Обеспечение безопасности локальной сети

Практический пример. Обнаружение открытых на ПК портов утилитой Netstat

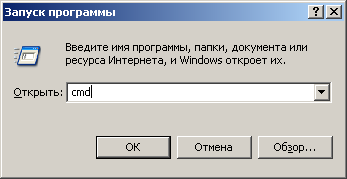

Для выполнения практического задания на компьютере необходимо выполнить команду Пуск-Выполнить. Откроется окно Запуск программы, в нем введите команду cmd ( рис. 19.12).

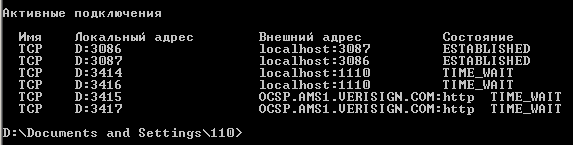

Чтобы вывести все активные подключения TCP и прослушиваемые компьютером порты TCP/ UDP введите команду netstat ( рис. 19.13). Мы видим Локального адреса (это ваш ПК) прослушиваются 6 портов. Они нужны для поддержки сети. На двух портах мы видим режим ESTABLISHED — соединения установлены, т.е. сетевые службы работают (используются). Четыре порта используются в режиме TIME_WAIT - соединение ожидает разрыва.

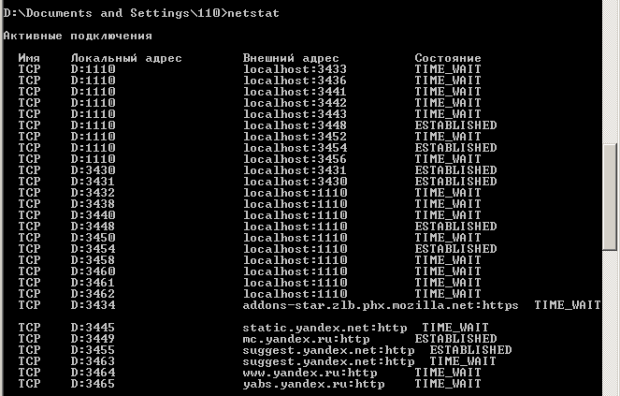

Запустите на вашем ПК Интернет и зайдите, например на www.yandex.ru. Снова выполните команду netstat ( рис. 19.14). Как видим, добавилось несколько новых активных портов с их различными состояниями.

Команда netstat имеет следующие опции – табл. 10.1.

| Опция (ключ) | Назначение |

|---|---|

| -a | Показывать состояние всех сокетов; обычно сокеты, используемые серверными процессами, не показываются. |

| -A | Показывать адреса любых управляющих блоков протокола, связанных с сокетами; используется для отладки. |

| -i | Показывать состояние автоматически сконфигурированных (auto-configured) интерфейсов. Интерфейсы, статически сконфигурированные в системе, но не найденные во время загрузки, не показываются. |

| -n | Показывать сетевые адреса как числа. netstat обычно показывает адреса как символы. Эту опцию можно использовать с любым форматом показа. |

| -r | Показать таблицы маршрутизации. При использовании с опцией -s, показывает статистику маршрутизации. |

| -s | Показать статистическую информацию по протоколам. При использовании с опцией -r, показывает статистику маршрутизации. |

| -f семейство_адресов | Ограничить показ статистики или адресов управляющих блоков только указанным семейством_адресов, в качестве которого можно указывать:

inet Для семейства адресов AF_INET, или unix Для семейства адресов AF_UNIX. |

| -I интерфейс | Выделить информацию об указанном интерфейсе в отдельный столбец; по умолчанию (для третьей формы команды) используется интерфейс с наибольшим объёмом переданной информации с момента последней перезагрузки системы. В качестве интерфейса можно указывать любой из интерфейсов, перечисленных в файле конфигурации системы, например, emd1 или lo0. |

| -p | Отобразить идентификатор/название процесса создавшего сокет (-p, --programs display PID/Program name for sockets) |

Программа NetStat Agent

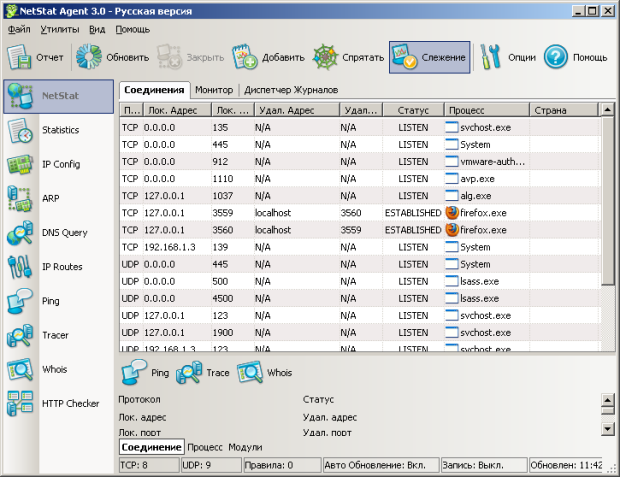

Представьте ситуацию: ваше Интернет-соединение стало работать медленно, компьютер постоянно что-то качает из Сети. Вам поможет программа NetStat Agent. С ее помощью вы сможете найти причину проблемы и заблокировать ее. Иначе говоря, NetStat Agent - полезный набор инструментов для мониторинга Интернет соединений и диагностики сети. Программа позволяет отслеживать TCP и UDP соединения на ПК, закрывать нежелательные соединения, завершать процессы, обновлять и освобождать DHCP настройки адаптера, просматривать сетевую статистику для адаптеров и TCP/IP протоколов, а также строить графики для команд Ping и TraceRoute ( рис. 19.15).

В состав программы NetStat Agent вошли следующие утилиты:

- NetStat - отслеживает TCP и UDP соединения ПК (при этом отображается географическое местоположение удаленного сервера и имя хоста).

- IPConfig - отображает свойства сетевых адаптеров и конфигурацию сети.

- Ping - позволяет проверить доступность хоста в сети.

- TraceRoute - определяет маршрут между вашим компьютером и конечным хостом, сообщая все IP-адреса маршрутизаторов.

- DNS Query - подключается к DNS серверу и находит всю информацию о домене (IP адрес сервера, MX-записи (Mail Exchange) и др.).

- Route - отображает и позволяет изменять IP маршруты на ПК.

- ARP - отслеживает ARP изменения в локальной таблице.

- Whois - позволяет получить всю доступную информацию об IP-адресе или домене.

- HTTP Checker - помогает проверить, доступны ли Ваши веб-сайты.

- Statistics - показывает статистику сетевых интерфейсов и TCP/IP протоколов.

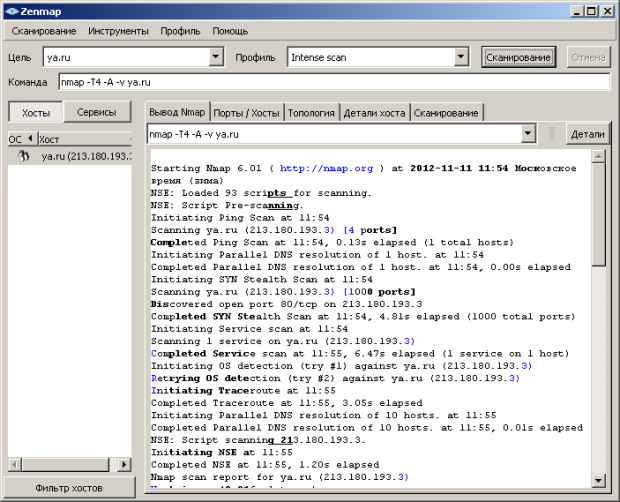

Сканер портов Nmap (Zenmap)

Nmap - популярный сканер портов, который обследует сеть и проводит аудит защиты. Использовался в фильме "Матрица: Перезагрузка" при взломе компьютера. Наша задача не взломать, а защитить ПК, поскольку одно и то же оружие можно использовать как для защиты, так и для нападения. Иначе говоря, сканером портов nmap можно определить открытые порты компьютера, а для безопасности сети пользователям рекомендуется закрыть доступ к этим портам с помощью брандмауэра ( рис. 19.16).

Обычно для того, чтобы просканировать все порты какого-либо компьютера в сети вводится команда nmap –p1-65535 IP-адрес_компьютера или nmap –sV IP-адрес компьютера, а для сканирования сайта - команда nmap –sS –sV –O -P0 адрес сайта.

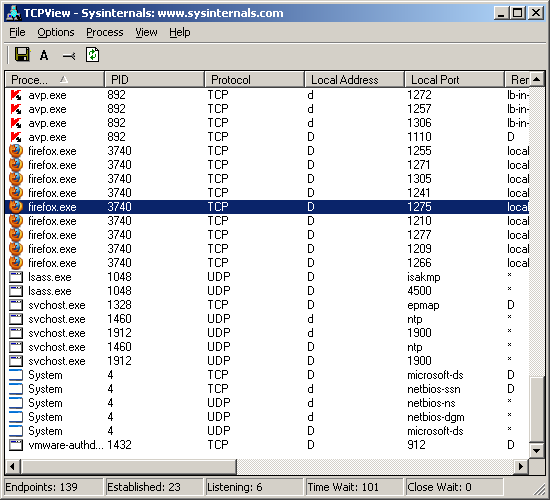

Монитор портов TCPView

TCPView - показывает все процессы, использующие Интернет-соединения. Запустив TCPView, можно узнать, какой порт открыт и какое приложение его использует, а при необходимости и немедленно разорвать соединение – рис. 19.17.

Просмотрите активные сетевые подключения локального ПК с помощью монитора портов tpiview. Определите потенциально возможные угрозы (какие порты открыты, и какие приложения их используют). При необходимости можно закрыть установленное приложением TCP-соединение или процесс правой кнопкой мыши

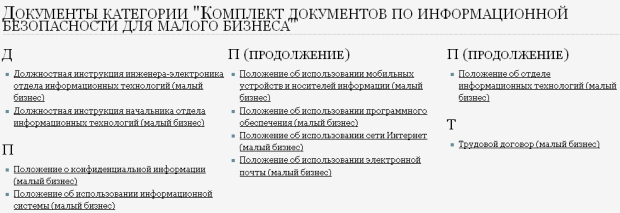

Образец офисной политики безопасности

Информационная безопасность – огромная тема, здесь мы только немного прикоснулись к ней. Вот только несколько положений из правил поведения сотрудников предприятий малого бизнеса ( рис. 19.18) .

увеличить изображение

Рис. 19.18. Список документов по информационной безопасности для малого бизнеса

Пользователям не разрешается устанавливать на компьютерах и в сети Компании программное обеспечение без разрешения системного администратора. Пользователи не должны пересылать электронную почту другим лицам и организациям без разрешения отправителя. Пользователям запрещается изменять и копировать файлы, принадлежащие другим пользователям, без разрешения владельцев файлов. Пользователь несет ответственность за сохранность своих паролей для входа в систему. Запрещается распечатывать, хранить в сети или передавать другим лицам индивидуальные пароли. И так далее…

Краткие итоги

В лабораторной работы мы научились убирать две уязвимости ОС Меняем учетную запись администратора (Пользователь Администратор с пустым паролем - это уязвимость) скринкаст 1

Шаг 2. Делаем окно приветствия пустым (убираем уязвимость 2) скринкаст 4

Выявление сетевых уязвимостей сканированием портов ПК 9

Просмотр активных подключений утилитой Netstat 9

Пример 1. Обнаружение открытых на ПК портов утилитой Netstat 10

Сканер портов Nmap (Zenmap) 14

Образец офисной политики безопасности