|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Функции обеспечения безопасности и ограничения доступа к сети

Состояние портов коммутатора

Состояние порта коммутатора определяется тем, получил или не получил клиент право доступа к сети. Первоначально порт находится в неавторизованном состоянии. В этом состоянии он запрещает прохождение всего входящего и исходящего трафика за исключением пакетов EAPOL. Когда клиент аутентифицирован, порт переходит в авторизованное состояние, позволяя передачу через него любого трафика.

Возможны следующие варианты, когда клиент или коммутатор не поддерживают 802.1Х.

Если клиент, который не поддерживает 802.1Х, подключается к неавторизованному порту 802.1Х, коммутатор посылает клиенту запрос на авторизацию. Поскольку в этом случае клиент не ответит на запрос, порт останется в неавторизованном состоянии и клиент не получит доступ к сети.

Когда клиент с поддержкой 802.1Х подключается к порту, на котором не поддерживается протокол 802.1Х, он начинает процесс аутентификации, посылая кадр EAPOL-start. Не получив ответа, клиент посылает запрос определенное количество раз. Если после этого ответ не получен, клиент, считая, что порт находится в авторизованном состоянии, начинает передавать данные.

В случае, когда и клиент, и коммутатор поддерживают 802.1Х, при успешной аутентификации клиента порт переходит в авторизованное состояние и начинает передавать все кадры клиента. Если в процессе аутентификации возникли ошибки, порт остается в неавторизованном состоянии, но аутентификация может быть восстановлена. Если сервер аутентификации не может быть достигнут, коммутатор может повторно передать запрос. Если от сервера не получен ответ после определенного количества попыток, клиенту будет отказано в доступе к сети из-за ошибок аутентификации. Чтобы вероятность такой ситуации была минимальной, на коммутаторе можно настроить параметры нескольких серверов RADIUS.

Когда клиент завершает сеанс работы, он посылает сообщение EAPOL-logoff, переводящее порт коммутатора в неавторизованное состояние.

Если состояние канала связи порта переходит из активного (up) в неактивное (down) или получен кадр EAPOL-logoff, порт возвращается в неавторизованное состояние.

802.1Х Guest VLAN

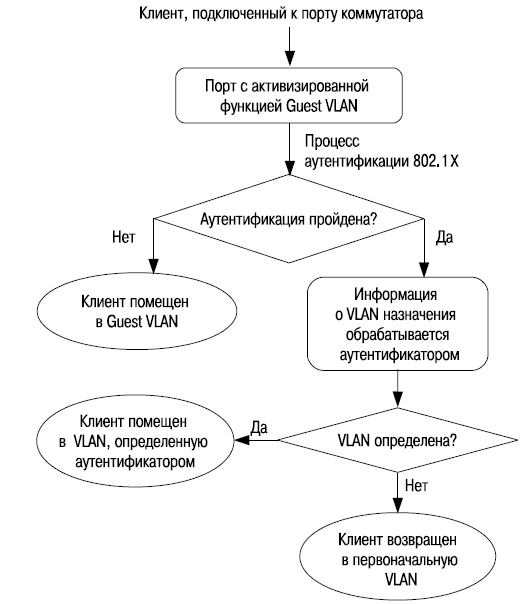

Функция 802.1Х Guest VLAN используется для создания гостевой VLAN с ограниченными правами для пользователей, не прошедших аутентификацию. Когда клиент подключается к порту коммутатора с активизированной аутентификацией 802.1Х и функцией Guest VLAN, происходит процесс аутентификации (локально или удаленно с использованием сервера RADIUS). В случае успешной аутентификации клиент будет помещен в VLAN назначения (Target VLAN) в соответствии c предустановленным на сервере RADIUS параметром VLAN. Если этот параметр не определен, то клиент будет возвращен в первоначальную VLAN (в соответствии с настройками порта подключения).

В том случае, если клиент не прошел аутентификацию, он помещается в Guest VLAN с ограниченными правами и доступом.

Более наглядно данный процесс приведен на блок-схеме ( рис. 19.19).

Члены Guest VLAN могут взаимодействовать друг с другом в пределах этой VLAN, даже если они не прошли аутентификацию 802.1Х. После успешного прохождения аутентификации член Guest VLAN может быть перемещен в VLAN назначения (Target VLAN) в соответствии с атрибутом VLAN, указанном на сервере RADIUS.

Следует отметить, что, используя функцию 802.1Х Guest VLAN, клиентам можно предоставлять ряд ограниченных сервисов до прохождения процесса аутентификации 802.1Х. Например, клиент может загрузить с сервера и установить необходимое программное обеспечение 802.1Х.

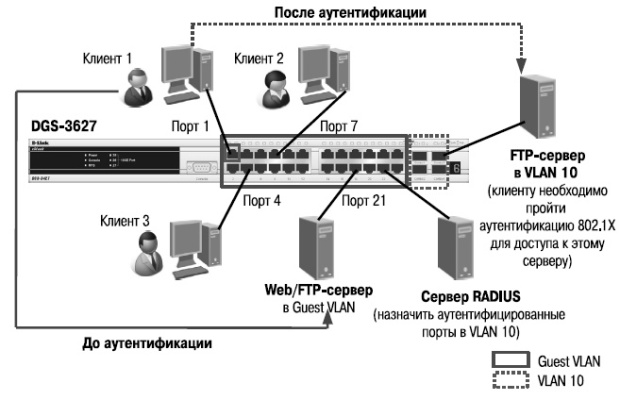

Рассмотрим пример, показанный на рис. 19.20 . До аутентификации клиент 1 находится в Guest VLAN и имеет доступ к рабочим станциям, расположенным в ней, и общедоступному Web/FTP-серверу. После успешной аутентификации клиента 1 порт коммутатора, к которому он подключен, будет добавлен в VLAN 10 и клиент 1 сможет получить доступ к конфиденциальной информации, хранящейся на FTP-сервере VLAN 10.

Рис. 19.20. Ресурсы, доступные клиенту до и после аутентификации 802.1Х при использовании Guest VLAN

Если клиент не прошел аутентификацию 802.1Х, он останется в Guest VLAN с ограниченными правами.