|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Функции обеспечения безопасности и ограничения доступа к сети

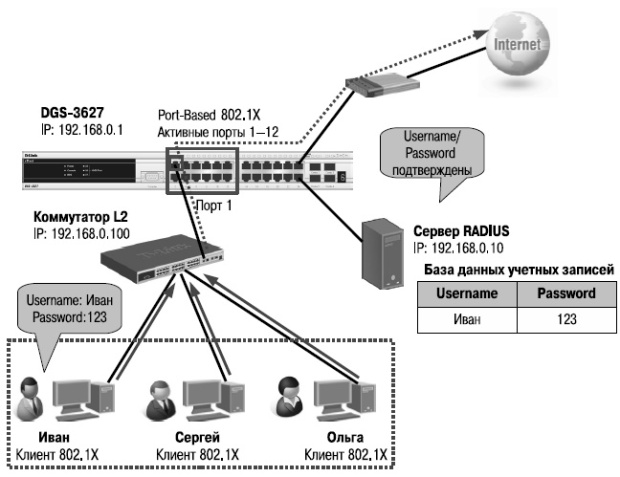

Port-Based 802.1Х

При аутентификации 802.1Х на основе портов (Port-Based 802.1Х), после того как порт был авторизован, любой пользователь, подключенный к нему, может получить доступ к сети.

Рассмотрим пример настройки функции Port-Based 802.1Х для схемы, показанной на рис. 19.16 .

Настройка коммутатора DGS-3627

- Настроить проверку подлинности пользователей на сервере RADIUS.

config 802.1x auth_protocol radius_eap

- Настроить тип аутентификации 802.1Х: port-based.

config 802.1x auth_mode port_based

- Настроить порты, к которым подключаются клиенты в качестве аутентификатора (на uplink-портах к вышестоящим коммутаторам не следует настраивать режим "authenticator>>).

config 802.1x capability ports 1-12 authenticator

- Активизировать функцию 802.1Х.

enable 802.1x

- Настроить параметры сервера RADIUS.

config radius add 1 192.168.0.10 key 123456 default

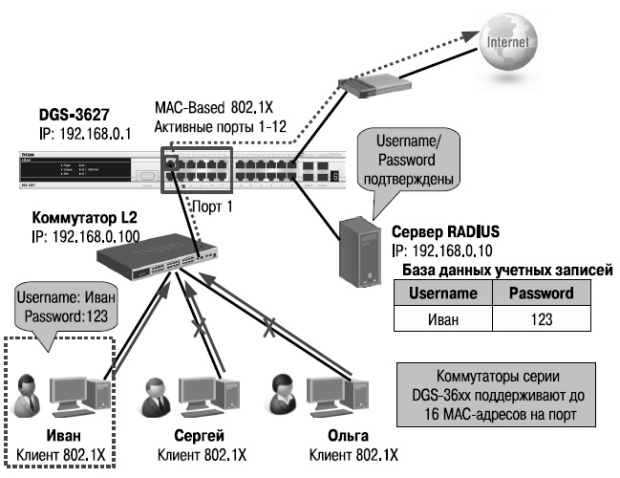

MAC-Based 802.1Х

В отличие от аутентификации 802.1Х на основе портов, где один порт, авторизированный клиентом, остается открытым для всех клиентов, аутентификация 802.1Х на основе МАС-адресов — это аутентификация множества клиентов на одном физическом порте коммутатора. При аутентификации 802.1Х на основе МАС-адресов (MAC-Based 802.1Х) проверяются не только имя пользователя/пароль подключенных к порту коммутатора клиентов, но и их количество. Количество подключаемых клиентов ограничено максимальным количеством MAC-адресов, которое может изучить каждый порт коммутатора. Для функции MAC-Based 802.1Х количество изучаемых МАС-адресов указывается в спецификации на устройство. Сервер аутентификации проверяет имя пользователя/пароль, и если информация достоверна, аутентификатор (коммутатор) открывает логическое соединение на основе MAC-адреса клиента. При этом если достигнут предел изученных портом коммутатора МАС-адре-сов, новый клиент будет заблокирован. Рассмотрим пример настройки функции МАС-Based 802.1Х для схемы, показанной на рис. 19.17 .

Настройка коммутатора DGS-3627

- Настроить проверку подлинности пользователей на сервере RADIUS.

config 802.1x auth_protocol radius_eap

- Настроить тип аутентификации 802.1Х: MAC-based.

config 802.1x auth_mode mac_based

- Настроить порты, к которым подключаются клиенты в качестве аутентификатора.

config 802.1x capability ports 1-12 authenticator

- Активизировать функцию 802.1Х.

enable 802.1x

- Настроить параметры сервера RADIUS.

config radius add 1 192.168.0.10 key 123456 default

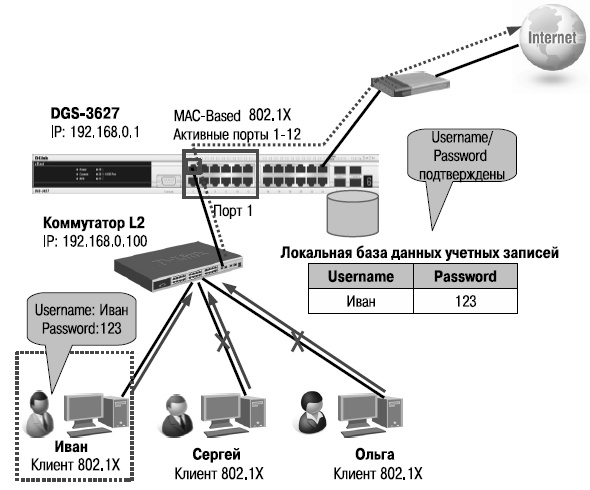

Следует отметить, что коммутатор может выполнять роль сервера аутентификации. В этом случае база данных учетных записей пользователей будет храниться локально на самом коммутаторе. На рис. 19.18 показана локальная аутентификация 802.1Х на основе МАС-адресов.