|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Функции обеспечения безопасности и ограничения доступа к сети

Типы профилей доступа

В коммутаторах D-Link существует три типа профилей доступа: Ethernet, IP и Packet Content Filtering (фильтрация по содержимому пакета).

Профиль Ethernet (Ethernet Profile) позволят фильтровать кадры по следующим типам критериев:

Профиль IP (IP Profile) поддерживает следующие типы критериев фильтрации:

- VLAN;

- маска IP-источника;

- маска IP-назначения;

- DSCP;

- протокол (ICMP, IGMP, TCP, UDP);

- номер порта TCP/UDP.

Профиль фильтрации по содержимому пакета (Packet Content Filtering Profile) используется для идентификации пакетов, путем побайтного исследования их заголовков Ethernet.

Процесс создания профиля доступа

Процесс создания профиля доступа можно разделить на следующие основные шаги:

- проанализируйте задачи фильтрации и определитесь с типом профиля доступа — Ethernet, IP или Packet Content Filtering;

- определите стратегию фильтрации. Например:

- отбрасывать кадры некоторых узлов и принимать кадры от всех остальных узлов — эта стратегия применима для сетевой среды с несколькими узлами/протоколами портов/подсетями, для которых необходимо выполнять фильтрацию;

- принимать кадры от некоторых узлов и отбрасывать кадры всех остальных узлов — эта стратегия применима для сетевой среды с несколькими узлами/протоколами портов/подсетями, кадры от которых разрешены в сети. Трафик остальных узлов будет отбрасываться.

Основываясь на выбранной стратегии, определите, какая маска профиля доступа (Access Profile Mask) необходима, и создайте ее (команда create access_profile). Маска профиля доступа используется для указания, какие биты значений полей IP-адрес, МАС-адрес, порт ТСР/UDP и т.д. должны проверяться в пакете данных, а какие игнорироваться;

- добавьте правило профиля доступа (Access Profile Rule), связанное с этой маской (команда config access_profile).

Правила профиля доступа проверяются в соответствии с номером accessid. Чем меньше номер, тем раньше проверяется правило. Если ни одно правило не сработало, кадр пропускается.

В среде QoS, после того как срабатывает правило, перед отправкой пакета данных биты 802.1p/DSCP могут быть заменены на новые низко/высокоприоритетные значения.

Вычисление маски профиля доступа

Маска профиля доступа определяет, какие биты в значениях полей "IP-адрес", "МАС-адрес", "порт ТСР/UDP" и т.д. приходящих на коммутатор кадров должны проверяться, а какие игнорироваться. Биты маски имеют следующие значения:

"0" — означает игнорирование значения соответствующего бита поля пакета данных;

"1" — означает проверку значения соответствующего бита поля пакета данных.

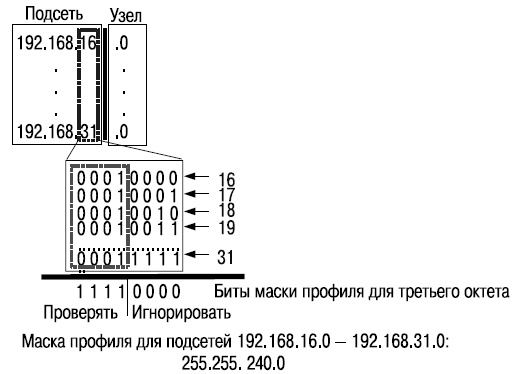

Предположим, администратору сети необходимо запретить прохождение трафика от узла с МАС-адресом 01-00-00-00-АС-11. Маска профиля доступа для этого адреса будет равна FF-FF-FF-FF-FF-FF. Если необходимо запретить или разрешить прохождение через коммутатор трафика любого узла из подсетей 192.168.16.0/24 — 192.168.31.0/24, то маска профиля доступа будет вычисляться, как показано на рисунке ниже.

Первые два октета IP-адресов из проверяемого диапазона имеют одинаковое значение — "192.168". Они будут использоваться при проверке пакета, поэтому соответствующие биты маски содержат все 1. Последний октет IP-адреса будет игнорироваться, т.к. нет заинтересованности в проверке индивидуальных адресов узлов подсетей. Поэтому последний октет маски профиля содержит все 0. В третьем октете значение маски будет равно 240 (11110000), т.к. оно охватывает все номера с 16 (00010000) до 31 (00011111), имеющие одинаковые значения (0001) первых четырех битов. Последние четыре бита третьего октета IP-адреса маска профиля будет игнорировать, как малозначащие.

Примеры настройки ACL

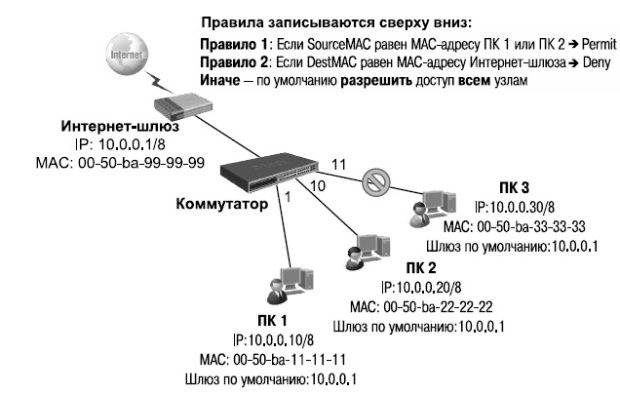

Предположим, что администратору сети необходимо разрешить доступ в Интернет только некоторым пользователям, а остальным пользователям запретить. Пользователи идентифицируются по МАС-адресам их компьютеров.

В примере, показанном на рис. 19.4 , пользователи ПК 1 и ПК 2 получат доступ в Интернет, т.к. их МАС-адреса указаны в разрешающем правиле 1. Как только пользователи других компьютеров попытаются выйти в Интернет, сработает правило 2, которое запрещает прохождение через коммутатор кадров с МАС-адресом назначения, равным МАС-адресу Интернет-шлюза.

Настройка коммутатора для профиля Ethernet

- Правило 1: если МАС-адрес источника SourceMAC равен МАС-адресам ПК 1 или ПК 2 — разрешить (Permit).

create access_profile ethernet source_mac FF-FF-FF-FF-FF-FF profile_id 1 profile_name Permit_Internet config access_profile profile_id 1 add access_id 1 ethernet source_mac 00-50-ba-11-11-11 port 1 permit config access_profile profile_id 1 add access_id 2 ethernet source_mac 00-50-ba-22-22-22 port 10 permit

- Правило 2: если МАС-адрес назначения DestMAC равен MAC-адресу Интернет-шлюза — запретить (Deny).

create access_profile ethernet destination_mac FF-FF-FF-FF-FF-FF profile_id 2 profile_name Deny_Internet config access_profile profile_id 2 add access_id 1 ethernet destination_mac 00-50-ba-99-99-99 port 11 deny

- Иначе — по умолчанию разрешить доступ всем узлам.

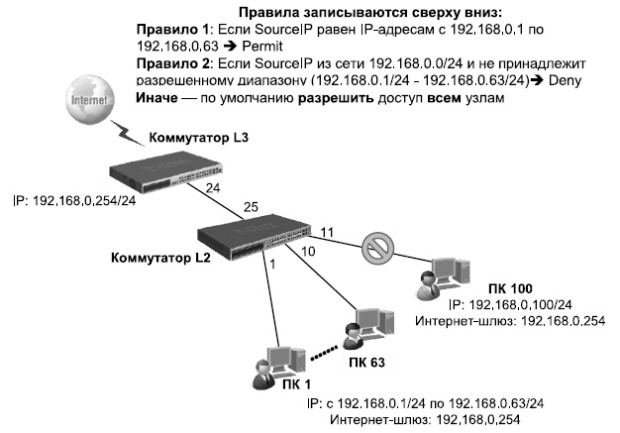

В качестве второго примера приведем настройку ACL с профилем IP. Предположим, что администратору необходимо разрешить доступ в Интернет только пользователям с IP-адресами с 192.168.0.1/24 по 192.168.0.63/24. Остальным пользователем сети 192.168.0.0/24 с адресами, не входящими в разрешенный диапазон, доступ в Интернет запрещен.

Настройка в коммутаторе L3 профиля IP

- Правило 1: если IP-адрес источника Source IP равен IP-адресам из диапазона с 192.168.0.1 по 192.168.0.63 — разрешить (Permit).

create access_profile ip source_ip_mask 255.255.255.192 profile_id 1 config access_profile profile_id 1 add access_id 1 ip source_ip 192.168.0.0 port 24 permit

- Правило 2: если IP-адрес источника Source IP принадлежит сети 192.168.0.0/24, но не входит в разрешенный диапазон адресов — запретить (Deny).

create access_profile ip source_ip_mask 255.255.255.0 profile_id 2 config access_profile profile_id 2 add access_id 1 ip source_ip 192.168.0.0 port 24 deny

- Иначе — по умолчанию разрешить доступ всем узлам.