| Россия, Сургут |

Криптография: от Римской Империи до квантовых методов

0101101100010100 ... 0010110110

1110100110011010 ... 1110110100

1011001010001110...1100000010

В такой ситуации зашифрованный поток ничем не отличается от случайного потока данных и нет никакой возможности извлечь информацию о потоке данных, если секретный поток неизвестен. Получатель зашифрованного сообщения может легко его декодировать, добавляя известный ему секретный поток.

Один и тот же секретный ключ никогда не следует использовать дважды, чтобы не возникала угроза безопасности шифрования. По этой причине такой ключ называется одноразового применения.

Как следует из приведенных рассуждений, мы можем организовать безопасное, не поддающееся взлому шифрование, но для этого необходимо, чтобы обе стороны, - посылающая и принимающая сообщение, имели доступ к общему секретному потоку битов. Здесь-то и вступают в игру квантовые методы.

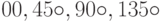

Рассмотрим два квантовых протокола, позволяющих создать случайный секретный поток битов. Начнем с протокола, предложенного Беннетом (Вепе) и Брасардом (Вгаssard) в 1984 году (ВВ84). В этой схеме Алиса посылает Бобу поток линейно поляризованных фотонов с углами поляризации:  . Для каждого фотона Алиса случайным образом выбирает угол поляризации.

. Для каждого фотона Алиса случайным образом выбирает угол поляризации.

Боб выполняет измерение получаемых фотонов одним из двух поляризационных фильтров. Первый фильтр пропускает фотоны с вертикальной  поляризацией и отражает фотоны с горизонтальной

поляризацией и отражает фотоны с горизонтальной  поляризацией. Второй фильтр пропускает фотоны с поляризацией 450 и отражает фотоны с поляризацией

поляризацией. Второй фильтр пропускает фотоны с поляризацией 450 и отражает фотоны с поляризацией  .

.

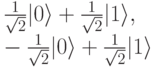

Каждому фильтру соответствует базис в двумерном пространстве 1-кубита. Первому фильтру соответствует стандартный базис:  , второму - диагональный базис:

, второму - диагональный базис:  .

.

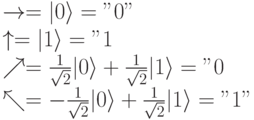

Для записи векторов в графической форме будем использовать нотацию:

Алиса знает состояние каждого генерируемого ей фотона, но Боб не знает. Он может только догадываться, какой фильтр является подходящим. Если Боб делает правильный выбор, то он корректно определит поляризационное состояние фотона и получит соответствующее значение. При неверном использовании фильтра измеренное значение носит вероятностный характер. В 50°/о случаях Боб будет регистрировать " 0", в остальных 50% случаях - " 1".

По окончании измерений Алиса и Боб используют несекретный, открытый канал связи для выяснения того, какой базис использовала Алиса при передаче фотона (но не его состояние), а какой фильтр использовал Боб. После этого Боб и Алиса удаляют из потока те биты, для которых был выбран некорректный фильтр. В результате они оба получают одинаковый секретный поток битов, который можно использовать для кодирования и декодирования сообщений:

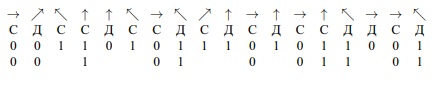

Здесь в первой строке указаны базисы, передаваемые Алисой, во второй - фильтры, использованные Бобом при приеме фотонов (С - стандартный, Д - диагональный). В третьей строке указана последовательность полученных Бобом битов. В четвертой - последовательность битов после удаления возможно не корректно полученных битов. Эту последовательность (в примере " 00101001101") Боб и Алиса могут использовать для кодирования и декодирования, используя побитовое сложение по модулю 2 бита передаваемого сообщения и бита секретного случайного потока.

Безопасность этой схемы следует из того факта, что в квантовой механике измерение не дает полной информации о состоянии, с другой стороны -измерение разрушает квантовое состояние. Это означает, что атакующий не способен перехватить фотон, передаваемый Алисой, прочитать его состояние, а затем передать идентичный фотон Бобу Для того чтобы проверить целостность переданного сообщения, Алиса и Боб должны открыто передать некоторый процент данных. Биты, передаваемые для проверки целостности не используются, конечно, в качестве ключа. Присутствие атакующего (человека, врезавшегося в сеть между Алисой и Бобом) будет непосредственно обнаружено в этом случае, так как перехваченные биты не будут соответствовать образцу

Потенциальная слабость протокола ВВ84 в том, что лазеры посылают зачастую не одиночные фотоны, а группы фотонов в идентичном состоянии. Это открывает "дыру" для атакующего, так как получив группу фотонов в идентичном состояния, проделав множественные измерения, можно получить корректную информацию о квантовом состоянии.

В ситуации, когда Алиса способна передавать Бобу фотон за фотоном без их группирования, протокол ВВ84 обеспечивает безопасную, не поддающуюся взлому схему передачи секретной информации.

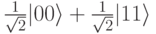

Еще один квантовый протокол был предложен Экертом (Ekert) в 1991 году (Е91). Этот протокол использует феномен квантового запутывания. В этом методе необходимо иметь источник, генерирующий пары запутанных фотонов в идентичных состояниях: . Первый фотон каждой пары посылается Алисе, второй - Бобу Когда Алиса и Боб будут проводить измерения, то с вероятностью 0,5 они могут получить либо " 0" либо " 1", но ввиду корреляции запутанных фотонов они оба будут получать идентичные значения. Полученная последовательность битов, будет одинаковой у Боба и Алисы. Вместе с тем она будет случайной и может безопасно использоваться в качестве секретного потока битов.

. Первый фотон каждой пары посылается Алисе, второй - Бобу Когда Алиса и Боб будут проводить измерения, то с вероятностью 0,5 они могут получить либо " 0" либо " 1", но ввиду корреляции запутанных фотонов они оба будут получать идентичные значения. Полученная последовательность битов, будет одинаковой у Боба и Алисы. Вместе с тем она будет случайной и может безопасно использоваться в качестве секретного потока битов.

Атакующий, врезавшийся в сеть, обычно его называют Евой, может заменить оригинальное состояние запутанны фотонов двумя потоками не запутанных фотонов в состояниях  или

или  . Это позволит Еве знать результаты наблюдений у Боба и Алисы и тем самым знать секретный ключ. Однако Алиса и Боб имеют способ проверки того, что полученные ими значения в самом деле запутаны, обнаружив атаку Евы. Детали этой проверки обсудим в следующей лекции.

. Это позволит Еве знать результаты наблюдений у Боба и Алисы и тем самым знать секретный ключ. Однако Алиса и Боб имеют способ проверки того, что полученные ими значения в самом деле запутаны, обнаружив атаку Евы. Детали этой проверки обсудим в следующей лекции.

Фотоны запутанной пары передавались по оптоволоконному кабелю в противоположных направлениях на сотни километров и их свойства запутанности успешно были проверены. В 2017 году китайский спутник Микиус посылал фотоны запутанной пары на две наземные станции, разнесенные на расстояние 1200 километров.