Безопасность сообщений Exchange Server 2003

Защищенный обмен сообщениями в Outlook 2003

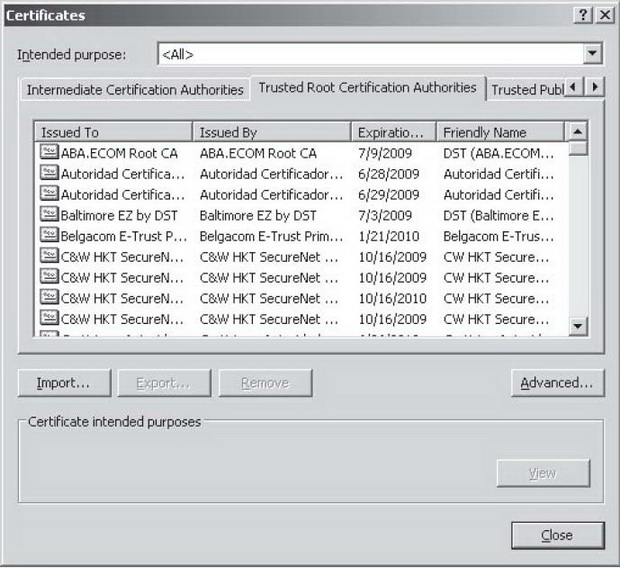

С точки зрения клиента необходимо ответить на вопрос, каким образом клиент Outlook 2003 определяет сертификаты, которым можно доверять. Ответ находится в свойствах Microsoft Internet Explorer. При инсталляции Internet Explorer в его установку встраивается большое число сертификатов. Outlook использует поставщика криптографических услуг (CSP) Internet Explorer для чтения этих сертификатов и определения того, можно ли доверять данному ЦС. Чтобы определить, каким ЦС можно доверять, выберите в Internet Explorer пункт Internet Options (Свойства обозревателя) из меню Tools (Сервис), затем щелкните на вкладке Content (Содержание) и нажмите кнопку Certificates (Сертификаты). На рис. 5.27 показан частичный список доверенных корневых центров сертификации, которые поставляются вместе с Outlook 2003 и Internet Explorer 6.

Примечание.CSP (Поставщик криптографических услуг) - это программа, которая содержит алгоритмы шифрования данных и создания подписей.

Примечание.CSP (Поставщик криптографических услуг) - это программа, которая содержит алгоритмы шифрования данных и создания подписей.В этом окне можно добавлять и удалять как корневые ЦС, так и отдельных пользователей. Предположим, нам нужно удалить сертификат корневого ЦС из списка доверенных корневых ЦС. В диалоговом окне Certificates щелкните на вкладке Trusted Root Certification Authorities (Доверенные корневые центры сертификации), выделите корневой ЦС, который нужно удалить, и нажмите кнопку Remove (Удалить). Появится окно сообщения, подтверждающее эту операцию.

Принятие решения о доверии сертификату

Если компания реализует свои собственные ЦС, или имеются определенные ЦС, которым следует доверять, но они не встроены в IE, то можно импортировать их сертификаты с помощью кнопки Import (Импорт).

Вы должны тщательно продумать, можно ли изначально доверять определенному сертификату. Например, если сертификат включен в инсталляционный CD-ROM от Microsoft, то будьте уверены, что ему можно доверять. Но если вы загружаете программное обеспечение, такое как Internet Explorer, из интернета, то вполне возможно, что в него может быть включить сертификат, которому нельзя доверять. Чтобы воспрепятствовать этому, Microsoft использует для своего программного обеспечения сертификаты Authenticode. В случае несовпадения битов во время инсталляции вы получите уведомление, что подпись неверна, и не следует инсталлировать это ПО.

Можете проверить сертификаты независимым путем, обращаясь непосредственно к корневому ЦС, чтобы убедиться в правильности регистрационного номера сертификата. Некоторые ЦС помещают регистрационные номера на свои веб-сайты, или можно обратиться к системному администратору ЦС предприятия.

Шифрование и Outlook 2003

Если обе стороны - отправитель и получатель - используют Outlook 2003 вместе с сертификатами, их сообщения остаются зашифрованными от начала и до конца, то есть клиент Outlook 2003 шифрует их при отправке, и они остаются нерасшифрованными, пока их не откроет получатель. Шифрованные сообщения, помещенные в хранилище, остаются нерасшифрованными. Следовательно, если кто-то получит доступ к почтовому ящику на сервере Exchange, он не сможет прочитать эти сообщения, поскольку не имеет секретного ключа для дешифрирования сообщения. Только получатель, которому предназначено это сообщение, может дешифрировать сообщение, поскольку он обладает нужным секретным ключом.

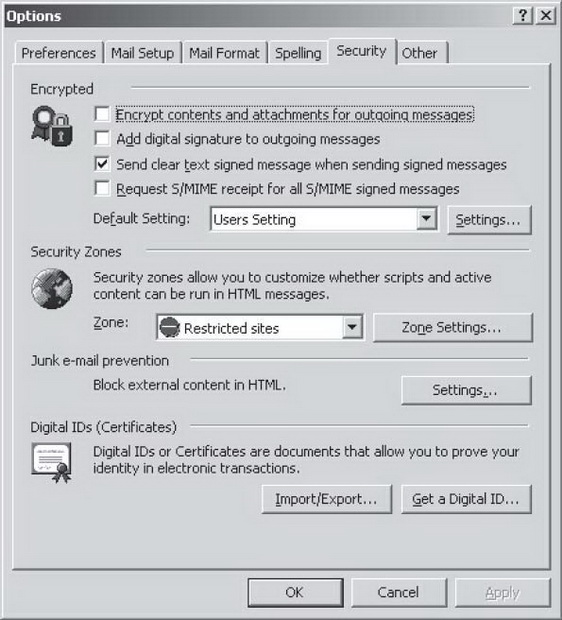

Ниже показано, как Outlook 2003 обеспечивает конфиденциальность сообщения. Сначала отправитель составляет и адресует сообщение. Затем Outlook находит получателя в Active Directory, выполняя поиск в адресной книге. Если отправитель решил зашифровать выходные сообщения, то Outlook считывает сертификат получателя. Чтобы увидеть параметры шиф

рования, выберите пункт Options (Параметры) из меню Tools (Сервис) в Outlook 2003 и щелкните на вкладке Security (см. рис. 5.28).

Outlook извлекает открытый ключ получателя из его сертификата и генерирует разовый "сейф" (lockbox), шифруя все данные с помощью разового симметричного ключа и помещая их внутри этого "сейфа". "Сейф" вместе с его содержимым шифруется с помощью открытого ключа получателя и затем отправляется этому получателю. Когда получатель открывает данное сообщение, его клиент дешифрирует "сейф", используя секретный ключ получателя, извлекает симметричный ключ и дешифрирует сообщение с помощью этого симметричного ключа. После этого получатель может читать сообщение.

Цифровые подписи и Outlook 2003

Цифровые подписи юридически так же связаны с документом, как и подпись на бумаге. Цифровые подписи обеспечивают аутентификацию источника, поскольку только отправитель имеет секретный ключ, используемый для генерации подписи. Подпись обеспечивает целостность данных, поскольку представляет защищенный хеш-код сообщения; это означает, что документ хешируется и затем шифруется с помощью секретного ключа шифрования владельца подписи, а после верификации он дешифрируется с помощью секретного ключа владельца подписи. Если во время передачи сообщения изменится хотя бы один бит, то хеш-код на принимающей стороне тоже изменится, и сообщение будет считаться

недействительным. Данная подпись генерируется только для одного сообщения и никогда больше не используется. Действие цифровых подписей объясняется тем, что в каждую подпись встраивается указатель, который описывает хеш-функции, используемые отправителем. Получатель может использовать ту же функцию и рассчитать с ее помощью того же хеш-кода после получения сообщения. Если хеш-коды совпадают, то подпись считается достоверной. Если сообщение зашифровано, то его нужно дешифрировать, прежде чем запустить алгоритм сравнения хеш-кодов.

SIMIME и Outlook 2003

Стандарт S/MIME (Secure/Multipurpose Internet Mail Extensions - защищенные/многоцелевые почтовые расширения интернета) был разработан консорциумом поставщиков, возглавляемым фирмой RSA, в 1995 г. На момент написания книги существует третья версия этого стандарта в виде черновых документов интернета. S/MIME позволяет получателям использовать программное обеспечение фирм, не связанных с Microsoft, для чтения шифрованных защищенных сообщений, отправленных пользователями Outlook 2003.

Дополнительная информация.Подробнее о S/MIME рассказывается на веб-сайте RSA по адресу http://www.rsasecurity.com.

Дополнительная информация.Подробнее о S/MIME рассказывается на веб-сайте RSA по адресу http://www.rsasecurity.com.Когда сообщение подписывается, его содержимое преобразуется в формат MIME. Заголовки и тело сообщения используют алгоритм с секретным ключом пользователя для обеспечения проверки целостности сообщения (Message Integrity Check, MIC). Результатом этой операции является цифровая подпись. После этого сообщение отправляется с копией открытого ключа получателя, вложенной в сообщение.

При прочтении сообщения на компьютере получателя генерируется MIC, и результаты сопоставляются с цифровой подписью отправителя. Если они совпадают, подпись воспринимается как действительная.

При шифровании открытый ключ получателя используется для зашифровки данных. Чтобы отправить шифрованное сообщение, отправитель должен получить открытый ключ получателя. Получатель сможет затем дешифровать сообщение с помощью своего секретного ключа. По умолчанию клиент Outlook осуществляет поиск открытого ключа получателя либо в Active Directory, либо в личном хранилище сертификатов получателя.

Чтобы вся эта схема работала, необходимо наличие общего ЦС, пользующегося доверием как отправителя, так и получателя. Верификация доверия (так называется операция, при которой выясняется, является ли доверенным источник данного открытого сертификата) осуществляется клиентом Outlook (и Outlook Express) на рабочем столе.

Конфигурирование Outlook 2003 для защищенного обмена сообщениями

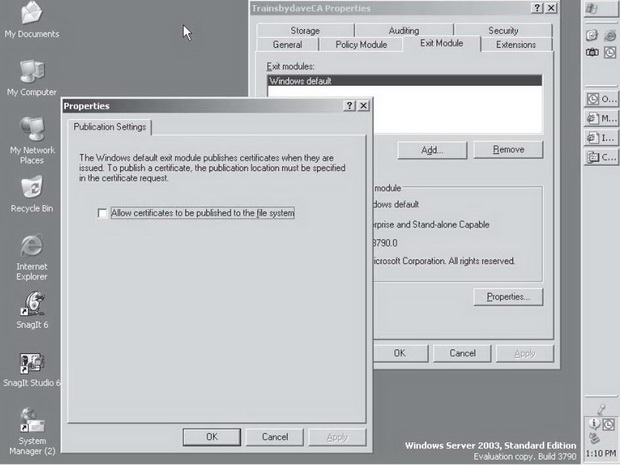

Служба сертификатов интегрирована в Active Directory, и вы можете указать, нужно ли публиковать сертификаты в файловой системе в дополнение к Active Directory. Чтобы настроить этот параметр, откройте окно свойств службы в оснастке Certification Authority, откройте вкладку Exit Module (Модуль выхода), после чего нажмите кнопку Properties (Свойства) (см. рис. 5.29).

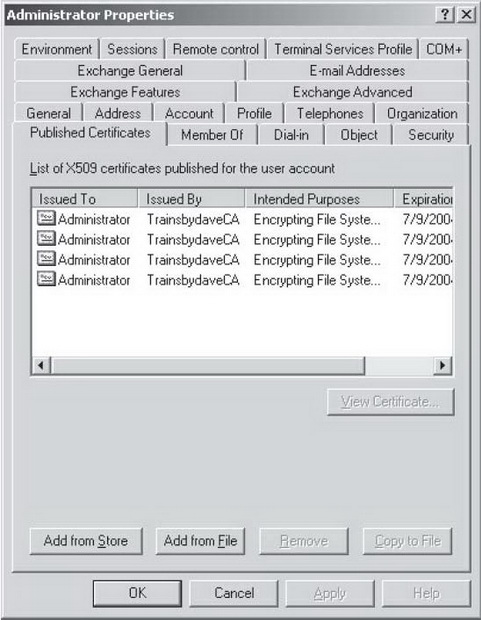

Преимуществом публикации сертификата в Active Directory является то, что сертификат становится атрибутом в учетной записи пользователя, как это показано на рис. 5.30. Прежде чем пользователь отправит шифрованное сообщение другому пользователю, клиент сможет найти учетную запись получателя в Active Directory, чтобы проверить, имеет ли сертификат этот получатель. Если да, то сообщение отправляется, как это описано выше. Кроме того, клиент периодически (каждые 24 часа) получает список доверия и список отозванных сертификатов, которые публикуются службой сертификатов, и применяет их при необходимости. При отсутствии иерархической структуры ЦС клиент строит линейную сеть доверия различных ЦС.

В клиенте Outlook используйте вкладку Tools\Options\Security (Сервис\ Параметры\Безопасность) (см. рис. 5.27), чтобы указать, нужно ли подписывать, шифровать или выполнять оба действия с электронной почтой.