Шаблоны сертификатов

Шаблоны сертификатов определяют атрибуты для типов сертификатов. Можно сконфигурировать центр сертификации предприятия так, чтобы он выдавал определенные типы сертификатов авторизованным пользователям и компьютерам. Когда ЦС выпускает сертификат, он использует шаблон сертификатов для указания его атрибутов, таких как авторизованные способы применения данного сертификата, криптографические

алгоритмы, которые должны использоваться с ним, длина открытого ключа и срок его действия. Шаблоны сертификатов хранятся в Active Directory. В табл. 5.3 приводится список стандартных типов сертификатов.

Таблица

5.3.

Типы сертификатов

| Тип сертификата

|

Описание

|

| Administrator (Администратор) |

Используется для аутентификации клиентов и для шифрующей файловой системы (Encrypting File System, EFS), защищенной почты, подписания списка доверенных сертификатов (CTL) и подписания кода. |

| Authenticated Session

(Аутентифицированный

сеанс) |

Используется для аутентификации клиентов. |

| Basic EFS (Базовая EFS) |

Используется для операций шифрующей файловой системы EFS. |

| СЕР Encryption (СЕР-шифрование) |

Используется, чтобы регистрировать маршрутизаторы фирмы Cisco Systems, Inc. для сертификатов аутентификации IPSec из ЦС Windows 2000. |

|

Code Signing (Подписание кода)

Computer (Компьютер) |

Используется для операций подписания кода.

Используется для аутентификации клиентов и серверов. |

| Domain Controller (Контроллер домена) |

Используется для аутентификации контроллеров доменов. При инсталляции ЦС предприятия автоматически инсталлируется на контроллерах домена для поддержки операций с открытым ключом, которые требуются, если контроллеры доменов поддерживают службу сертификатов (Certificate Services). |

|

EFS Recovery Agent (Агент восстановления EFS)

Enrollment Agent (Агент регистрации) |

Используется для операций восстановления с шифрованными данными системы EFS.

Используется для аутентификации администраторов, которые запрашивают сертификаты от имени пользователей смарт-карт. |

| Enrollment Agent (Computer) (Агент регистрации [Компьютер]) |

Используется для аутентификации служб, которые запрашивают сертификаты от имени других компьютеров. |

| Exchange Enrollment Agent (offline request) (Агент регистрации Exchange [автономный запрос]) |

Используется для аутентификации администраторов Microsoft Exchange Server, которые запрашивают сертификаты от имени пользователей защищенной почты. |

| Exchange Signature Only (offline request) (Только подпись Exchange [автономный запрос]) |

Используется Exchange Server для аутентификации клиента и защиты почты (используется только для подписи). |

| Exchange User (offline request) (Пользователь Exchange [автономный запрос])

IPSec |

Используется Exchange Server для аутентификации клиента и защищенной почты (используется и для подписи, и для конфиденциальности почты).

Используется для аутентификации пакетов IPSec. |

| IPSec (offline request) (IPSec [автономный запрос])

Root Certification Authority (Корневой центр сертификации) |

Используется для аутентификации пакетов IPSec.

Используется для операций инсталляции корневого ЦС. (Этот шаблон сертификата не может быть выпущен ЦС; он используется только при инсталляции корневых ЦС.) |

| Router (offline request) (Маршрутизатор [автономный запрос]) |

Используется для аутентификации маршрутизаторов |

|

Smart Card Logon (Вход с помощью смарт-карты)

Smart Card User (Пользователь смарт-карты) |

Используется для аутентификации клиента и входа с помощью смарт-карты.

Используется для аутентификации клиента, защищенной почты и входа с помощью смарт-карты. |

|

Subordinate Certification Authority (offline request) (Подчиненный центр сертификации [автономный запрос]) |

Используется для выдачи сертификатов подчиненным ЦС. |

| Trust List Signing (Подписание списка доверенных сертификатов) |

Используется для подписания CTL. |

| User (Пользователь) |

Используется для аутентификации клиента, для системы EFS и защищенной почты (используется и для подписи, и для конфиденциальности почты). |

| User Signature Only (Только подпись пользователя) |

Используется для аутентификации клиента и защищенной почты (используется только для подписи). |

| Web Server (offline request) (Веб-сервер [автономный запрос]) |

Используется для аутентификации вебсервера. |

Онлайновые шаблоны сертификатов используются для выдачи сертификатов заявителям, которые имеют учетные записи Windows Server 2003 и поддерживают получение сертификатов непосредственно от ЦС предприятия. Автономные шаблоны используются для выдачи сертификатов заявителям, которые не имеют учетных записей Windows Server 2003 или не поддерживают получение сертификатов от ЦС предприятия.

При выдаче онлайнового сертификата ЦС получает информацию о заявителе из его учетной записи Windows Server 2003 для включения в этот сертификат. При выдаче автономного сертификата ЦС включает в этот сертификат информацию из запроса, такую как имя пользователя, адрес электронной почты, отдел и остальные данные, введенные заявителем в веб-форму.

База данных сертификатов

В базу данных сертификатов записываются все транзакции сертификатов, такие как запросы сертификатов. В нее записывается факт одобрения или отклонения запроса, а также информация о самом сертификате (его регистрационный номер и дата окончания его действия). В этой базе данных помечаются и отслеживаются отозванные сертификаты. Для работы с контрольным журналом (audit trail) используется оснастка Certification Authority (Центр сертификации).

Модули Exit (Выход)

Модули выхода отправляют сертификат в место, указанное в запросе. Это могут быть службы каталогов LDAP, файловые системы и URL-адреса. Можно создавать специализированные модули выхода, чтобы новые сертификаты отправлялись в сообщениях электронной почты или в общую папку в сети. В зависимости от ваших потребностей можно создать большое число модулей выхода или лишь несколько модулей. Эти модули записываются с помощью СОМ-интерфейса, что позволяет уведомлять любой объект или каталог о выпуске сертификата. Например, можно написать модуль выхода, чтобы передавать уведомление о новом сертификате в определенную базу данных для выписывания счетов.

Управление инфраструктурой открытых ключей

Теперь, когда вы знаете, как устроена инфраструктура открытых ключей Windows Server 2003, и знакомы с работой службы сертификатов, вам нужно научиться инсталлировать оснастку Certification Authority (Центр сертификации) и работать с ней. Используйте эту оснастку консоли ММС для управления одним или несколькими ЦС. Подробнее о том, как создаются настраиваемые оснастки, рассказывается в гл. 8.

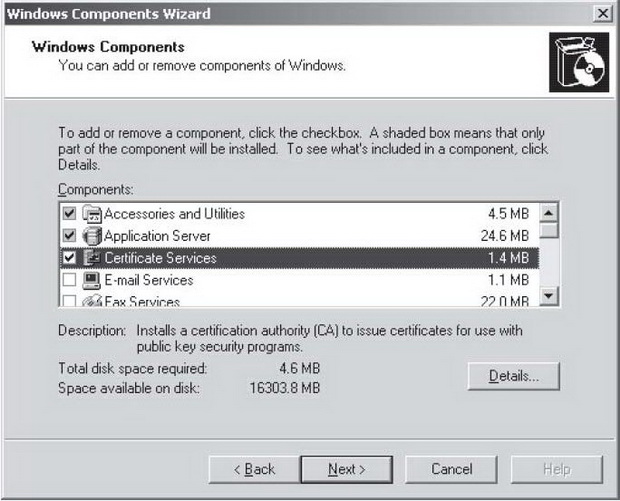

Инсталляция и конфигурирование службы сертификатов

Если вы не включили службу сертификатов (Certificate Services) как дополнительный компонент при инсталляции Windows Server 2003, то можете установить ее в любой момент, выбрав компонент Certificate Services в окне Add/Remove Programs (Добавить/Удалить программы), как показано на рис. 5.2. Сразу после выбора службы сертификатов появится окно сообщения, указывающего, что после инсталляции этой службы вы не сможете переименовать сервер или переместить его из данного домена.

Рис.

5.2.

Выбор службы сертификатов в окне Add/Remove Programs

В окне выбора Certification Authority Type (Тип центра сертификации) (см. рис. 5.3) выбирается тип ЦС-сервера, который нужно установить. По умолчанию выбран корневой ЦС предприятия (Enterprise root СА). Выберите тип, подходящий для вашей инсталляции.

Рис.

5.3.

Окно выбора типа СА

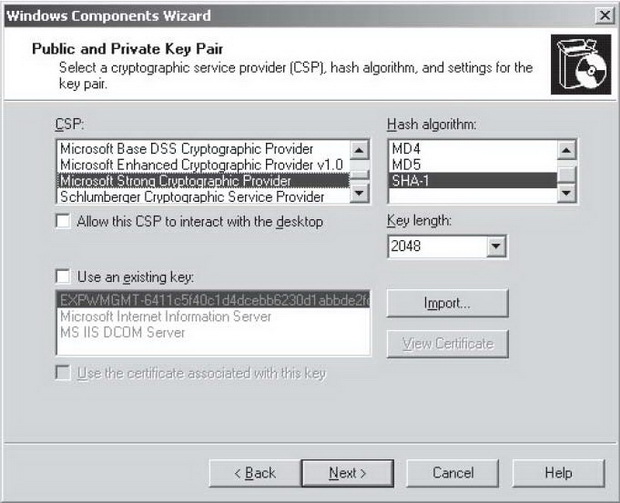

Если требуется сконфигурировать дополнительные параметры для открытых и секретных ключей, отметьте опцию Use Custom Settings To Generate The Key Pair And CA Certificate (Измененные параметры создания пары ключей и сертификата ЦС) и нажмите кнопку Next (Далее). Появится окно, показанное на рис. 5.4. В табл. 5.4 приводится список вариантов выбора, представленных в этом окне.

Рис.

5.4.

Установка дополнительных параметров для пар открытых и личных ключей

Таблица

5.4.

Дополнительные параметры для пар открытых и секретных ключей

| Параметр

|

Описание

|

|

CSP (Поставщик

криптографических

услуг) |

Выбор поставщика криптографических услуг, который будет генерировать пары открытого и личного ключей для сертификата ЦС. По умолчанию для CSP используется Microsoft Strong Cryptographic Provider. |

|

Hash Algorithms (Алгоритмы хеш-кодирования) |

По умолчанию используется SHA-1, обеспечивающий самую сильную криптографическую защиту. |

| Allow This CSP To Interact With The Desktop (Разрешить CSP доступ к рабочему столу) |

Обязательно отметьте эту опцию. Если этого не сделать, системные службы не будут взаимодействовать с рабочим столом пользователя, находящегося в данный момент в системе. Если вход в систему производится с использованием смарт-карты или другого аппаратного устройства, необходимо разрешить CSP доступ к рабочему столу, чтобы пользователь смог осуществлять вход в систему. |

| Key Length (Длина ключа) |

По умолчанию длина ключа равна 2048 бит для Strong Cryptographic Provider и 1024 бита для Basic Cryptographic Provider. Минимальная длина ключа составляет 512 бит, а максимальная равна 4096 битам. Обычно чем длиннее ключ, тем дольше срок надежного действия секретного ключа. |

| Use Existing Keys (Использовать существующие ключи) |

Позволяет выбрать из списка существующий секретный ключ. Существующий секретный ключ используется для данного ЦС. Вам может потребоваться использование этого параметра для восстановления сбойного ЦС. |

| Use The Associated Certificate (Использовать связанный сертификат) |

Позволяет выбрать сертификат, связанный с существующим секретным ключом, который используется для данного ЦС. Вам может потребоваться использование этого параметра для восстановления сбойного ЦС. |

| Import (Импорт) |

Позволяет импортировать секретный ключ, который отсутствует в списке Use Existing Keys. Например, импортировать секретный ключ из архива для сбойного ЦС. |

| View Certificate (Просмотр сертификата) |

Выводит на экран сертификат, связанный с сек-ретным ключом, выбранным в списке Use Existing Keys. |

Примечание

Примечание.Для инсталляции ЦС предприятия требуется служба Active Directory, поэтому компьютер ЦС уже должен быть присоединен к домену Windows Server 2003.

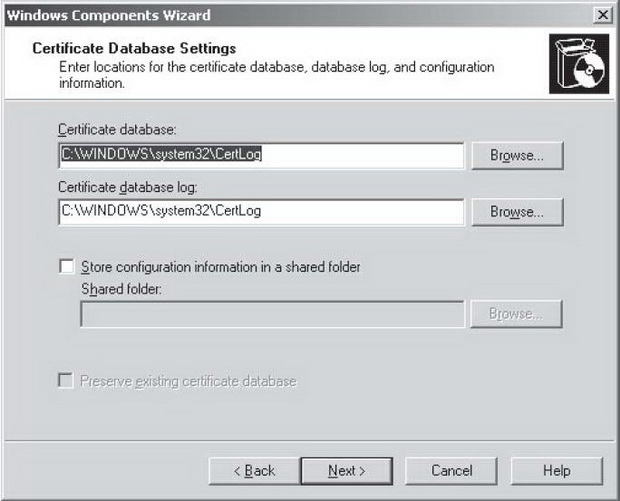

Отобразится окно, в котором будет указываться, что в данный момент генерируется ключевая пара. Оно в большинстве случаев отображается не больше 2 секунд. После генерации ключей программе установки понадобится выяснить, в какое место следует поместить базу данных. Введите соответствующий путь. Как видно из рис. 5.6, можно отметить опцию Store Configuration Information In A Shared Folder (Сохранять данные конфигурации в общей папке). Эта опция создает папку, которая делает информацию о центре сертификации доступной пользователям. Данная опция полезна только в том случае, если происходит установка отдельного ЦС и отсутствует Active Directory.

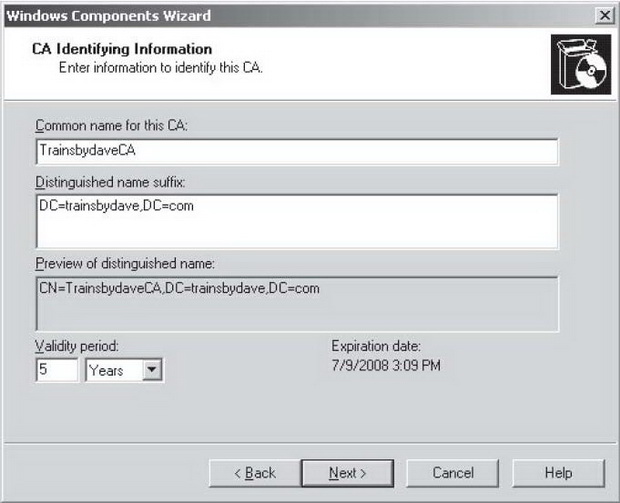

Рис.

5.5.

Ввод данных о ЦС

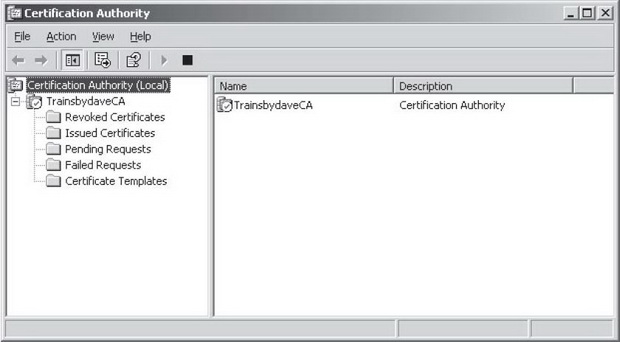

Щелкните на кнопке Next - отобразится окно сообщения, указывающего, что нужно прекратить работу служб IIS. Нажмите кнопку ОК, и мастер сконфигурирует нужные компоненты. После окончания его работы будет установлена служба сертификатов. В меню Administrative Tools (Администрирование) появится оснастка Certification Authority (Центр сертификации) (см. рис. 5.7).

Рис.

5.6.

Указание места хранения данных

Рис.

5.7.

Оснастка Certification Authority (Центр сертификации)

Примечание.Для инсталляции ЦС предприятия требуется служба Active Directory, поэтому компьютер ЦС уже должен быть присоединен к домену Windows Server 2003.

Примечание.Для инсталляции ЦС предприятия требуется служба Active Directory, поэтому компьютер ЦС уже должен быть присоединен к домену Windows Server 2003.