Поддержка протоколов интернета и SMTP

Фильтрация получателей

Фильтрация получателей позволяет блокировать сообщения электронной почты по их пунктам назначения. Блокировка осуществляется по недействительным получателям в организации, либо можно разработать список фильтрации получателей для исходящей почты. (Обратите внимание, что фильтрация получателей применима только к анонимным соединениям. Аутентифицированные пользователи и серверы Exchange минуют фильтрацию получателей.)

Блокировка входящей почты осуществляется посредством поиска недействительных пользователей Active Directory, т.е. пользователей-получателей, не существующих в организации. Она также осуществля-ется на базе того, кто имеет разрешения на отправку почты данному пользователю.

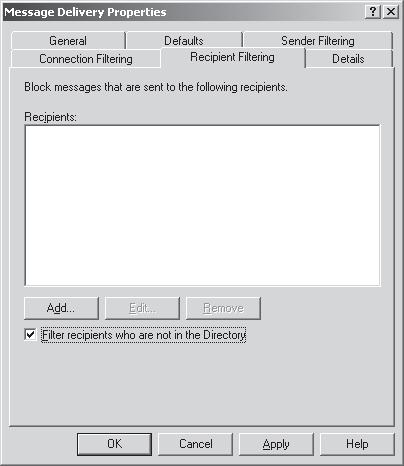

Чтобы указать получателя в списке фильтрации получателей, нажмите кнопку Add (Добавить) на вкладке Recipient Filter (Фильтр получателей) в свойствах глобального объекта Message Delivery (Доставка сообщений) (см. рис. 7.15). Для фильтрации всех сообщений для определенного домена, введите *@<имя_домена>.соm или просто @<имя_домена>.соm. В противном случае следует ввести конкретный адрес электронной почты, который должен быть включен в данный спи-сок фильтрации.

Для фильтрации получателей исходящей почты отметьте опцию Recipients Who Are Not In The Directory (Получатели, отсутствующие в каталоге). Это обеспечит фильтрацию адресов электронной почты, от-сутствующих в Active Directory. При выборе данной опции необходимо иметь в виду два момента. Во-первых, Exchange будет выполнять фильтрацию только для имен доменов, за которых он несет ответственность. Этот параметр потребуется настроить в глобальном объекте Recipient Policies (Политики получателей). Во-вторых, включение данной возможности вызывает в Exchange возврат различных кодов состояния для действительных и недействительных получателей. Лица, злоупотребляющие электронной почтой, могут использовать эти коды для раскрытия действительных адресов электронной почты в рассматриваемой организации.

После создания фильтра получателей необходимо обязательно применить его к виртуальному серверу SMTP. В противном случае от него не будет никакой пользы!

Фильтрация отправителей

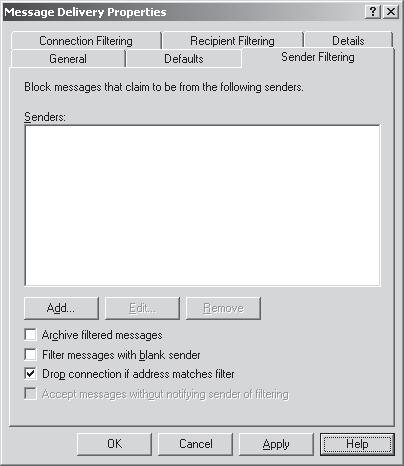

Фильтры отправителей осуществляют фильтрацию сообщений по их отправителям. На вкладке Sender Filtering (Фильтрация отправителей) (см. рис. 7.16) введите адреса электронной почты, которые требуется фильтровать, либо настройте отдельные параметры. Обратите внимание, что можно выполнять блокировку по именам доменов целиком посредством указания отдельного доменного имени следующим образом: *@domain_name.com

Если выбрать параметр Archive Filtered Messages (Архивировать отфильтрованные сообщения), каждое сообщение будет архивироваться. Подумайте, действительно ли вам это нужно, так как архив заполняется довольно быстро. И поскольку удаление сообщений из архива не производится регулярно, понадобится запланировать удаление их из архива вручную и периодически повторять это действие.

Существует возможность фильтрации сообщений, в поле From (От) которых содержатся данные, занесенные в черный список. Некоторые автоматизированные сценарии рассылки нежелательной почты и источники нелегальных почтовых рассылок не заполняют это поле. Данная возможность не включена по умолчанию, однако в большинстве случаев ее следует включить

Опция Drop Connection If Address Matches Filter (Разорвать соединение, если адрес совпадает с фильтром) отмечена по умолчанию. Эта опция заставляет Exchange немедленно разорвать TCP-соединения в случае совпадения адреса отправителя с адресом в фильтре.

Наконец, опция Accept Messages Without Notifying Sender Of Filtering (Принимать сообщения без уведомления получателя о фильтрации) (см. рис. 7.16) обеспечивает фильтрацию источников сообщений без уведомления посредством отчета о невозможности доставки (NDR, non-delivery Report). Если имеет место большой объем спам-рассылок, выбор этой опции повышает уровень производительности сервера.

Примечание.Любые изменения, вносимые в виртуальный сервер, не вступят в силу сразу, так как службе обновления мета-базы требуется время для осуществления репликации изменений в метабазу IIS. Служба обновления осуществляет репликацию изменений, вносимых в Active Directory, в метабазу IIS, что позволяет вносить изменения в виртуальный сервер без постоянного соединения с каждой системой, участвующей в процессе обновления

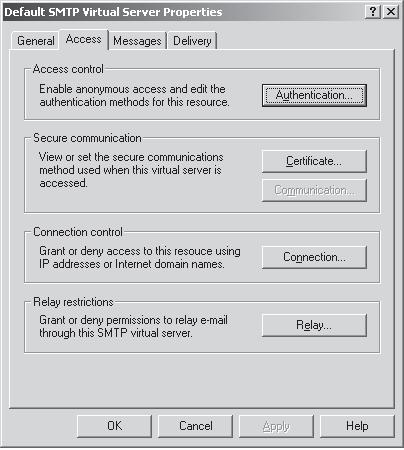

Примечание.Любые изменения, вносимые в виртуальный сервер, не вступят в силу сразу, так как службе обновления мета-базы требуется время для осуществления репликации изменений в метабазу IIS. Служба обновления осуществляет репликацию изменений, вносимых в Active Directory, в метабазу IIS, что позволяет вносить изменения в виртуальный сервер без постоянного соединения с каждой системой, участвующей в процессе обновленияНастройка свойств доступа. В окне вкладки Access (Доступ) страницы свойств виртуального сервера (см. рис. 7.17) находится ряд важных параметров конфигурирования. При щелчке на кнопке Authentication (Аутентификация) появляется диалоговое окно, в котором можно выбрать опции Basic Authentication (Базовая аутентификация), Anonymous access (Анонимный доступ) и Integrated Windows Authentication (Интегрированная аутентификация Windows) или комбинацию этих опций. Вы можете указать здесь шифрование в соответствии с протоколом безопасности транспортного уровня Transport Layer Security (TLS) на основе имени домена, которое потребуется ввести

Примечание.Для интегрированной аутентификации Windows (IWA) требуется достоверное имя пользователя и пароль Windows Server 2003. IWA аутентифицирует пользователей путем передачи их информации непосредственно на контроллер домена. После аутентификации пользователей они получают доступ к объектам в их контексте безопасности. IWA называлась в IIS 4 аутентификацией Windows NT Challenge/Response (Запрос/Ответ).

Примечание.Для интегрированной аутентификации Windows (IWA) требуется достоверное имя пользователя и пароль Windows Server 2003. IWA аутентифицирует пользователей путем передачи их информации непосредственно на контроллер домена. После аутентификации пользователей они получают доступ к объектам в их контексте безопасности. IWA называлась в IIS 4 аутентификацией Windows NT Challenge/Response (Запрос/Ответ).В секции Secure Communication (Защищенная передача данных) имеются две кнопки: Certificate (Сертификат) и Communication (Передача данных). Если сертификат на этом сервере еще не установлен, создайте сертификат по умолчанию с помощью мастера, запуск которого происходит после щелчка на кнопке Certificate. После установки достоверного сертификата потребуйте, чтобы передача данных выполнялась через защищенный канал. Для этого нужно щелкнуть на кнопке Communication. В диалоговом окне Security (Безопасность), показанном на рис. 7.18, можно потребовать создания защищенного канала передачи данных и 128-битного шифрования. В тех случаях, когда внешние пользователи, которым требуется высокий уровень безопасности, отправляют сообщения электронной почты на этот виртуальный сервер, используйте оба средства - и шифрование, и сертификаты.