Основы теории защиты информации

Электронная подпись

Криптосистема с открытым ключом открыта для посылки сообщений для абонентов из книги паролей для любого желающего. В системе с электронной подписью сообщение необходимо "подписывать", т.е. явно указывать на отправителя из книги паролей.

Пусть  - абоненты системы с электронной

подписью. Все они независимо друг от друга выбирают и вычисляют ряд чисел

точно так же как и в системе с открытым ключом. Пусть

- абоненты системы с электронной

подписью. Все они независимо друг от друга выбирают и вычисляют ряд чисел

точно так же как и в системе с открытым ключом. Пусть  -ый

абонент (

-ый

абонент (  ) выбирает два больших простых числа

) выбирает два больших простых числа  и

и  , затем

вычисляет их произведение -

, затем

вычисляет их произведение -  и функцию Эйлера

от него -

и функцию Эйлера

от него -  , затем выбирает первый ключ

, затем выбирает первый ключ  из

условий

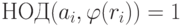

из

условий  ,

,  и, наконец, вычисляет

второй ключ

и, наконец, вычисляет

второй ключ  из уравнения

из уравнения  .

Записи в книге паролей будут иметь вид:

.

Записи в книге паролей будут иметь вид:

Если абонент  решает отправить секретное письмо

решает отправить секретное письмо

, то ему

следует проделать следующую последовательность операций:

, то ему

следует проделать следующую последовательность операций:

- Если

, то

, то  разбивается на

части, каждая из

которых меньше меньшего из чисел

разбивается на

части, каждая из

которых меньше меньшего из чисел  и

и  ;

; - Если

, то сообщение

, то сообщение  сначала

шифруется ключом

сначала

шифруется ключом  (

(  ), а затем

- ключом

), а затем

- ключом  (

(  ), если же

), если же  , то

сообщение

, то

сообщение  сначала шифруется ключом

сначала шифруется ключом  (

(  ), а затем -

ключом

), а затем -

ключом  (

(  );

); - Шифрованное сообщение

отправляется

отправляется  .

.

для дешифровки сообщения

для дешифровки сообщения  должен знать, кто

его отправил, поэтому

к

должен знать, кто

его отправил, поэтому

к  должна быть добавлена электронная подпись, указывающая на

должна быть добавлена электронная подпись, указывающая на  .

Если

.

Если  , то для расшифровки

, то для расшифровки  сначала

применяется ключ

сначала

применяется ключ  ,

а затем -

,

а затем -  , если же

, если же  , то для расшифровки

, то для расшифровки  сначала

применяется ключ

сначала

применяется ключ  , а затем -

, а затем -  .

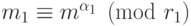

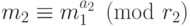

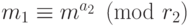

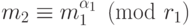

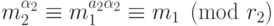

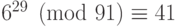

Рассмотрим случай

.

Рассмотрим случай  :

:  и

и  по теореме

Эйлера-Ферма.

по теореме

Эйлера-Ферма.

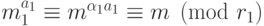

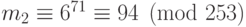

Пример. Пусть  выбрал и вычислил следующие числа

выбрал и вычислил следующие числа  , а

, а  -

следующие

-

следующие  . После занесения записей о

. После занесения записей о  и

и  в открытую книгу

паролей,

в открытую книгу

паролей,  решает послать сообщение

решает послать сообщение  для

для  . Т. к.

. Т. к.  ,

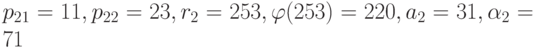

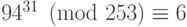

то сообщение сначала шифруется ключом

,

то сообщение сначала шифруется ключом  , а затем ключом

, а затем ключом  :

:  ,

,  .

Сообщение

.

Сообщение  отправляется

отправляется  . Получив

. Получив  ,

,  , зная, что оно

пришло от

, зная, что оно

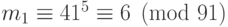

пришло от  , дешифрует его сначала ключом

, дешифрует его сначала ключом  , а

затем ключом

, а

затем ключом  :

:  ,

,  .

.

Если подписать сообщение открытым образом, например, именем отправителя, то такая "подпись" будет ничем не защищена от подделки. Защита электронной подписи обычно реализуется с использованием таких же методов, что в криптосистеме с открытым ключом.

Электронная подпись генерируется отправителем по передаваемому сообщению и секретному ключу. Получатель сообщения может проверить его аутентичность по прилагаемой к нему электронной подписи и открытому ключу отправителя.

Стандартные системы электронной подписи считаются настолько надежными, что электронная подпись юридически приравнена к рукописной. Электронная подпись часто используется с открытыми, незашифрованными электронными документами.

Стандарт шифрования данных

В 1977 году в США был предложен стандарт для шифрования данных - DES (Data Encryption Standard), разработанный в IBM. В 1980 он был одобрен ведущей мировой организацией по стандартам - ANSI. В настоящее время алгоритм DES широко используется для защиты коммерческой информации.

DES - это классическая криптосистема с открытым способом шифровки и дешифровки, секретность которой обеспечивается исключительно ключом. Основные достоинства DES:

- используется только один ключ фиксированной длины 56 бит (в системах с открытым ключом длина ключа должна быть более 300 бит);

- зашифровав сообщение с помощью одной программы, для расшифровки можно использовать другую;

- относительная простота алгоритма обеспечивает высокую скорость работы (как минимум, на порядок выше скорости работы алгоритма для криптосистемы с открытым ключом);

- достаточно высокая стойкость алгоритма (стойкость конкретного зашифрованного сообщения зависит от выбора ключа).

Главный недостаток DES связан с его классической организацией, т.е. с необходимостью обеспечивать сверхнадежный канал для передачи ключей.

Алгоритм DES предназначен для шифровки ровно 64 бит исходных данных - более длинные сообщения должны разбиваться на части длиной 64 бита, а более короткие дополняться нулями или пробелами. Собственно шифровка и дешифровка обеспечиваются многократными битовыми перестановками в исходном сообщении, определяемыми стандартными перестановочными матрицами и ключом.

Примером программы, реализующей алгоритм DES, является программа DISKREET из пакета Norton Utilities.