|

Здравствуйте,при покупке печатной формы сертификата,будут ли выданы обе печатные сторны? |

Технология Microsoft обеспечения информационной безопасности

Процесс обеспечения безопасности относится к оперативным процессам и, в соответствии с библиотекой ITIL [ 2.3 ] , входит в блок процессов поддержки ИТ-сервисов. Нарушение безопасности информационной системы предприятия может привести к ряду негативных последствий, влияющих на уровень предоставления ИТ-сервисов:

- снижение уровня доступности вследствие отсутствия доступа или низкой скорости доступа к данным, приложениям или службам;

- полная или частичная потеря данных;

- несанкционированная модификация данных;

- получение доступа посторонних пользователей к конфиденциальной информации.

Анализ причин нарушения информационной безопасности показывает, что основными являются следующие:

- ошибки конфигурирования программных и аппаратных средств ИС;

- случайные или умышленные действия конечных пользователей и сотрудников ИТ-службы;

- сбои в работе программного и аппаратного обеспечения ИС;

- злоумышленные действия посторонних по отношению к информационной системе лиц.

Компания Microsoft разрабатывает стратегию построения защищенных информационных систем (Trustworthy Computing) - это долгосрочная стратегия, направленная на обеспечение более безопасной, защищенной и надежной работы с компьютерами для всех пользователей [ 7.2 ] .

Концепция защищенных компьютерных систем построена на четырех принципах:

- безопасность, которая предполагает создание максимально защищенных ИТ-инфраструктур;

- конфиденциальность, которая подразумевает внедрение в состав и технологий и продуктов средств защиты конфиденциальности на протяжении всего периода их эксплуатации;

- надежность, которая требует повышения уровня надежности процессов и технологий разработки программного обеспечения информационных систем;

- целостность деловых подходов для укрепления доверия клиентов, партнеров, государственных учреждений.

Данные принципы реализуются в программных продуктах Microsoft. Компания Microsoft предлагает обеспечивать безопасность операционных систем семейства Windows с помощью технологии единого каталога (Active Directory) и групповых политик. Использование групповой политики и Active Directory позволяет централизовано управлять параметрами безопасности как для одного пользователя или компьютера, так и для группы пользователей, управлять безопасностью серверов и рабочих станций.

Для решения вопросов обеспечения информационной безопасности компания Microsoft предоставляет следующие технологии [ 7.3 ] :

- Active Directory – единый каталог, позволяющий сократить число паролей, которые должен вводить пользователь;

- двухэтапная аутентификация на основе открытых/закрытых ключей и смарт-карт;

- шифрование трафика на базе встроенных средств операционной системы IPSec (IP Security - это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP-пакетов);

- создание защищенных беспроводных сетей на основе стандарта IEEE 802.1x;

- шифрование файловой системы;

- защита от вредоносного кода;

- организация безопасного доступа мобильных и удаленных пользователей;

- защита данных на основе кластеризации, резервного копирования и ограничения несанкционированного доступа;

- служба сбора событий из системных журналов безопасности.

7.1 Групповые политики

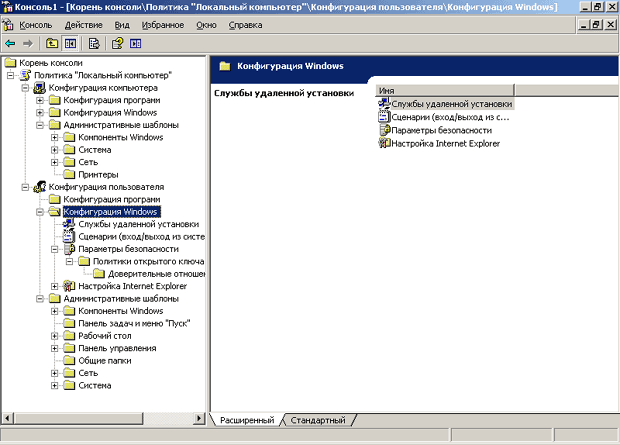

Управление групповыми политиками в Microsoft Windows Server 2003 позволяет администраторам задавать конфигурацию операционных систем серверов и клиентских компьютеров [ 7.4 ] . Реализуется эта функциональность с помощью оснастки "Редактор объектов групповой политики", общий вид которой приведен на рис. 7.1

Для компьютеров, входящих в домен Active Directory, используются групповые политики, определяющие политики безопасности, используемые в рамках сайта, домена или набора организационных единиц (OU – organizational units).

Групповые политики и Active Directory позволяют:

- централизованно управлять пользователями и компьютерами в масштабах предприятия;

- автоматически применять политики информационной безопасности;

- понижать сложность административных задач (например, обновление операционных систем, установка приложений);

- унифицировать параметры безопасности в масштабах предприятия;

- обеспечить эффективную реализацию стандартных вычислительных средств для групп пользователей.

При управлении безопасностью информационной системы предприятия групповая политика позволяет управлять контроллерами доменов и серверами, определять наборы параметров для конкретной группы пользователей, параметры защиты, сетевой конфигурации и ряд других параметров, применяемых к определенной группе компьютеров.

Active Directory позволяет управлять через групповые политики любыми службами и компонентами на платформе Windows.

Групповые политики Active Directory позволяют администраторам централизованно управлять ИТ-инфраструктурой предприятия. С помощью групповой политики можно создавать управляемую ИТ-инфраструктуру информационной системы. Эти возможности позволяют снизить уровень ошибок пользователей при модификации параметров операционных систем и приложений, а также совокупную стоимость владения информационной системы, связанную с администрированием распределенных сетей.

Групповая политика позволяет создать ИТ-инфраструктуру предприятия, ориентированную на потребности пользователей, сформированных в строгом соответствии с их должностными обязанностями и уровнем квалификации.

Применение групповых политик и Active Directory для сайтов, доменов и организационных единиц необходимо реализовывать с учетом следующих правил:

- объекты групповой политики (GPO) хранятся в каждом домене индивидуально;

- с одним сайтом, доменом или организационной единицей может быть сопоставлено несколько GPO;

- с нескольких сайтов, доменов или организационных единиц могут использовать единственную GPO;

- любому сайту, домену или организационной единице можно сопоставить любую GPO;

- параметры, определяемые GPO, можно фильтровать для конкретных групп пользователей или компьютеров на основе их членства в группах безопасности или с помощью WMI-фильтров.

При администрировании ИТ-инфраструктуры предприятия администраторы посредством механизма групповой политики могут производить настройку приложений, операционных систем, безопасность рабочей среды пользователей и информационных систем в целом. Для этого используются следующие возможности:

- политика на основе реестра. С помощью редактора объектов групповой политики можно задать параметры в реестре для приложений, операционной системы и её компонентов (например администратор может удалить из главного меню значок "Моя музыка", что представлено на рис. 7.2);

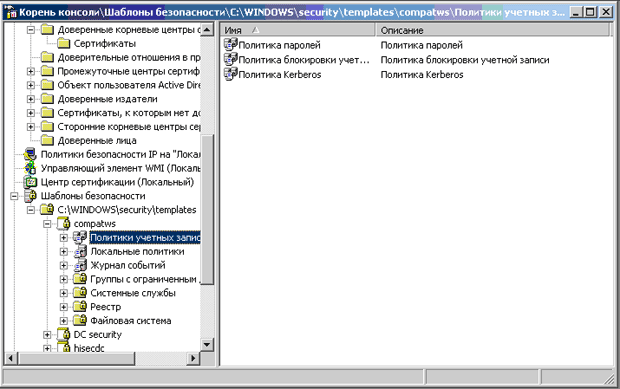

- параметры безопасности. Администраторы могут указывать параметры локальной, доменной и сетевой защиты для компьютеров и пользователей в области действия GPO, используя шаблоны безопасности ( рис. 7.3);

- ограничения на использование программ. Данные ограничения предназначены для защиты от вирусов, выполнения нежелательных программ и атак на компьютеры;

- распространение и установка программ. Обеспечивается возможность централизованного управления установкой, обновлением и удалением приложений;

- сценарии для компьютеров и пользователей. Данные средства позволяют автоматизировать операции, выполняемые при запуске и выключении компьютера, при входе и выходе пользователя;

- мобильные пользовательские профили и перенаправление папок. Профили хранятся на сервере и позволяют загружаться на тот компьютер, где пользователь входит в систему. Перенаправление папок позволяет размещать важные для пользователя папки на сервере;

- автономные папки. Данный механизм позволяет создавать копии сетевых папок, синхронизировать их с сетью и работать с ними при отключении сети;

- поддержка Internet Explorer. Эта возможность позволяет администраторам проводить управление конфигурацией Microsoft Internet Explorer на компьютерах с поддержкой групповой политики.

Для общего контроля применения групповой политики используются механизм WMI – фильтров (Windows Management Instrumentation). Данное решение позволяет администраторам создавать и модифицировать WMI – запросы для фильтрации параметров безопасности, определяемых групповыми политиками. WMI – фильтры позволяют динамически задавать область действия групповой политики на основе атрибутов целевого компьютера.

Применение механизма групповой политики для ИТ-инфраструктуры предприятия способствует снижению сложности решения задач развертывания обновлений, установки приложений, настройки профилей пользователей и, в целом, администрирования информационной системы. Применение групповой политики в информационной системе предприятия дает следующие преимущества:

- повышение эффективности использования инфраструктуры Active Directory;

- повышение гибкости выбора области администрирования для предприятий, различающихся по размеру и отраслевой принадлежности, при происходящих изменениях в бизнесе;

- наличие интегрированного средства управления групповой политикой на основе консоли GPMC;

- простота в использовании, которая обеспечивается удобным и понятным пользовательским интерфейсом консоли GPMC, что приводит к сокращению расходов на обучение и повышает эффективность труда администраторов;

- надежность и безопасность действий администраторов за счет автоматизации процесса ввода групповых политик в действие;

- централизованное управление конфигурациями на основе стандартизации пользовательских вычислительных сред.