| Россия |

Подробности реализации сценария

14.1 Базовая внутренняя совместная работа (Domino, Sametime и QuickPlace)

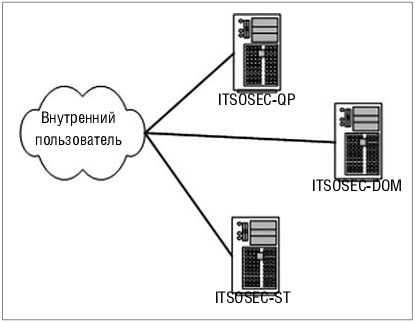

На первом этапе нашего сценария была выполнена настройка существующих сред Lotus Domino, Sametime и QuickPlace для реализации функций единой регистрации. На рис. 14.1 показан путь входа пользователя на этом начальном этапе. В сущности, Web-пользователь подключается напрямую к любому из серверов Lotus, проходя аутентификацию в каталоге Domino. На сервере Lotus Domino запущен LDAP, и сервер Lotus Sametime подключается к серверу Domino через LDAP.

14.1.1 Установка основных серверов

Установка и настройка базового сервера Lotus Domino была выполнена следующим образом:

- Установка операционной системы Linux RedHat 8. Была отключена служба sendmail и включены службы telnet и vncserver. Это позволило нам получить удаленный доступ к компьютеру и не является обязательным для установки Lotus Domino.

- Установка Lotus Domino 6.01.

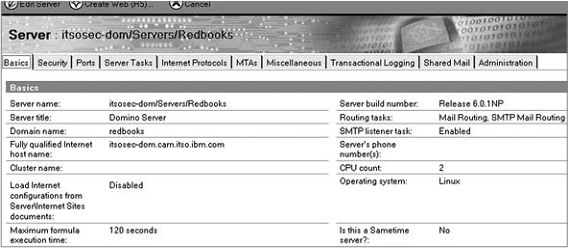

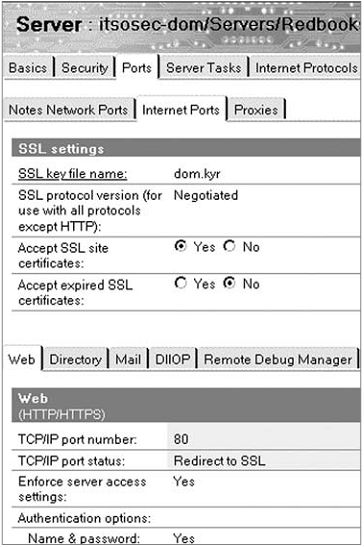

- Определение организации с именем Redbooks и создание нового подразделения для серверов с именем Servers. Имя сервера – itsosec-dom/Servers/Redbooks.

- Создание двух идентификаторов серверов для серверов Sametime и QuickPlace. Этим серверам были назначены имена itsosec-st/Servers/Redbooks и itsosec-qp/ Servers/Redbooks соответственно.

- Создание двух подразделений: East и West.

- Регистрация/создание пользователей в подразделении East или West и создание почтовых файлов с использованием шаблона Lotus iNotes/Domino Web Access.

Установка и настройка базового сервера Lotus Sametime была выполнена следующим образом:

- Установка Windows 2000 Service Pack 3.

- Установка Lotus Domino 5.010.

- Установка Sametime 3.0 Service Pack 1 и его конфигурирование для использования LDAP-каталога для аутентификации. LDAP-каталог содержался на сервере itsosecdom/Servers/Redbooks (itsosec-dom.cam.itso.ibm.com).

- Обновление сервера до Domino 5.012 с последним исправлением. Обновление и последнее исправление Domino были установлены для разрешения проблем с аутентификацией. В предыдущих версиях Domino, если пользователь имел запись в Domino Directory и в LDAP-каталоге, аутентификация пользователя выполнялась неудачно. Это было исправлено в Domino 5.012. Кроме того, исправление для Domino 5.012 разрешило проблемы с запуском сервера Sametime на сервере Domino 5.012.

Установка и настройка базового сервера Lotus QuickPlace были выполнены следующим образом:

- установка Windows 2000 Service Pack 3;

- установка Domino 5.012;

- установка и настройка Lotus QuickPlace 3.0.

14.1.2 Создание документа Web SSO Configuration

После завершения установки и базовой настройки основных серверов Lotus был создан документ Web SSO Configuration в Domino Directory. Создание документа Web SSO Configuration и настройка серверов на использование нового документа Web SSO Configuration выполняется следующим образом:

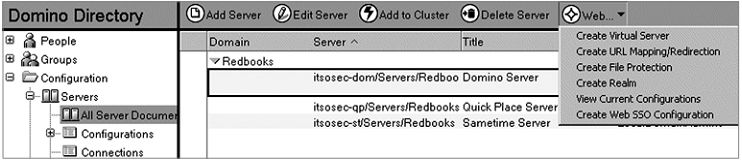

- Откройте Domino Directory (names.nsf) на сервере Domino (itsosec-dom/Servers/ Redbooks).

- Раскройте представление Configuration (Конфигурация).

- Раскройте представление Servers (Серверы).

- Щелкните по представлению All Server Documents (Все документы сервера).

- Нажмите кнопку Web (Веб) и выберите Create Web SSO Configuration (Создать Web SSO Configuration).

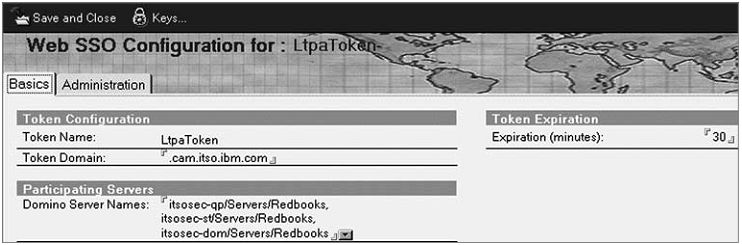

- Откроется форма Web SSO Configuration (рис. 14.3).

Мы установили в ней следующие значения для своей среды:

- Было задано имя токена LtpaToken.

- Был задан домен для нашей тестовой среды с именем cam.itso.ibm.com. Это значение представляет DNS-поддомен для всех наших серверов (т. е. itsosecdom. cam.itso.ibm.com, itsosec-st.cam.itso.ibm.com, itsosec-qp.cam.itso.ibm.com).

- Все серверы Lotus были указаны в поле имен серверов Domino, так что эта конфигурация применяется для всех серверов.

- Заданное по умолчанию значение тайм-аута, равное 30 минутам, не изменялось.

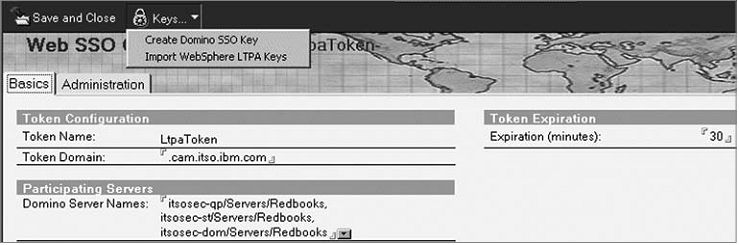

- Выберите Keys (Ключи) > Create Domino SSO keys (Создать ключи Domino SSO). Этот этап инициирует создание LTPA-ключа, используемого для создания и шифрования LTPA-токенов.

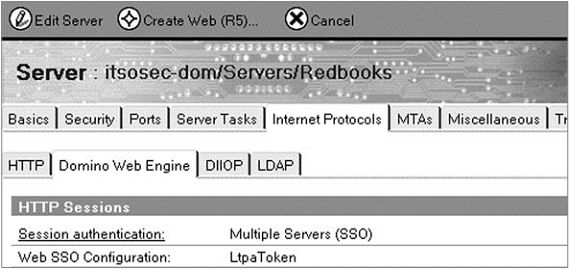

- Все документы сервера должны быть настроены таким образом, чтобы указывать на только что созданный документ Web SSO Configuration. Это выполняется путем редактирования документа Server с последующим переходом на вкладку Internet Protocols (интернет-протоколы) > Domino Web Engine (Веб-механизм Domino):

- После этого выполняется репликация изменений в Domino Directory на все серверы. Это нужно для того, чтобы изменения в этом документе Web SSO Configuration и в документе Server были доступны на всех серверах до включения изменений.

После этого выполняется перезапуск задачи HTTP, чтобы загрузить новую конфигурацию Web SSO. Перезапуск HTTP выполняется вводом команды Tell HTTP Restart в консоли сервера Domino.

Примечание. В однородных средах Lotus Domino 6 можно конфигурировать SSO путем создания документов Internet Site. Так как мы работаем в смешанной среде, использование документов Internet Site невозможно.

14.1.3 Проверка полного доменного имени

SSO в значительной степени зависит от использования полных доменных имен (Fully Qualified Domain Names, FQDN). Полное доменное имя необходимо указать в трех местах документа Server на всех серверах. Первое место – вкладка Basics (Основные параметры) документа Server, как показано на рис. 14.6.

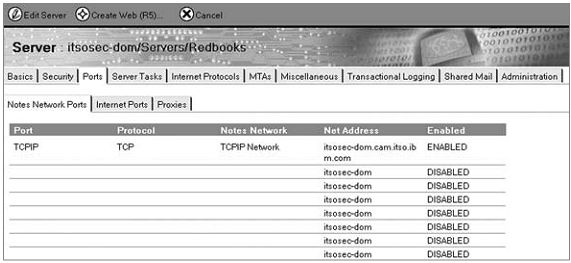

Второе место, в которое необходимо ввести FQDN, – вкладка Ports (Порты) > Notes Network Ports (Сетевые порты Notes) документа Server, как показано на рис. 14.7.

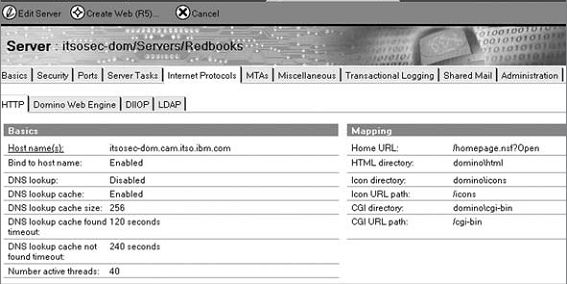

Последнее место, в которое требуется ввести FQDN, – вкладка Internet Protocols (Протоколы) > HTTP, как показано на рис. 14.8.

14.2 Защищенный интернет-доступ к электронной почте

На втором этапе нашего сценария мы реализовали систему удаленного доступа, дающую возможность пользователям осуществлять защищенный доступ к своей электронной почте через Интернет. Это требует добавления сервера WebSphere Edge, брандмауэра и настройки SSL на всех серверах. На данном этапе все Web-пользователи, как внутренние, так и внешние, все еще проходят аутентификацию в каталоге Domino Directory.

На рис. 14.9 представлены пути входа (или аутентификации), применяемые разными пользователями на данном этапе. Пользователи из Интернета проходят через обратный прокси-сервер, после чего им выдается запрос на аутентификацию от сервера Lotus Domino, так как это единственный сервер, к которому разрешен доступ из Интернета (для работы с электронной почтой). Корпоративные/внутренние пользователи подключаются напрямую к одному из трех серверов и проходят требуемую аутентификацию на серверах.

14.2.1 Конфигурация SSL

Для включения SSL-шифрования всех подключений была выполнена установка SSL-ключей на всех трех серверах Lotus.

При включении SSL для любой среды/технологии сначала требуется получить сертифицированный SSL-сертификат/ключ. В реальных средах это обычно выполняется через внешний доверенный корневой центр сертификации, такой, как Verisign. Однако в нашей тестовой среде мы использовали возможности Domino CA для создания "недоверенных" (untrusted) SSL-ключей/сертификатов для всех наших серверов.

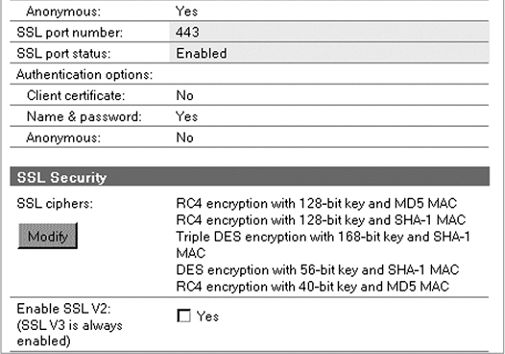

Чтобы настроить Domino на использование SSL, необходимо выполнить изменение в документе Server для каждого сервера. Вкладка Ports (Порты) > Internet Ports (интернет-порты) в каждом документе Server должна быть изменена таким образом, чтобы указывать на файл набора ключей SSL (SSL Key Ring) для сервера, после чего необходимо включить SSL.

Для SSL можно оставить используемый по умолчанию порт 443 или указать другой порт, в зависимости от требований вашей среды. В нашей тестовой среде мы оставили заданный по умолчанию номер порта.

Изменения на вкладке Internet Ports (интернет-порты) представлены на рис. 14.8 и 14.9.

После изменения документа Server на каждом сервере был выполнен перезапуск HTTP.