| Россия |

Методологии построения систем безопасности

В первую очередь мы рассмотрим то, что является действительно важным при рассмотрении реализации мер безопасности в организации в общем плане.

Затем мы обратимся к вспомогательным средствам специалиста безопасности: существует целый ряд различных подходов, которые могут быть использованы для обеспечения корпоративной безопасности. Обычно их называют методологиями. Некоторые из них специфичны для конкретного производителя, некоторые являются стандартами. В этой лекции мы разъясним их суть и область применения.

После этого мы завершим лекцию рассмотрением примера, который продемонстрирует применение полученной информации на практике. Это делается на перспективу для понимания результатов реализации корпоративной безопасности.

2.1 Подходы к ИТ-безопасности

Прежде чем мы углубимся непосредственно в сами методологии, важно понять, что лежит в их основе (т. е. принципы, задачи и цели ИТ-безопасности).

2.1.1 Некоторые определения

Прежде чем читатель сможет полностью воспринять материал этой лекции, ему необходимо четко уяснить некоторую дополнительную терминологию, помимо тех определений, которые были даны в предыдущей лекции.

В частности, должно быть ясно определено различие между угрозой и риском. Вкратце говоря, угроза создает риск, который необходимо сводить к минимуму. Степень, до которой можно уменьшить этот риск, зависит от ряда факторов. Все это будет рассмотрено в свое время, а для начала давайте рассмотрим наши определения.

Угроза

Слово угроза (threat) произошло от староанглийского слова thrat, которое означает угнетение, гнет. Сейчас у этого слова есть три современных определения:

- Выражение намерения причинить боль, повреждения, зло или наказать.

- Признак надвигающейся опасности или возможности пострадать.

- Нечто, что рассматривается как вероятная опасность.

Для целей этого курса в контексте рассматриваемых методологий мы остановимся на последнем определении: угроза – это в основном вероятная опасность или возможность пострадать.

Риск

У слова риск много определений, далеко не все из которых применимы из-за того контекста, в котором мы используем это слово. Вот современные определения, которые отвечают целям этой лекции:

- Вероятность пострадать от ущерба или потери; опасность.

- Фактор, элемент, направление или что-нибудь угодно такое, в чем может заключаться неизвестная опасность; такая опасность, как, например, в следующем случае: "риск, который обычно связывают с пустыней – это гремучие змеи, жара и нехватка воды" (Фрэнк Клэнси).

- Подвергать вероятности потерь или повреждений; подвергаться опасности, как в следующем случае "Своими действиями он рисковал навлечь на себя серьезные последствия".

Добавим к этому идиому рискуя, определение которой будет:

- Находиться в подверженном опасности состоянии, особенно при недостатке должного внимания, например, как в следующем случае: "безнадзорные дети рискуют оказаться выгнанными из школы".

В нашей беседе слово риск имеет все эти значения. Это и возможность пострадать от ущерба (определение 1), и фактор или что-нибудь еще, представляющее опасность Методологии построения систем безопасности 45 (определение 2), и подверженность возможности убытков или повреждений (определение 3).

Для ИТ-департамента риском является опасность или вероятность потери репутации, важной информации или возможности продолжать бизнес. Это также и количественные оценки, куда входят суммы денег, которыми компании готовы пожертвовать.

Существенная часть вашей политики безопасности будет относиться к способам управления риском, с которым может столкнуться компьютерная система вашей организации.

Зачастую компании и их ИТ-персонал не понимают природу этого риска. Со всем этим очковтирательством в средствах массовой информации (как в печатных, так и в электронных) они полагают, что реальная опасность исходит только из Интернета и от людей, не входящих в штат компании.

В конце концов, даже классический образ подобных индивидуумов выглядит как плохо одетый детина поколения Х, который в жизни ничего лучшего не знает, кроме рыскания по Интернету в поисках уязвимых систем, чтобы их взломать, проникнуть внутрь и злонамеренно разрушить или испортить. Самый первый пример такого персонажа можно найти в замечательной, и это до сих пор, новелле Клиффорда Стоула "Гнездо кукушки: выслеживание шпиона в лабиринте компьютерного шпионажа" (Clifford Stohl: "The Cuckoo's Egg: Tracking a Spy Through the Maze of Computer Espionage", Mass Market Paperback Reprint edition, July 1995, Pocket Book, ISBN, 0671726889). Крэкер в этой истории молод, носит джинсы, сеет налево и направо разрушения, используя компьютерные системы одной компании как плацдарм для атак на системы других компаний и организаций.

Поэтому руководители верхнего звена различных компаний полагают, что если они должным образом обезопасят свои компьютерные системы от людей извне компании и прикроют доступ из Интернета, то их компьютерные системы будут эффективно защищены. На этом они прекращают работу по укреплению и защите системы и в конце концов спокойно спят по ночам.

Плохие новости: такая точка зрения на мир компьютерной безопасности и неверна, и одновременно близорука. Печальная реальность заключается в том, что многие компании пострадали и даже развалились от взломов, совершенных изнутри, т. е. руками людей, работающих на компанию. Обычно это были атаки недовольных служащих, воспользовавшихся вновь полученной информацией в своих корыстных интересах.

Поэтому вам следует удостовериться, чтобы в вашу политику компьютерной безопасности входили необходимые меры предосторожности для защиты информации от людей с обеих сторон виртуального защитного барьера.

Имея на руках разработанную политику безопасности, которая дает вам представление о возможном риске и вероятных угрозах, можно планировать соответствующие меры для защиты вашей важной информации.

Вот теперь вы готовы к разработке вашей собственной архитектуры компьютерной безопасности и реализации надлежащих служб.

2.1.2 Уменьшение риска

Теперь мы готовы перейти к понятию уменьшение риска. Это единственная важнейшая цель в любой работе по реализации мер безопасности. Под уменьшением мы понимаем абсолютно все, что уменьшает негативную природу чего-нибудь. В нашем случае то, что мы хотим уменьшить, – это риск, с которым может столкнуться ИТ-система в том понятии, в котором мы его определили.

Тип организации, по отношению к которой применяются меры безопасности, для нашей беседы безразличен, так как все организации и их ИТ-системы сталкиваются с какими-нибудь формами риска, и всех их следует стараться обезопасить, и чем надежнее, тем лучше. (Это верно, что некоторые организации более подвержены риску, нежели другие, но этот вопрос мы рассмотрим в нашем курсе несколько позднее.)

Для того чтобы уменьшение риска было успешным (и реализация архитектуры безопасности соответственно тоже), за всю корпоративную политику безопасности обязательно должно отвечать высшее руководство организации. Именно оно должно решать, где находится область повышенного риска для данного типа бизнеса и как от этого плясать дальше.

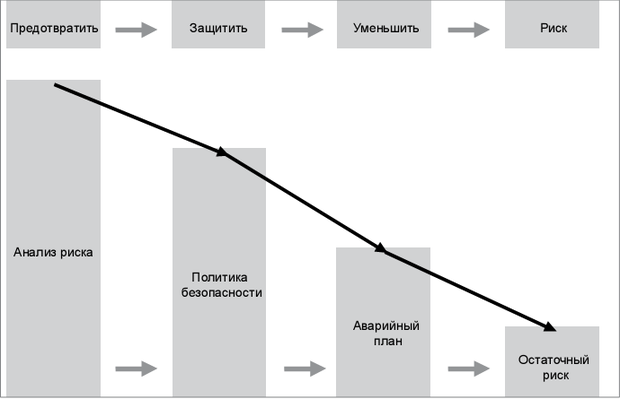

Как показано на рис. 2.1, при наличии надлежащей политики безопасности, поддерживаемой высшим руководством организации, можно риск разложить по категориям и эффективно свести его до некоторого определенного уровня, называемого остаточным риском, величина которого является допустимой для жизнедеятельности организации.

Важно понимать, что риск есть всегда. Для этого есть две причины.

- Первая состоит в том количестве денег, которое организация способна (и желает) выделить на борьбу со всеми неидентифицированными рисками. В зависимости от своей природы некоторые виды риска не стоят того, чтобы на них тратили деньги. Мы объясним это дальше в нашем примере методологии.

- Вторая – это неизвестные неизвестности. Посредством известного/неизвестного можно выделить четыре основные категории знаний:

- известное об известном (например, вы знаете, что Земля находится в Солнечной системе);

- известное о неизвестном (вам известно, что на самом деле вам не известно, что находится за пределами Солнечной системы);

- неизвестное об известном (вы, вероятно, не знали, что гравитация распространяется со скоростью света, хотя и наблюдали ее изо дня в день);

- неизвестное о неизвестном (т. е., если вы не знаете о том, что не знаете о какой-то определенной вещи или концепции).

То же самое происходит и в сфере безопасности. То, что сделало распределенные атаки отказа от обслуживания (DOS attack, Denial-Of-Service attack) столь эффективными, так это то, что люди, пытающиеся бороться с ними, знали об уязвимостях TCP/IP, которые могли быть использованы для проведения DOS-атаки (такой, как SYN Floods), но не знали того, что благодаря мощности распределенных вычислений машины, подсоединенные к Интернету, могли быть заражены особым видом программного обеспечения, заставлявшего их действовать как зомби и проводить координированную DOS-атаку, которая на несколько порядков хуже обычной DOS-атаки. Хуже того, эти люди даже не знали того, что они не знали этого, поэтому и не могли запланировать это как часть своей политики безопасности и конечной архитектуры системы безопасности.

Так как взломщики всегда будут находить новые пути для взлома, всегда будет оставаться некоторый остаточный риск. В идеале надлежащая методология безопасности поможет нам сделать всеобъемлющий обзор безопасности и реализовать соответствующую инфраструктуру безопасности. Но прежде чем углубиться в это, сначала мы закончим наш обзор базовых шагов ИТ-безопасности (более сложные модели и методики последуют дальше).

Если вернуться к рис. 2.1, видно, что уменьшение риска включает в себя ряд характерных черт:

- Проанализируйте главные опасности для организации, которую вы пытаетесь защитить, чтобы вы могли определить процедуры, которые помогут избежать этих опасностей.

- Определите политику безопасности для работы с теми активами, для которых невозможно воспрепятствовать действиям злоумышленников без наложения одной или нескольких защитных мер.

- Для ситуаций, когда защитные меры были преодолены, разработайте план аварийного реагирования (обычно называемый процедурой обработки чрезвычайных ситуаций), который будет говорить, что делать в таких случаях.

- И наконец, поскольку все эти проблемы не решаются просто определением политики безопасности, а только инвестированием реальных денег для различных действий и контрмер, последнее слово относительно того, какой остаточный риск является приемлемым, за руководством. Страховые компании могут покрыть этот остаточный риск.

Темп снижения риска, обусловленный определением и применением политики безопасности, варьируется от случая к случаю; наш рисунок приведен только для демонстрационных целей.