|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Лекция 15: Вопросы безопасности Windows 2000/ Windows 2003 Server

Групповая политика и безопасность

Групповые политики (GP) представляют собой основной метод обеспечения централизованного управления конфигурацией безопасности в Windows 2000 и Windows 2003. Они могут применяться на уровне сайта, домена и OU, а также могут применяться к пользователям и компьютерам (Users and Computers) в Aсtive Directory. GP используются для выполнения следующих действий.

- Блокировка рабочих столов пользователей.

- Применение параметров безопасности.

- Ограничение доступа к приложениям.

- Установка разрешения реестра и файловой системы.

- Настройка конфигурации беспроводной сети.

Совет

Настоятельно рекомендуется использовать утилиту Group Policies вместо Local System Policies, если это возможно.

Параметры конфигурации

Утилита Group Policies разделена на две области - User (Пользователь) и Computer (Компьютер). Область настройки пользователя User Configuration содержит такие элементы, как параметры рабочего стола, параметры безопасности и сценарии входа и выхода из системы. Эти элементы определены под деревом User Configuration и применяются при входе в систему или обновлении групповой политики. Computer Configuration используется для настройки работающей системной среды (а не пользовательской оболочки), включая параметры служб, параметры безопасности и сценарии загрузки/отключения. Эти элементы определены в дереве Computer Configuration и применяются при загрузке и обновлении Group Policy.

По умолчанию GP применяются в зависимости от расположения настраиваемого объекта. Пользовательские GP зависят от того, в каком сайте, домене и организационной единице находится объект "пользователь". То же самое относится и к компьютеру. GP применяются к компьютерам в зависимости от расположения объекта "компьютер" (сайт, домен и организационная единица, в которой находится компьютер). Это означает, что если GP применяется к объекту User (Пользователь), то используется конфигурация пользователя, а конфигурация компьютера групповой политики игнорируется. И наоборот, если GP применяется к объекту Computer (Компьютер), используется конфигурация компьютера, а конфигурация пользователя игнорируется.

Групповые политики по умолчанию

Имеются две групповые политики, установленные по умолчанию, создаваемые при создании домена: Default Domain Policy (Политика домена по умолчанию) и Default Domain Controller Policy (Политика контроллера домена по умолчанию). Политика домена по умолчанию применяется к контейнеру домена. Она может быть применена ко всем компьютерам в домене по умолчанию. Политика контроллера домена по умолчанию применяется к "специальному" контейнеру контроллера домена в домене и, кроме того, применима только к контроллерам домена.

Параметры конфигурации в групповой политике

Так как мы не можем рассказать подробно о групповых политиках, уложившись в одну лекцию, то обсудим наиболее важные элементы, связанные с безопасностью, которые могут (и должны) быть применены через групповую политику. Как уже говорилось ранее, каждая групповая политика имеет два основных дерева данных конфигурации: Computer Configuration (Конфигурация компьютера) и Users Configuration (Конфигурация пользователей). Эти области отображаются в виде двух раздельных секций в окне Group Policy Object Editor (Редактор объекта групповой политики) (см. рис. 15.16).

- Aсcount Policies: Password Policy (Политики учетных записей: политика паролей). Позволяет настраивать историю, требования к возрасту, длине и сложности паролей.

- Aсcount Policies: Aсcount Lockout Policy (Политики учетных записей: политика блокировки учетных записей). Позволяет настраивать число попыток, длительность и сброс.

- Local Policies: Audit Policies (Локальные политики: политики аудита). Позволяет включать аудит в системах.

- Local Policies: User Rights Assignment (Локальные политики: присвоение прав пользователей). Позволяет присваивать пользовательские права пользователям и группам.

- Local Policies: Security Options (Локальные политики: параметры безопасности). Позволяет настраивать политики, связанные с безопасностью, включая подписи SMB, ограничения безопасности каналов, автоматический выход, уровень аутентификации LAN Manager, текстовое сообщение входа и примечание, а также множество других элементов (40 по умолчанию).

- Event Log: Settings for Event Logs (Журнал событий: параметры журналов событий). Позволяет настраивать объем журнала, ограничения доступа, параметры сохранения, а также необходимость отключения системы по заполнении журналов.

- Restricted Groups: Members of Restricted Group (Ограниченные группы: члены ограниченной группы). Предписывает членство в группе. Если пользователь или группа входят в список членов ограниченной группы, но не находятся в группе, происходит добавление в группу этого пользователя или группы. Если пользователь или группа является членом группы, но отсутствует в списке членов ограниченной группы, то этот пользователь или группа удаляется.

- Restricted Groups: Restricted Group Is Member Of (Ограниченные группы: ограниченная группа входит в). Если ограниченная группа не входит в группу, которой она должна принадлежать, она добавляется в нее. В отличие от предписания членства в группе, описанного выше, если ограниченная группа принадлежит группе, которая здесь отсутствует, то эта ограниченная группа не удаляется.

- IP Security Policies (Политики безопасности IP). Позволяет настраивать списки и действия фильтров, правила политик, методы защиты и аутентификации, типы соединений и ключевые параметры и методы обмена.

- Windows Settings: Internet Explorer Maintenance: Security (Настройки Windows: обслуживание Internet Explorer: безопасность). Позволяет настраивать особые зоны безопасности, оценку содержимого и параметры аутентификации.

- Windows Settings: Scripts (Настройки Windows: сценарии). Позволяет указывать сценарии входа и выхода из системы.

- Administrative Templates: Windows Components: Windows Explorer (Шаблоны администрирования: компоненты Windows: Проводник Windows). Позволяет настраивать пользовательские параметры для Проводника Windows. Среди этих параметров следует отметить удаление меню File (Файл), опций Map Network Drive (Подключить сетевой диск) и Disconnect Network Drive (Отключить сетевой диск), скрытие вкладки Hardware (Оборудование), запрос аутентификационных данных для сетевых инсталляций и многое другое.

- Administrative Templates: Windows Components: Windows Installer (Шаблоны администрирования: компоненты Windows: программа установки Windows Installer). Позволяет запретить пользователям производить установку со съемных носителей, а также вносить другие изменения в конфигурацию.

- Administrative Templates: Start Menu and Taskbar (Шаблоны администрирования: меню Пуск и панель задач). Позволяет удалять папки пользователя из меню Start (Пуск), отключать и удалять ссылки на Windows Update, отключать опцию Log Off (Выход из системы) в меню Start (Пуск), отключать и удалять команду Shut Down (Завершение работы), удалять отдельные меню и др.

- Administrative Templates: Desktop (Шаблоны администрирования: Рабочий стол). Используется для скрытия всех значков Рабочего стола, запрета на изменение пользователями пути к папке My Documents (Мои документы), необходимости сохранения параметров при выходе и др. Также позволяет настраивать элементы, связанные с Aсtive Desktop, и взаимодействие пользователей с Aсtive Directory.

- System: Group Policy (Система: групповая политика). Позволяет настраивать пользовательские параметры, такие как интервал обновления пользователей, выбор контроллера домена, автоматическое обновление файлов ADM и др.

Выше приведены наиболее важные компоненты оснастки Group Policies с указанием того, каким образом они связаны с безопасностью. Это лишь очень общее описание рассматриваемой области, а не полноценный обзор. Обязательно ознакомьтесь с более детальной информацией по данной теме перед тем, как вплотную заняться работой с оснасткой Group Policies.

Дополнения групповой политики в Windows 2003

В Windows 2003 в групповую политику добавлены два отдельных элемента, связанных с безопасностью систем в AD. Этими элементами являются Software Restriction Policies (Политики ограничения программного обеспечения) (о них уже говорилось выше) и Wireless Network (IEEE 802.11) Policies (Политики беспроводных сетей [IEEE 802.11]).

Политики ограничения программного обеспечения. Функции оснастки Group Policy такие же, как у оснастки Local Security Policy (Локальная политика безопасности), однако эту оснастку можно применить к домену или OU. Параметры, связанные с безопасностью, настраиваемые с помощью данной групповой политики, включают в себя следующие настройки.

- Тип беспроводной сети, к которой могут осуществлять доступ клиенты: Ad Hoc (Точка доступа), Infrastructure (Инфраструктура) или Аny (Любая).

- Возможность запрета на использование беспроводными клиентами Windows локальных параметров Windows для настройки их параметров беспроводных сетевых соединений.

- Возможность разрешить пользователям подключаться только к предпочитаемым сетям.

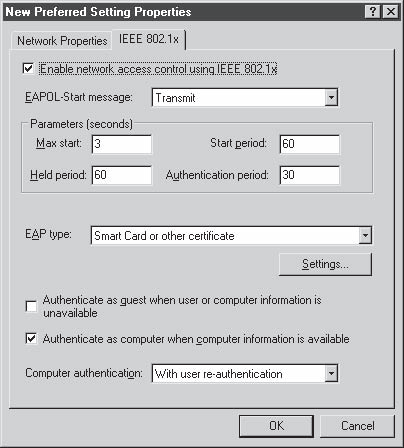

- Возможность требовать аутентификацию 802.1X при каждом подключении к беспроводным сетям 802.11 (см. рис. 15.17).

- Указание типа EAP: Smart Card or other certificate (Смарт-карта или другой сертификат) или Protected EAP (PEAP) (Защищенный EAP).

- Выбор метода аутентификации для использования в PEAP: Secured password (EAP-MSCHAP v2) (Защищенный пароль EAP-MSCHAP v2) или Smart Card or other certificate (Смарт-карта или другой сертификат).