Домен "Планирование и организация": процессы, отвечающие за управление качеством, рисками и проектами

6.2. PO 9. Оценка и управление ИТ-рисками

Управление рисками является стратегической задачей любой организации. Должна быть создана и поддерживаться методология управления рисками. Задача методологии — документирование общего и согласованного уровня ИТ-рисков, стратегий минимизации рисков и остаточных рисков. Любое потенциальное воздействие на достижение целей организации, вызванное незапланированным событием должно учитываться, анализироваться и оцениваться. Стратегии минимизации рисков направлены, прежде всего, на приведение остаточных рисков к приемлемому уровню. Результат оценки должен быть понятным заинтересованным сторонам и выражен в финансовых показателях, чтобы заинтересованные стороны могли определить приемлемый для себя уровень рисков.

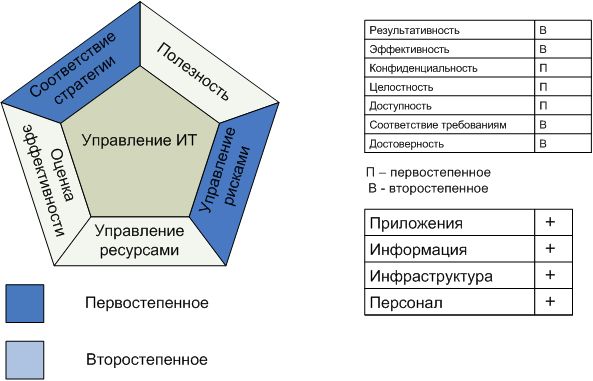

Оценка и управление ИТ-рисками

удовлетворяет следующим бизнес требованиям к ИТ

анализ и информирование об ИТ-рисках и их потенциальном воздействии на бизнес-процессы и цели

сосредоточено на

разработке методологии управления рисками, интегрированной в методологию корпоративных и операционных рисков, оценки рисков, минимизации и информировании об остаточных рисках

достигается с помощью

- Полного включения управления рисками в процессы управления, как внутри, так и вовне, и его постоянного применения.

- Проведении оценок рисков.

- Выработки предложений и информирования о планах противодействия существующим рискам.

результаты оцениваются с помощью следующих показателей

- Доля критичных целей ИТ, охваченных оценкой рисков.

- Доля выявленных критичных ИТ рисков, в отношении которых разработаны планы действий.

- Доля планов по управлению рисками, утвержденных и принятых к исполнению.

В таблице 6.5 представлены входы процесса, то есть входящая информация, и ее источники.

| Источник | Входящая информация |

|---|---|

| PO 1 | Стратегический и тактические планы ИТ, портфель проектов и услуг |

| PO 10 | План по управлению проектными рисками |

| DS 2 | Риски в отношении поставщиков |

| DS 4 | Результаты тестов по обеспечению непрерывности ИТ-сервисов |

| DS 5 | Угрозы и уязвимости со стороны безопасности |

| ME 1 | Ретроспективный анализ тенденций рисков и инцидентов |

| ME 4 | Корпоративный подход к принятию рисков |

В таблице 6.6 отображены результаты процесса "Оценка и управление ИТ-рисками " и процессы, на вход которых они должны поступить.

| Результаты | В процессы | ||||

|---|---|---|---|---|---|

| Оценка рисков | PO 1 | DS 4 | DS 5 | DS 12 | ME 4 |

| Отчетность в отношении рисков | ME 4 | ||||

| Руководства по управлению рисками в сфере ИТ | PO 6 | ||||

| Планы действий в отношении существующих ИТ-рисков | PO 4 | AI 6 | |||

Таблица 6.7 соответствует таблице ОУКИ для процесса "Оценка и управление ИТ-рисками "

| Действия\Функции | Президент | Финансовый директор | Высшее руководство | Директор по ИТ | Владелец бизнес-процесса | Руководитель эксплуатации системы | Главный архитектор ИТ-системы | Руководитель разработок | Руководитель администрации ИТ | Руководитель проектного офиса | Аудит, риски, безопасность |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Организовать управление рисками (например, оценку рисков) | У | О/У | К | К | О/У | И | И | ||||

| Обеспечить понимание стратегических целей бизнеса | К | К | О/У | К | К | И | |||||

| Обеспечить понимание целей бизнес-процессов | К | К | О/У | И | |||||||

| Определить внутренние цели ИТ и организовать рисковую среду | О/У | К | К | К | И | ||||||

| Определить инциденты, связанные с целями (некоторые относятся к бизнесу [бизнес-У], некоторые - ИТ [бизнес-К, ИТ-У]) | И | У/К | У | О | О | О | О | К | |||

| Оценить риски, связанные с инцидентами | У/К | У | О | О | О | О | К | ||||

| Оценить и выбрать меры реагирования на риски | И | И | У | У/К | У | О | О | О | О | К | |

| Расставить приоритеты и запланировать контрольные мероприятия | К | К | У | У | О | О | К | К | К | К | |

| Утвердить и бюджетировать план обработки рисков | У | У | О | И | И | И | И | И | |||

| Осуществлять поддержку и мониторинг исполнения плана обработки рисков | У | К | И | О | О | К | К | К | К | К | О |

В таблице 6.8 приведена иерархия целей и показатели их достижения в отношении процесса.

| Цели | Показатели |

|---|---|

ИТ:

|

|

Процесса:

|

|

Действия:

|

|

Цели контроля:

- РО 9.1. Методология управления рисками в сфере ИТ

Разработать методологию управления рисками в сфере ИТ, которая соответствовала бы корпоративной методологии управления рисками.

- РО 9.2. Организация рисковой среды

Организовать среду, в которой будет применяться методология оценки рисков. Этот процесс должен включать в себя определение внутренней и внешней среды для оценки каждого из рисков, задач оценки и критериев в соответствии с которыми риски будут оцениваться.

- РО 9.3. Идентификация происшествий

Идентифицировать происшествия (существенную реалистичную угрозу, которая может реализоваться на наиболее уязвимом участке) с точки зрения потенциального негативного воздействия на цели или текущую деятельность организации, включая корпоративные, нормативные, технологические, договорные, кадровые и операционные аспекты. Определить суть последствий и использовать эту информацию. Документировать и обновлять соответствующие риски в карте рисков.

- РО 9.4. Оценка рисков

Проводить регулярную оценку вероятности и последствий всех выявленных рисков, применяя качественные и количественные методы оценки. Вероятность и последствия, связанные с внутренними (присущими природе процесса) и остаточными рисками должны определяться индивидуально, по категориям и на консолидированной основе.

- РО 9.5. Реагирование на риски

Разработать и оказывать поддержку процессу реагирования на риски, предназначенному для минимизации рисков эффективными с точки зрения затрат методами на постоянной основе. Процесс реагирования на риски должен определить такие стратегии как избежание, минимизация, разделение или принятие рисков; а также установить связанные с ними ответственности и учитывать предельные уровни допустимых рисков.

- РО 9.6. Поддержка и мониторинг плана обработки рисков

Установить приоритеты и спланировать контрольные мероприятия на всех уровнях для реализации должного реагирования на риски, включая определение затрат, выгод и ответственность исполнителей. Согласовать предлагаемые действия и принятие остаточных рисков, а также убедитесь, что назначенные мероприятия имеют своих владельцев. Наблюдать за исполнением планов и отчитываться перед высшим руководством в случае отклонений от плана.

Риск (Risk) — в бизнесе – потенциал, несущий в себе угрозу того, что по причине уязвимости будут утрачены (либо нанесен ущерб) актив или группа активов. Обычно риск измеряется соотношением воздействия (последствий) и вероятности инцидента.

Воздействие, или последствие риска — влияние реализовавшегося риска на возможность выполнить определенные деятельности. Если говорить, например, о проектах, то такое воздействие обычно касается стоимости, графика и технических характеристик разрабатываемого продукта. Так при разработке ПО воздействие риска может привести к тому, что продукт перестанет удовлетворять заказчика в полной мере или даже станет непригодным. Воздействие часто имеет скрытый период — от момента проявления риска до появления результирующего изменения в системе. Для оценки воздействия риска обычно используют условные единицы или качественную шкалу (например, пренебрежимое, малое, существенное, большое, катастрофическое). Для работы с положительными рисками нужно соответствующим образом расширить шкалу.

Вероятность риска — вероятность, с которой данный риск может быть реализован. Здесь также применима качественная шкала (пренебрежимая вероятность, малая и т. д. — вплоть до весьма вероятной). Но могут использоваться и численные значения (обычно выбирают некоторый набор типовых значений, например, 0,1; 0,3; 0,5; 0,7; 0,9). Следует отметить, что событие, которое должно обязательно произойти, не является риском, и действия, которые необходимо в связи с ним предпринять, определяются в рамках обычного планирования и управления, а не управления рисками

Список рисков — упорядоченный по приоритету список выявленных и отслеживаемых рисков. Приоритет определяется как произведение вероятности на величину воздействия (в условных единицах) [10].

Для борьбы с рисками существует несколько путей:

- избежать риска

- снизить последствия реализации риска

- переложить риск на кого-то.

- согласиться с присутствием риска.

Основные задачи в рамках процесса Управления рисками:

- планирование управления рисками – описываются общие подходы к управлению рисками и основные действия, которые будут выполняться;

- выявление рисков – выявление ситуаций или событий, которые могут оказать отрицательное воздействие;

- анализ и оценка приоритетности рисков – выявленные на предыдущем этапе риски анализируются и оцениваются по величине последствий в случае реализации и вероятности. Приоритет риска определяется произведением вероятности риска на возможный ущерб;

- планирование реагирования – для каждого риска определяются деятельности для снижения его вероятности или последствий;

- мониторинг рисков – отслеживание изменений вероятности рисков или их последствий, выявление новых рисков.

Планирование, которое в COBIT называется созданием методологии управления рисками, включает в себя назначение ответственных, определение тактики и методов борьбы с рисками, формирование бюджета и планирование основных действий.

Ключевой деятельностью процесса является оценка рисков. Для оценки рисков можно использовать разные методики:

- методики, использующие оценку риска на качественном уровне (например, по шкале "высокий", "средний", "низкий"). К таким методикам, в частности, относится FRAP;

- количественные методики (риск оценивается через числовое значение, например размер ожидаемых годовых потерь). К этому классу относится методика RiskWatch;

- методики, использующие смешанные оценки (такой подход используется в CRAMM, методике Microsoft и т.д.).

Рассмотрим для примера методику CRAMM, которая была основана для анализа рисков информационной безопасности в 80-х годах прошлого столетия центральным агентством по компьютерам и телекоммуникациям (CCTA) Великобритании. В основе метода CRAMM лежит комплексный подход к оценке рисков, сочетающий количественные и качественные методы анализа. Метод является универсальным и подходит как для крупных, так и для малых организаций, как правительственного, так и коммерческого сектора.

Ценность физических ресурсов в CRAMM определяется стоимостью их восстановления в случае разрушения. Ценность данных и программного обеспечения определяется в следующих ситуациях:

- недоступность ресурса в течение определенного периода времени;

- разрушение ресурса - потеря информации, полученной со времени последнего резервного копирования, или ее полное разрушение;

- нарушение конфиденциальности в случаях несанкционированного доступа штатных сотрудников или посторонних лиц;

- модификация - рассматривается для случаев мелких ошибок персонала (ошибки ввода), программных ошибок, преднамеренных ошибок;

- ошибки, связанные с передачей информации: отказ от доставки, недоставка информации, доставка по неверному адресу.

Для оценки возможного ущерба CRAMM рекомендует использовать следующие параметры:

- ущерб репутации организации;

- нарушение действующего законодательства;

- ущерб для здоровья персонала;

- ущерб, связанный с разглашением персональных данных отдельных лиц;

- финансовые потери от разглашения информации;

- финансовые потери, связанные с восстановлением ресурсов;

- потери, связанные с невозможностью выполнения обязательств;

- дезорганизация деятельности.

Для данных и программного обеспечения выбираются применимые к данной ИС критерии, дается оценка ущерба по шкале со значениями от 1 до 10.

В описаниях CRAMM в качестве примера приводится такая шкала оценки по критерию "Финансовые потери, связанные с восстановлением ресурсов":

- 2 балла - менее $1000;

- 6 баллов - от $1000 до $10 000;

- 8 баллов - от $10 000 до $100 000;

- 10 баллов - свыше $100 000.

При низкой оценке по всем используемым критериям (3 балла и ниже) считается, что рассматриваемая система требует базового уровня защиты (для этого уровня не требуется подробной оценки угроз ИБ) и вторая стадия исследования пропускается.

На второй стадии рассматривается все, что относится к идентификации и оценке уровней угроз для групп ресурсов и их уязвимостей. В конце стадии заказчик получает идентифицированные и оцененные уровни рисков для своей системы. На этой стадии оцениваются зависимость пользовательских сервисов от определенных групп ресурсов и существующий уровень угроз и уязвимостей, вычисляются уровни рисков и анализируются результаты.

Ресурсы группируются по типам угроз и уязвимостей. Например, в случае существования угрозы пожара или кражи в качестве группы ресурсов разумно рассмотреть все ресурсы, находящиеся в одном месте (серверный зал, комната средств связи и т. д.). Оценка уровней угроз и уязвимостей производится на основе исследования косвенных факторов.

Программное обеспечение CRAMM для каждой группы ресурсов и каждого из 36 типов угроз генерирует список вопросов, допускающих однозначный ответ. Уровень угроз оценивается, в зависимости от ответов, как очень высокий, высокий, средний, низкий и очень низкий. Уровень уязвимости оценивается, в зависимости от ответов, как высокий, средний и низкий.

На основе этой информации рассчитываются уровни рисков в дискретной шкале с градациями от 1 до 7. Полученные уровни угроз, уязвимостей и рисков анализируются и согласовываются с заказчиком.

CRAMM объединяет угрозы и уязвимости в матрице риска. Рассмотрим, как получается эта матрица, и что каждый из уровней риска означает.

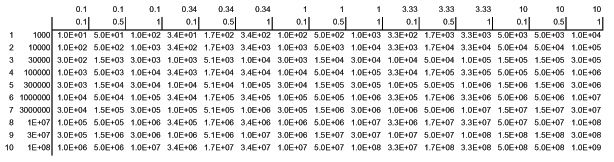

Основной подход, для решения этой проблемы состоит в рассмотрении:

- уровня угрозы (шкала приведена в таблице 6.9);

- уровня уязвимости (шкала приведена в таблице 6.10);

- размера ожидаемых финансовых потерь (пример на рис.6.3) [11].

| Описание | Значение |

|---|---|

| инцидент происходит в среднем, не чаще, чем каждые 10 лет | Очень низкий |

| инцидент происходит в среднем один раз в 3 года | Низкий |

| инцидент происходит в среднем раз в год | Средний |

| инцидент происходит в среднем один раз в четыре месяца | Высокий |

| инцидент происходит в среднем раз в месяц | Очень высокий |

| Описание | Значение |

|---|---|

| В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию меньше 0,33 | низкий |

| В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию от 0,33 до 0,66 | средний |

| В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию выше 0,66 | высокий |

Исходя из оценок стоимости ресурсов защищаемой ИС, оценок угроз и уязвимостей, определяются "ожидаемые годовые потери". На рис.6.3 приведен пример матрицы оценки ожидаемый потерь. В ней второй столбец слева содержит значения стоимости ресурса, верхняя строка заголовка таблицы - оценку частоты возникновения угрозы в течение года (уровня угрозы), нижняя строка заголовка - оценку вероятности успеха реализации угрозы (уровня уязвимости).

Значения ожидаемых годовых потерь (англ. Annual Loss of Expectancy) переводятся в CRAMM в баллы, показывающие уровень риска, согласно шкале, представленной в таблице 6.11.

| Уровень риска | Ожидаемые годовые потери,$ |

|---|---|

| 1 | <1000 |

| 2 | <10 000 |

| 3 | <100 000 |

| 4 | <1000 000 |

| 5 | <10 000 000 |

| 6 | <100 000 000 |

| 7 | <1 000 000 000 |

В соответствии с приведенной ниже матрицей, выводится оценка риска (таблица 6.12)

| Уровень угрозы | Очень низкая | Очень низкая | Очень низкая | Низкая | Низкая | Низкая | Средняя | Средняя | Средняя | Высокая | Высокая | Высокая | Очень высокая | Очень высокая | Очень высокая |

| Уровень уязвимости | Низкая | Средняя | Высокая | Низкая | Средняя | Высокая | Низкая | Средняя | Высокая | Низкая | Средняя | Высокая | Низкая | Средняя | Высокая |

| 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | 2 | 1 | 2 | 2 | 2 | 2 | 3 |

| 2 | 1 | 1 | 2 | 1 | 2 | 2 | 2 | 3 | 3 | 2 | 3 | 3 | 3 | 3 | 4 |

| 3 | 1 | 2 | 2 | 2 | 2 | 3 | 2 | 3 | 3 | 3 | 3 | 4 | 3 | 4 | 4 |

| 4 | 2 | 2 | 3 | 2 | 3 | 3 | 3 | 3 | 4 | 3 | 4 | 4 | 4 | 4 | 5 |

| 5 | 2 | 3 | 3 | 3 | 3 | 4 | 3 | 4 | 4 | 4 | 4 | 5 | 4 | 5 | 5 |

| 6 | 3 | 3 | 4 | 3 | 4 | 4 | 4 | 4 | 5 | 4 | 5 | 5 | 5 | 5 | 6 |

| 7 | 3 | 4 | 4 | 4 | 4 | 5 | 4 | 5 | 5 | 5 | 5 | 6 | 5 | 6 | 6 |

| 8 | 4 | 4 | 5 | 4 | 5 | 5 | 5 | 5 | 6 | 5 | 6 | 6 | 6 | 6 | 7 |

| 9 | 4 | 5 | 5 | 5 | 5 | 6 | 5 | 6 | 6 | 6 | 6 | 7 | 7 | 7 | 7 |

| 10 | 5 | 5 | 6 | 5 | 6 | 6 | 6 | 6 | 6 | 6 | 7 | 7 | 7 | 7 | 7 |

После того, как риски определены и оценены, формируется список рисков на основании их приоритета. Для каждого из рисков определяется перечень ответных действий – стратегия реагирования. Как уже говорилось, стратегия может быть направлена на то, чтобы "обойти" риск, застраховаться от него или смягчить его последствия. Иногда риск можно исключить полностью, отказавшись от одного-двух низкоприоритетных свойств системы. В других случаях можно попытаться использовать более зрелые или лучше известные разработчикам технологии.

В случае внешних рисков, на которые практически невозможно как-то воздействовать, единственным ответом будет резервирование дополнительных ресурсов. Как говорят, на этот случай можно даже оформить страховку в страховой компании. Как минимум, следует оговорить потенциальный риск с руководством собственной компании и с заказчиком.

И, наконец, существуют риски, относящиеся по категориям к достаточно приоритетным, и при этом поддающиеся воздействию. Это и есть основное поле битвы. Для таких рисков необходимо выбрать действия, которые помогут снизить вероятность наступления события и его возможные последствия.

Последний этап – мониторинг рисков. Вероятность реализации риска и его последствия могут изменяться со временем. Могут появиться и новые риски. Процесс Управления рисками является сложным и стратегическим процессом, которому необходимо уделять много внимания и времени. Изучению проблемы посвящено множество литературы. В частности, у ISACA есть методология управления рисками Val IT, информацию о которой можно найти на официальном сайте ISACA.

Практическое задание

Постановка задачи: Оцените риски для актива "Данные кредитных карт" по критериям конфиденциальности, доступности и целостности. Предложите пути уменьшения наиболее высоких рисков.

Решение:

- Необходимо оценить уровень угрозы (негативное влияние). Для каждого из критериев определяется категория угрозы, а затем ее уровень. Допустим, принята следующая шкала:

- конфиденциальность: публичная (0), ограниченного доступа (1-5), конфиденциальная (6-9), особо секретная (10). Данные кредитных карт отнесем к особо секретным и присвоим уровень угрозы – 10.

- целостность: низкая (0-3), средняя (4-7), высокая (8-9), очень высокая (10). Для данных кредитных карт уровень угрозы нарушения целостности отнесем к очень высокой и присвоим значение 10.

- доступность: низкая (0-3), средняя (4-6), высокая (7-8), очень высокая (9), обязательная (10). Для данных кредитных карт уровень угрозы нарушения доступности отнесем к высокой и присвоим значение 8.

- Определить возможные угрозы нарушения конфиденциальности, доступности и целостности.

- Определить вероятность реализации угрозы. Вероятность реализации угрозы можно определить путем опроса технического персонала, экспертов, статистических обзоров и т.п. При этом необходимо учитывать атаки злоумышленников (внутренних и внешних), вирусы, сбои программного и аппаратного обеспечения, катастрофы(пожар), ошибки различного рода (например, людские). Категории – отсутствует (0), низкая (1-4), средняя (5-7), высокая (8-9), очень высокая (10).

- Рассчитать риск путем умножения влияния угрозы на вероятность ее возникновения.

- Оценить уровень риска по следующей шкале: низкий (1-33), средний (34-67), высокий (68-100).

- Предложить контрмеры по уменьшению наиболее высоких рисков.

Результаты анализа приведены в таблице 6.13.

| Актив: Данные кредитных карт | |||||||

| Конфиденциальность | Целостность | Доступность | |||||

| Влияние | 10/особо секретная | 10/очень высокая | 8/высокая | ||||

| Угрозы | Раскрытие | Кража | Потеря | Взлом | Ошибки ввода | Сбой жесткого диска | Сбой электропитания |

| Вероятность | 10 | 3 | 1 | 8 | 2 | 5 | 2 |

| Риск | 100 | 30 | 10 | 80 | 20 | 40 | 16 |

| Уровень риска | Высокий | Низкий | Низкий | Высокий | Низкий | Средний | Низкий |

| Контрмеры | Усиление требований к паролю | Межсетевой экран | |||||

Задача для самостоятельного решения: Оцените риски для актива "eToken с ключевой информацией" по критериям конфиденциальности, доступности и целостности. Предложите пути уменьшения наиболее высоких рисков (категории и уровни возьмите из рассмотренного решения).