|

Поделитесь пожалуйста ? Первой частью курса. В первой лекции упоминается, цитирую: "В первой части настоящего курса отмечалось, что соединение локальных сетей LAN..." |

Виртуальные локальные сети

7.1. Общие сведения о виртуальных локальных сетях

Безопасность телекоммуникационных сетей во многом определяется размерами широковещательных доменов, внутри которых может происходить несанкционированный доступ к конфиденциальной информации. Кроме того, в больших сетях наблюдается деградация производительности, поэтому сети делят на более мелкие подсети, каждая из которых представляет собой широковещательный домен. В традиционных сетях деление на широковещательные домены реализуют маршрутизаторы.

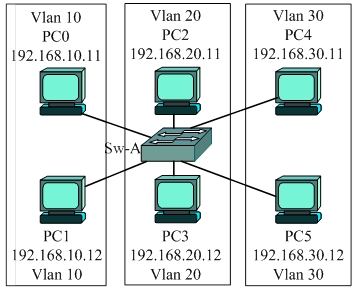

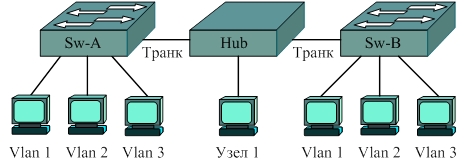

Виртуальные сети созданы, чтобы реализовать сегментацию сети на коммутаторах, т.е. на втором уровне модели OSI. Создание виртуальных локальных сетей (Virtual Local Area Networks - VLAN), которые представляют собой логическое объединение групп рабочих станций сети ( рис. 7.1), является одним из основных методов защиты информации и повышения производительности сетей пакетной коммутации на коммутаторах.

Обычно VLAN группируются по функциональным особенностям работы, независимо от физического местоположения пользователей. Обмен данными происходит только между устройствами, находящимися в одной сети VLAN. Рабочая станция в виртуальной сети, например, РС1 в сети vlan10 ( рис. 7.1), ограничена общением с узлом РС0 в той же самой vlan10. Каждой VLAN назначают свой IP-адрес сети (подсети).

Виртуальные сети логически сегментируют всю сеть на широковещательные домены так, чтобы пакеты пересылались только между портами, которые назначены на ту же самую VLAN (приписаны к одной VLAN). Каждая сеть VLAN состоит из узлов, объединенных единственным широковещательным доменом, образованным приписанными к виртуальной сети портами коммутатора.

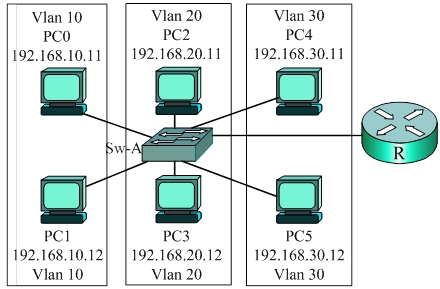

Поскольку каждая виртуальная сеть представляет широковещательный домен, то маршрутизаторы в топологии сетей VLAN ( рис. 7.1) обеспечивают фильтрацию широковещательных передач, безопасность, управление трафиком и связь между VLAN. Коммутаторы не обеспечивают трафик между VLAN, поскольку это нарушает целостность широковещательного домена VLAN. Трафик между VLAN обеспечивается маршрутизацией, т.е. общение между узлами разных виртуальных сетей происходит только через маршрутизатор R ( рис. 7.2) или коммутатор третьего уровня.

На практике используются несколько типов виртуальных локальных сетей:

- VLAN для передачи данных;

- VLAN для передачи голосового трафика;

- VLAN для трафика управления.

По умолчанию все порты коммутатора приписаны к первой виртуальной локальной сети VLAN1 и предназначены для передачи данных. Ниже приведена распечатка команды show vlan brief, коммутатора Catalyst 2960, которая показывает, что после начальной загрузки коммутатора все его порты приписаны к сети по умолчаниюVLAN1. Первая сеть является активной. Других активных виртуальных сетей нет, за исключением 1002 - 1005, зарезервированных для сетей устаревших технологий token-ring и fddi.

Switch>show vlan brief

VLAN Name Status Ports

---- ----------------- --------- -----------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gig1/1, Gig1/2

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

Switch>

Для управления виртуальными локальными сетями используется виртуальный интерфейс SVI одной из VLAN. Этому интерфейсу назначается IP-адрес с маской, а также шлюз по умолчанию (default gateway). Через этот интерфейс можно управлять коммутатором, в том числе удаленно по протоколам Telnet и SSH. Интерфейс SVI по умолчанию является интерфейсом первой сети VLAN1. Сеть VLAN1 получила название сеть по умолчанию (default VLAN). Эту сеть нельзя переименовать или удалить. Поскольку данная информация известна всем, то хакеры пытаются атаковать, в первую очередь, именно эту сеть. Поэтому на практике администраторы изменяют идентификатор управляющей сети, например, на сеть с номером VLAN 101, т.е. сетью управления может быть любая сеть VLAN, сконфигурированная для функций управления.

Каждой виртуальной сети при конфигурировании должен быть назначен IP-адрес сети (подсети) с соответствующей маской, для того чтобы узлы виртуальных сетей могли свободно общаться между собой внутри VLAN. Передача трафика между виртуальными локальными сетями возможна только при наличии маршрутизации. Например, VLAN10 ( рис. 7.1) может иметь адрес 192.168.10.0/24, VLAN20 - адрес 192.168.20.0/24, VLAN30 - адрес 192.168.30.0/24. Каждому узлу необходимо задать IP-адрес из диапазона адресов соответствующей виртуальной сети, например, узел РС0 - адрес 192.168.10.11, узел РС1 - адрес 192.168.10.12, узел РС2 - адрес 192.168.20.11, узел РС3 - адрес 192.168.20.12, узел РС4 - адрес 192.168.30.11, узел РС5 - адрес 192.168.30.12.

Идентификаторы виртуальных сетей (VLAN10, VLAN20, VLAN30 и т.д.) могут назначаться из нормального диапазона 1 - 1005, в котором номера 1002 - 1005 зарезервированы для виртуальных сетей технологий Token Ring и FDDI. Существует также расширенный диапазон идентификаторов 1006 - 4094. Однако для облегчения управления рекомендуется, чтобы сетей VLAN было не более 255 и сети не расширялись вне Уровня 2 коммутатора.

Поскольку кадры данных могут быть получены коммутатором от любого устройства, присоединенного к любой виртуальной сети, то при обмене данными между коммутаторами в заголовок кадра добавляется уникальный маркер (идентификатор) кадра - тег (tag) виртуальной сети, который идентифицирует VLAN каждого пакета. Передаваемый при этом по сети трафик называется тегированным.

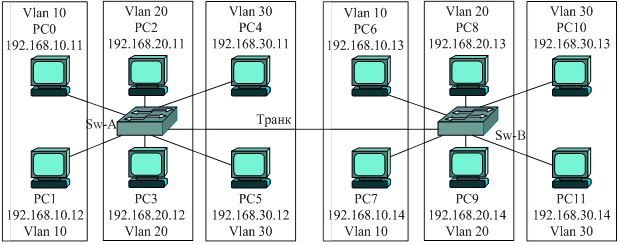

Для передачи трафика разных VLAN между устройствами создают магистральные транковые каналы (Trunk). Такие каналы формируют между коммутаторами, между коммутаторами и маршрутизаторами, а также между коммутаторами и серверами, поддерживающими протокол 802.1Q. На рис. 7.3 представлен транковый канал между коммутаторами Sw-A и Sw-B.

Функционирование виртуальных локальных сетей определяется протоколом 802.1Q. Согласно этому протоколу порты коммутатора подразделяются на:

- порты доступа (access port), которые передают нетегированный трафик одной сети VLAN;

- транковые порты (trunk port), передающие тегированный трафик нескольких сетей VLAN.

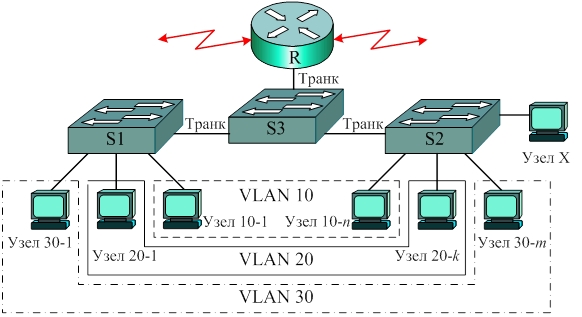

Итак, транковые соединения (Trunk) и транковые порты предназначены для передачи трафика нескольких VLAN. То есть, транк - это канал, передающий кадры множества виртуальных локальных сетей. Через транковый порт 802.1Q может предаваться трафик нескольких виртуальных локальных сетей, а также трафик узлов не входящих в состав VLAN. Например, в сети рис. 7.4 соединения "точка - точка" между коммутаторами S1 и S3, между S2 и S3, между S3 и маршрутизатором R являются транковыми. Поскольку по магистральному транковому соединению передаются данные разных сетей VLAN, то кадр должен помечаться уникальным идентификатором - тегом виртуальной сети. Кадры, передаваемые внутри VLAN на одном коммутаторе, не тегируются.

Узел Х не входит ни в одну VLAN, но его сообщения могут быть переданы через коммутатор S2 по транковым соединениям в маршрутизатор R и далее. Узлы одной VLAN, подключенные к разным коммутаторам могут обмениваться информацией через транковые соединения без использования маршрутизаторов.

Протоколом 802.1Q предусмотрена собственная сеть nativeVLAN, которая назначается транковому порту, но трафик которой передается нетегированным. Когда нетегированные кадры поступают на транковый порт, коммутатор считает их кадрами сети native VLAN. Трафик, поступающий от узлов не входящих в состав виртуальных локальных сетей, причисляется к сети native VLAN. По умолчанию сетью native VLAN является VLAN 1. Трафик сети native VLAN 1 передается через транковый порт нетегированным.

Когда на транковый порт поступает тегированный кадр, у которого идентификатор тега совпадает с номером native VLAN, то порт отбрасывает такой кадр. Тегированные кадры в сети native VLAN поддерживают IP-телефоны, серверы, маршрутизаторы и коммутаторы не фирм Cisco. При получении нетегированных кадров транковый порт пересылает их в сеть native VLAN. Если к сети native VLAN не присоединены никакие устройств, то кадр будет отброшен.

Для native VLAN следует выделять отдельную сеть отличную от VLAN1. В вышеприведенной распечатке команды show vlan brief сеть VLAN1 является единственной активной сетью, совпадающей с native VLAN. Такая конфигурация снижает безопасность сети. Обычно в качестве native VLAN назначают сеть с другим номером, например VLAN 15, при этом весь нетегированный трафик будет передаваться в сеть VLAN 15.

Роль сети native VLAN рассмотрена на примере сети рис. 7.5, где компьютер Узел 1 через концентратор Hub подключен к транковому каналу между коммутаторами Sw-A и Sw-B. Сетью native VLAN является сеть по умолчанию Vlan 1. Узел 1 передает в транковый канал нетегированный трафик, который коммутаторы отправляют в сеть Vlan 1, узлы которой подключены как к коммутатору Sw-A, так и к Sw-B. Тегированный трафик транкового канала компьютером Узел 1 отбрасывается.

Сеть рис. 7.5 плохо спроектирована, поскольку в транковом канале установлен концентратор, через который возможен доступ к транковому соединению, что снижает безопасность сети.

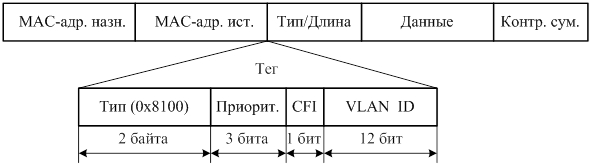

Стандарт IEEE 802.1Q, определяющий правила формирование виртуальных локальных сетей, предусматривает введение в заголовок кадра поля меток (тега), содержащего четыре байта. Тег вводится в кадр между полем адреса источника и полем Тип/Длина ( рис. 7.6). Двенадцать двоичных разрядов тега (VLAN ID) используются для адресации (идентификации) VLAN, что позволяет маркировать (тегировать) до 4096 виртуальных сетей, это охватывает нормальный (1 - 1005) и расширенный (1006 - 4094) диапазоны идентификаторов VLAN.

Маркирование кадров необходимо при обмене данными между коммутаторами. Следует отметить, что транковый протокол VLAN - VTP, реализующий автоматизацию конфигурирования коммутаторов, использует только нормальный диапазон идентификаторов VLAN и не распознает сети расширенного диапазона.

Три бита тега (Приорит.) позволяют задавать 8 уровней приоритета передаваемых сообщений, т.е. позволяют обеспечивать качество (QoS) передаваемых данных. Наивысший приоритет уровня 7 имеют кадры управления сетью, уровень 6 - кадры передачи голосового трафика, 5 - передача видео. Остальные уровни обеспечивают передачу данных с разным приоритетом. Единичное значение поля CFI показывает, это что виртуальная сеть технологии Token Ring. Поле Тип длиной 2 байта идентифицирует протокол, для случая Ethernet значение поля типа 0х8100.

Когда коммутатор получает кадр на интерфейс из приписанной к порту сети VLAN, он добавляет в кадр тег, вычисляет новую контрольную сумму и пересылает новый тегированный кадр через транковое соединение.

При создании сетей VLAN нормального диапазона конфигурация коммутатора под именем файла данных vlan.dat хранится во флеш-памяти. Поскольку флеш-память является энергонезависимой, то копирование текущей конфигурации (copy run start) не обязательно, но желательно. Когда из флеш-памяти удаляется файл данных vlan.dat и производится перезагрузка коммутатора, то стирается вся информация о сетях VLAN.

В технологии VoIP для подключения телефона обычно используются две VLAN: одна для голосового трафика, а вторая - для обмена данными. Оба вида трафика передаются в коммутатор по транковому соединению ( рис. 7.7).