|

Добрый день. Прошел курс, но на странице "Дипломы" неактивна ссылка на заказ и доставку удостоверения о повышении квалификации? Доступна только ссылка на сертификат. |

Динамическая маршрутизация на протоколах RIP и EIGRP

Протокол OSPF

Алгоритм работы протокола динамической маршрутизации OSPF основан на использовании всеми маршрутизаторами единой базы данных, описывающей, с какими сетями связан каждый маршрутизатор. Описывая каждую связь, маршрутизаторы связывают с ней метрику – значение, характеризующее "качество" канала связи. Это позволяет маршрутизаторам OSPF (в отличие от RIP, где все каналы равнозначны) учитывать реальную пропускную способность канала и выявлять наилучшие маршруты. Важной особенностью протокола OSPF является то, что используется групповая, а не широковещательная рассылка (как в RIP), то есть, нагрузка каналов меньше.

OSPF (Open Shortest Path First) — протокол динамической маршрутизации, основанный на технологии отслеживания состояния канала link-state (LSA). Основан на алгоритме для поиска кратчайшего пути. Отслеживание состояния канала требует отправки объявлений о состоянии канала (LSA) на активные интерфейсы всех доступных маршрутизаторов зоны. В этих объявлениях содержится описание всех каналов маршрутизатора и стоимость каждого канала. LSA сообщения отправляются, только если произошли какие-либо изменения в сети, но раз в 30 минут LSA сообщения отправляются в принудительном порядке. Протокол реализует деление автономной системы на зоны (areas). Использование зон позволяет снизить нагрузку на сеть и процессоры маршрутизаторов и уменьшить размер таблиц маршрутизации.

Описание работы протокола:

Все маршрутизаторы обмениваются специальными Hello-пакетами через все интерфейсы, на которых активирован протокол OSPF. Таким образом, определяются маршрутизаторы-соседи, разделяющие общий канал передачи данных. В дальнейшем hello-пакеты посылаются с интервалом раз в 30 секунд. Маршрутизаторы пытаются перейти в состояние соседства со своими соседями. Переход в данное состояние определяется типом маршрутизаторов и типом сети, по которой происходит обмен hello-пакетами, по зонному признаку. Пара маршрутизаторов в состоянии соседства синхронизирует между собой базу данных состояния каналов. Каждый маршрутизатор посылает объявление о состоянии канала своим соседям, а каждый получивший такое объявление записывает информацию в базу данных состояния каналов и рассылает копию объявления другим своим соседям. При рассылке объявлений по зоне, все маршрутизаторы строят идентичную базу данных состояния каналов. Каждый маршрутизатор использует алгоритм SPF для вычисления графа (дерева кратчайшего пути) без петель. Каждый маршрутизатор строит собственную маршрутизацию, основываясь на построенном дереве кратчайшего пути.

Прямая и обратная маска

В оборудовании Cisco иногда приходится использовать обратную маску, то есть не привычную нам 255.255.255.0 (Subnet mask — прямая маска), а 0.0.0.255 (Wildcard mask — обратная маска). Обратная маска используется в листах допуска (access list) и при описании сетей в протоколе OSPF. Прямая маска используется во всех остальных случаях. Отличие масок заключается также в том, что прямая маска оперирует сетями, а обратная — хостами. С помощью обратной маски вы можете, например, выделить во всех подсетях хосты с конкретным адресом и разрешить им доступ в Интернет. Так, как чаше всего в локальных сетях используют адреса типа 192.168.1.0 с маской 255.255.255.0, то самая распространенная Wildcard mask (шаблонная маска или обратная маска, или инверсная маска) - маска 0.0.0.255.

Шаблонная маска (wildcard mask) — маска, указывающая на количество хостов сети. Является дополнением для маски подсети. Вычисляется по формуле для каждого из октетов маски подсети как 255-маска_подсети. Например, для сети 192.168.1.0 и маской подсети 255.255.255.242 шаблонная маска будет выглядеть как 0.0.0.13. Шаблонная маска используется в настройке некоторых протоколов маршрутизации, а также является удобным параметром ограничений в списках доступа.

Расчёт Wildcard mask

Существует связь, между обратной и прямой маской: в сумме эти маски по каждому разряду должны составлять 255. Пусть наша сеть 192.168.32.0 /28. Рассчитает wildcard mask: префикс /28 это 255.255.255.240 или 11111111.11111111.11111111.11110000. Для wildcard mask нам нужны только нули, то есть, 11110000 переводим в десятичное число и считаем: 128/64/32/16/8/4/2/1 это будет 8+4+2+1=15, т.е. наша wildcard mask будет равна 0.0.0.15.

Самостоятельно

Дана прямая маска 255.255.255.248. Выполните расчет и докажите, что обратная равна 0.0.0.7.

Практическая работа 8-2-1. Пример конфигурирования протокола OSPF для 4-х устройств

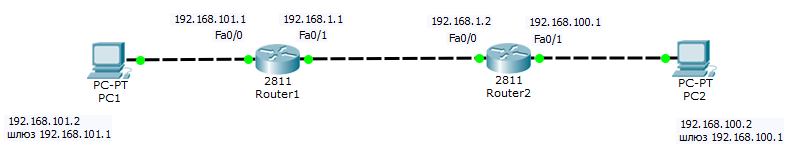

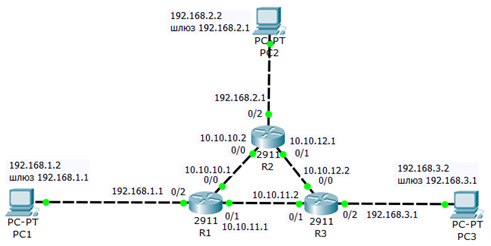

Соберите схему, изображенную на рис. 8.18.

Настройка роутеров

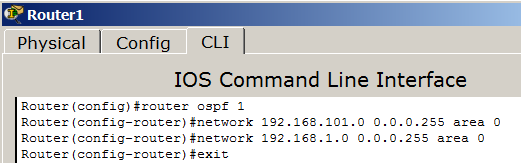

Выполним конфигурирование R1 ( рис. 8.19).

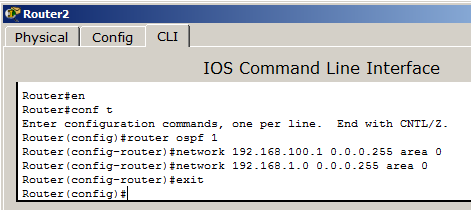

Теперь выполним настройки R2 ( рис. 8.20).

Если вам потребуется в CPT сбросить настройки роутера, то следует выключить его тумблер питания, а затем снова включить.

Проверка результата

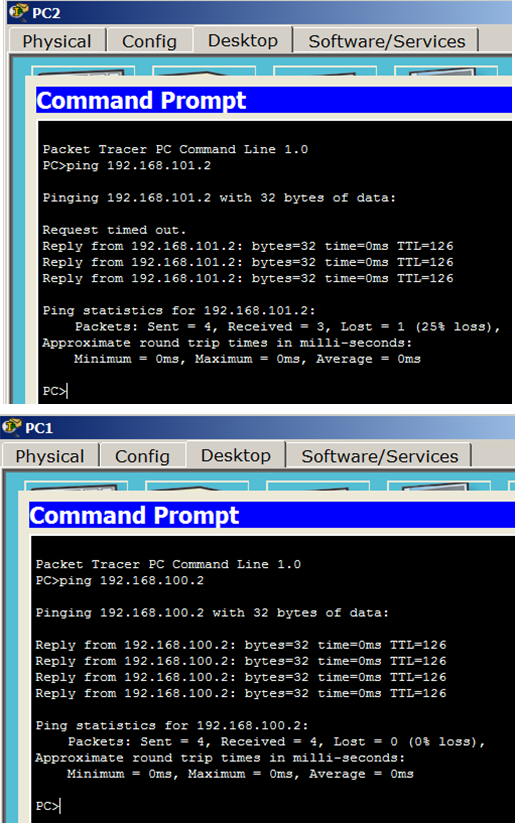

Для проверки маршрутизации пропингуем ПК из разных сетей ( рис. 8.21).

Рабочая сеть данного примера представлена ![]() файлом task-8-4.pkt.

файлом task-8-4.pkt.

Практическая работа 8-2-2. Настройка маршрутизации по протоколу OSPF для 6 устройств

Постройте следующую схему ( рис. 8.22).

Цель работы – настроить маршрутизацию в данной сети по протоколу OSPF.

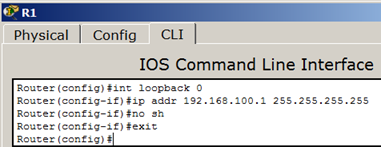

Настроим loopback интерфейс на R1

На R1 настроим программный loopback интерфейс — алгоритм, который направляет полученный сигнал (или данные) обратно отправителю ( рис. 8.23).

IPv4-адрес, назначенный loopback-интерфейсу, может быть необходим для процессов маршрутизатора, в которых используется IPv4-адрес интерфейса в целях идентификации. Один из таких процессов — алгоритм кратчайшего пути (OSPF). При включении интерфейса loopback для идентификации маршрутизатор будет использовать всегда доступный адрес интерфейса loopback, а не IP-адрес, назначенный физическому порту, работа которого может быть нарушена. На маршрутизаторе можно активировать несколько интерфейсов loopback. IPv4-адрес для каждого интерфейса loopback должен быть уникальным и не должен быть задействован другим интерфейсом.

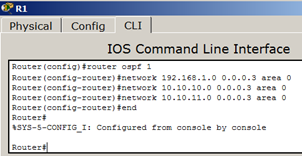

Настраиваем протокол OSPF на R1

Включаем OSPF на R1, все маршрутизаторы должны быть в одной зоне area 0 ( рис. 8.24).

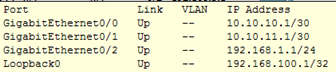

Подводим курсор мыши к R1 и наблюдаем результат наших настроек ( рис. 8.25).

Обратите внимание, что физически порта 192.168.100.1 нет, он существует только логически (программно).

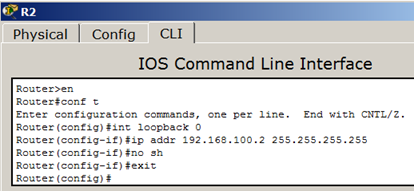

Настроим loopback интерфейс на R2

На R2 настроим программный loopback интерфейс по аналогии с R1 ( рис. 8.26).

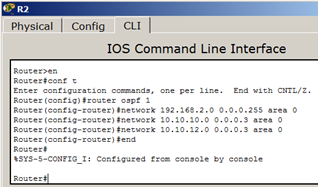

Настраиваем OSPF на R2

Включаем протокол OSPF на R2, все маршрутизаторы должны быть в одной зоне area 0 ( рис. 8.27).

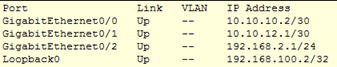

Подводим курсор мыши к R2 и наблюдаем результат наших настроек ( рис. 8.28).

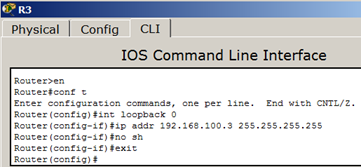

Настраиваем loopback интерфейс на R3

Делаем все аналогично ( рис. 8.29).

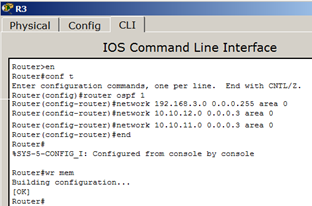

Настраиваем протокол OSPF на R3

Здесь делаем все, как раньше ( рис. 8.30).

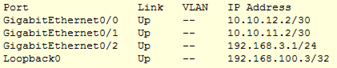

Проверяем результат ( рис. 8.31).

Проверяем работу сети

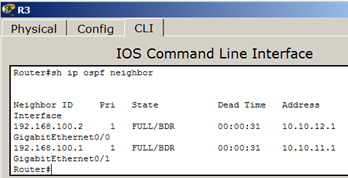

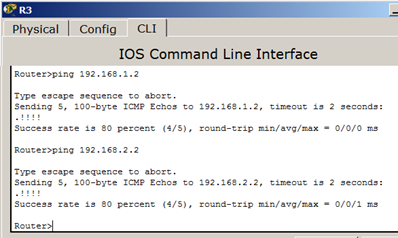

Убеждаемся, что роутер R3 видит R2 и R1 ( рис. 8.32).

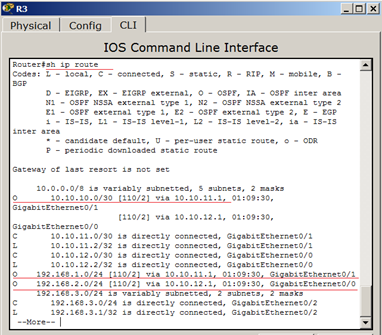

Теперь посмотрим таблицу маршрутизации для R3 ( рис. 8.33).

В этой таблице запись с буквой "О" говорит о том, что данный маршрут прописан протоколом OSPF. Мы видим, что сеть 192.168.1.0 доступна для R3 через адрес 10.10.11.1 (это порт gig0/1 маршрутизатора R1). Аналогично, сеть 192.168.2.0 доступна для R3 через адрес 10.10.12.1 (это порт gig0/1 маршрутизатора R2).

Теперь проверяем доступность разных сетей ( рис. 8.34).

Рабочая сеть данного примера представлена ![]() файлом task-8-5.pkt.

файлом task-8-5.pkt.