Соединение сетей протоколом GRE/IPSec в транспортном режиме

Цель

Соединить две сети, расположенные за межсетевыми экранами, VPN с использованием семейства протоколов IPSec. VPN с использованием IPSec будем создавать в транспортном режиме. Для туннеля между двумя локальными сетями будет использовать протокол GRE.

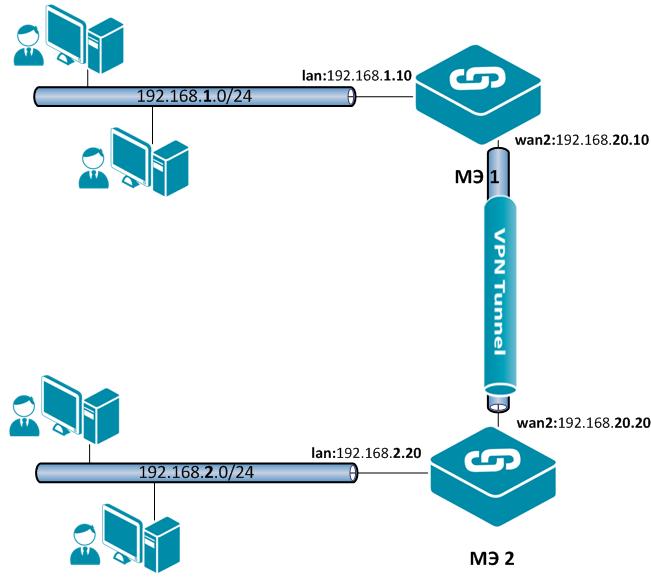

Топология сети аналогична топологии VPN/IPSec.

Топология сети

Описание практической работы

Межсетевой Экран 1

Аутентификационный Объект

Используем аутентификационный объект Pre-Shared Key, созданный в предыдущей лабораторной работе.

Объекты Адресной Книги

Веб-интерфейс:

Object ? Address Book ? Add ? Address Folder Name: gre Object ? Address Book ? gre ? Add

Командная строка:

add Address AddressFolder gre cc Address AddressFolder gre add IP4Address gre_ip Address=192.168.35.10

GRE- и IPSec-Интерфейсы

Создать GRE-Интерфейс.

Веб-интерфейс:

Interfaces ? GRE ? Add ? GRE Tunnel

Командная строка:

add Interface GRETunnel gre Network=remote/rem_lan IP=gre/gre_ip RemoteEndpoint=wan2/wan2_gw

Создать IPSec-интерфейс. Так как туннель между двумя локальными сетями создается с помощью протокола GRE, то для протокола IPSec следует использовать транспортный режим.

Веб-интерфейс:

Interfaces ? IPsec ? Add ? IPsecTunnel

На вкладке General указать сети перед и за туннелем, а также режим выполнения IPSec и используемые наборы алгоритмов для IPSec и IKE.

На вкладке Authentication указать созданный аутентификационный объект.

Командная строка:

add Interface IPsecTunnel ipsec_gre LocalNetwork=wan2/wan2_ip RemoteNetwork=wan2/wan2_gw AuthMethod=PSK PSK=forIPSec IKEAlgorithms=Medium IPsecAlgorithms=Medium EncapsulationMode=Transport RemoteEndpoint=wan2/wan2_gw

Статическая маршрутизация

В таблице маршрутизации должны быть маршруты к сетям через интерфейсы wan1, gre и ipsec.

Правила фильтрования

Правила фильтрования достаточно задать для GRE-интерфейса.

Веб-интерфейс:

Rules ? IP Rules ? Add ? IP Rule Folder Name: gre_ipsec Rules ? IP Rules ? gre ? Add

Командная строка:

add IPRuleFolder Name=gre_ipsec cc IPRuleFolder <N folder> add IPRule Action=Allow SourceInterface=lan SourceNet-work=lan/lan_net DestinationInterface=gre DestinationNet-work=remote/rem_lan Service=all_services Name=gre_out

Межсетевой Экран 2

Аутентификационный Объект

Используем аутентификационный объект Pre-Shared Key, созданный в Лабораторной работе 9.

Объекты Адресной Книги

Веб-интерфейс:

Object ? Address Book ? Add ? Address Folder Name: gre Object ? Address Book ? gre ? Add

Командная строка:

add Address AddressFolder gre cc Address AddressFolder gre add IP4Address gre_ip Address=192.168.35.20

GRE- и IPSec-Интерфейсы

Создать GRE-Интерфейс.

Веб-интерфейс:

Interfaces ? GRE ? Add ? GRE Tunnel

Командная строка:

add Interface GRETunnel gre Network=remote/rem_lan IP=gre/gre_ip RemoteEndpoint=wan2/wan2_gw

Создать IPSec-интерфейс. Так как создается туннель между двумя локальными сетями создается с помощью протокола GRE, то для протокола IPSec следует использовать транспортный режим.

Веб-интерфейс:

Interfaces ? IPsec ? Add ? IPsecTunnel

На вкладке General указать сети перед и за туннелем, а также режим выполнения IPSec и используемые наборы алгоритмов для IPSec и IKE.

На вкладке Authentication указать созданный аутентификационный объект.

Командная строка:

add Interface IPsecTunnel ipsec_gre LocalNetwork=wan2/wan2_ip RemoteNetwork=wan2/wan2_gw AuthMethod=PSK PSK=forIPSec IKEAlgorithms=Medium IPsecAlgorithms=Medium EncapsulationMode=Transport RemoteEndpoint=wan2/wan2_gw

Статическая маршрутизация

В таблице маршрутизации должны быть маршруты к сетям через интерфейсы wan1,gre и ipsec.

Правила фильтрования

Правила фильтрования достаточно задать для GRE-интерфейса.

Веб-интерфейс:

Rules ? IP Rules ? Add ? IP Rule Folder Name: gre_ipsec Rules ? IP Rules ? gre_ipsec ? Add

Команднаястрока:

Add IPRuleFolderName=gre_ipsec cc IPRuleFolder <N folder> Add IPRule Action=Allow SourceInterface=gre SourceNetwork=remote/rem_lan DestinationInterface=lan DestinationNetwork=lan/lan_net Service=all_services Name=gre_in

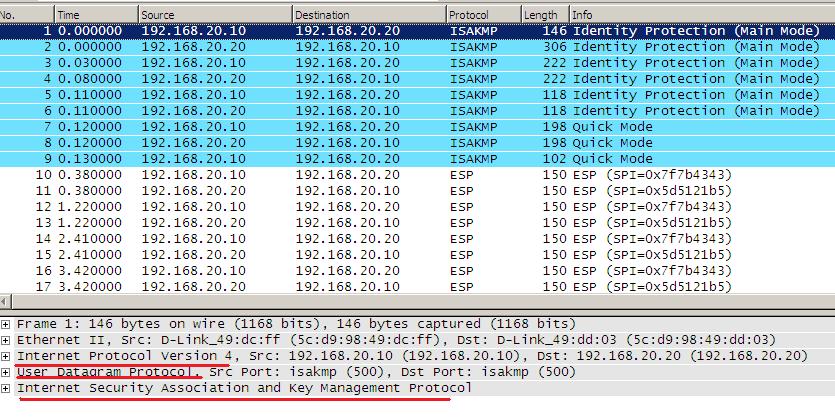

Проверка конфигурации

На Сервере 1 выполним команду ping.

Получим дамп трафика аналогично тому, как это делалось в предыдущих лабораторных работах.

На интерфейсе wan1 видим следующий трафик:

После обмена IKE-содержимыми трафик зашифрован, на интерфейсе wan1 он не виден.

На интерфейсе ipsec видим следующий трафик:

Между интерфейсами ipsec поднят GRE-туннель.