Соединение сетей протоколом IPSec в транспортном режиме, аутентификация с использованием общего секрета

Цель

Обеспечить безопасность трафика только между двумя межсетевыми экранами. В этом случае следует поднять VPN с использованием семейства протоколов IPSec в транспортном режиме.

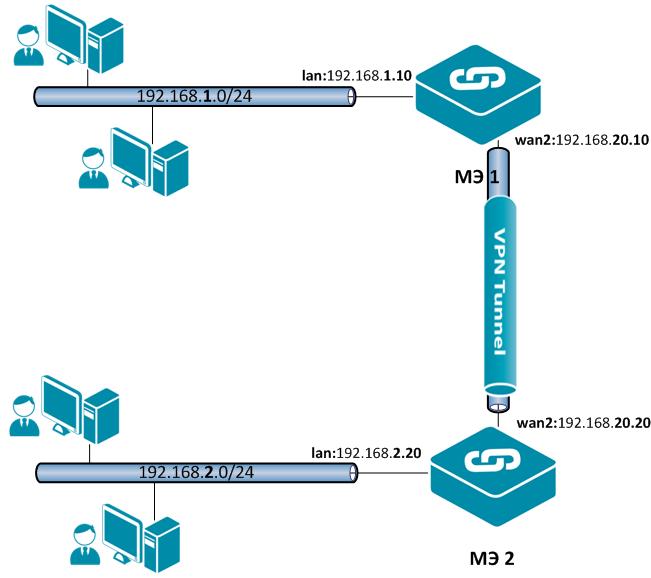

Топология сети

Топология аналогична топологии в предыдущей лабораторной работе. Между интерфейсами wan1 на МЭ 1и МЭ 2 требуется поднять VPN/IPSec в транспортном режиме.

Описание практической работы

Создать IPSec-туннель и политики доступа, которые разрешают доступ между межсетевыми экранами 1 и 2 по этому туннелю.

Межсетевой Экран 1

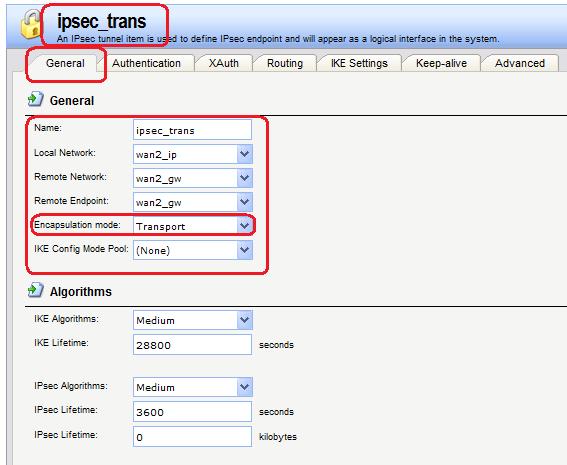

IPSec-Интерфейс

Создать IPSec-интерфейс в транспортном режиме.

Веб-интерфейс:

Interfaces ? IPsec ? Add ? IPsecTunnel

На вкладке General указать конечные точки туннеля, а также режим выполнения IPSec и используемые наборы алгоритмов для IPSec и IKE.

На вкладке Authentication указать созданный в предыдущей лабораторной работе аутентификационный объект.

Командная строка:

add Interface IPsecTunnel ipsec LocalNetwork=wan2/wan2_ip RemoteNetwork=wan2/wan2_gw AuthMethod=PSK PSK=forIPSec IKEAlgorithms=Medium IPsecAlgorithms=Medium EncapsulationMode=Transport RemoteEndpoint=wan2/wan2_gw

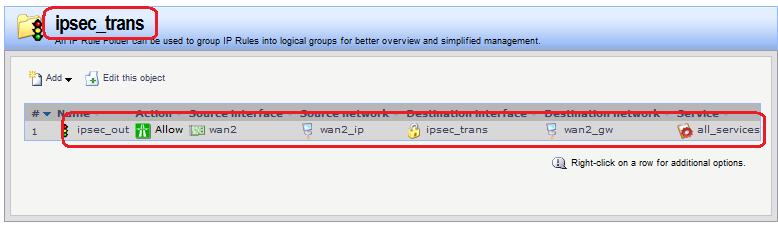

Правила фильтрования

Определим правило, разрешающее исходящий трафик с МЭ 1 на МЭ 2.

Веб-интерфейс:

Rules ? IP Rules ? Add ? IP Rule Folder Name: ipsec_trans Rules ? IP Rules ? ipsec_trans

Команднаястрока:

add IPRuleFolder Name=ipsec_trans cc IPRuleFolder <N folder> add IPRule Action=Allow SourceInterface=wan2 SourceNetwork=wan2/wan2_ip DestinationInterface=ipsec_trans DestinationNetwork=wan2/wan2_gw Service=all_services Name=ipsec_out

Межсетевой Экран 2

IPSec-Интерфейс

Создать IPSec-интерфейс в транспортном режиме.

Веб-интерфейс:

Interfaces?IPsec?Add?IPsecTunnel

На вкладке General указать конечные точки туннеля, а также режим выполнения IPSec и используемые наборы алгоритмов для IPSec и IKE.

На вкладке Authentication указать созданный в предыдущей лабораторной работе аутентификационный объект.

Командная строка:

add Interface IPsecTunnel IPSec_trans LocalNetwork=wan2/wan2_ip RemoteNetwork=wan2/wan2_gw AuthMethod=PSK PSK=forIPSec IKEAlgorithms=Medium IPsecAlgorithms=Medium RemoteEndpoint=wan2/wan2_gw

Правила фильтрования

Определим правило, разрешающее входящий трафик с МЭ 1 на МЭ 2.

Веб-интерфейс:

Rules ? IP Rules ? Add ? IP Rule Folder Name: ipsec_trans Rules ? IP Rules ? ipsec_trans

Командная строка:

add IPRuleFolder Name=ipsec_trans cc IPRuleFolder <N folder> add IPRule Action=Allow SourceInterface=ipsec_trans SourceNetwork=wan2/wan2_gw DestinationInterface=core DestinationNetwork=wan2/wan2_ip Service=all_services Name=ipsec_in

Проверка конфигурации

Выполнить команду ikesnoop -on –verbose на МЭ 1.

Выполнить команду ping на МЭ 2.

Команда ikesnoop должна показать, что выполняется IPSec в транспортном режиме.