|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Инжиниринг трафика. Виртуальные частные сети

Основы VPN

Виртуальная сеть – это выделенная сеть на базе общедоступной сети, поддерживающая конфиденциальность передаваемой информации за счет использования туннелирования и других процедур защиты. В основе технологии VPN лежит идея обеспечения доступа удаленных пользователей к корпоративным сетям, содержащим конфиденциальную информацию, через сети общего пользования.

Проводя сравнение между частными и виртуальными частными сетями, следует выделить несомненные преимущества VPN:

- технология VPN позволяет значительно снизить расходы по поддержанию работоспособности сети: пользователь платит только абонентскую плату за аренду канала. Кстати, аренда каналов также не вызывает каких-либо затруднений вследствие широкомасштабности сети Интернет;

- удобство и легкость при организации и перестроении структуры сети.

Разработка единой модели обслуживания виртуальной частными сетями сети могла бы упростить сетевые операции, но такой подход не может удовлетворить различным требованиям клиентов, так как они уникальны. Каждый клиент предъявляет свои требования к безопасности, числу сайтов, сложности маршрутизации, критичным приложениям, моделям и объемам трафика. Все сети VPN условно можно разделить на три основных вида:

- внутрикорпоративные VPN (Intranet VPN);

- межкорпоративные VPN (Extranet VPN):

- VPN с удаленным доступом (Remote Access VPN).

Интрасеть представляет собой наиболее простой вариант VPN, он позволяет объединить в единую защищенную сеть несколько распределенных филиалов одной организации, взаимодействующих по открытым каналам связи.

Экстрасеть – вариант построения VPN "Экстрасеть", предназначенный для обеспечения доступа из сети одной компании к ресурсам сети другой, уровень доверия к которой намного ниже, чем к своим сотрудникам. Поэтому, когда несколько компаний принимают решение работать вместе и открывают друг для друга свои сети, они должны позаботиться о том, чтобы их новые партнеры имели доступ только к определенной информации.

VPN с удаленным доступом. Принцип работы VPN с удаленным доступом прост: пользователи устанавливают соединения с местной точкой доступа к глобальной сети (PоP), после чего их вызовы туннелируются через Интернет, что позволяет избежать платы за междугородную и международную связь. Затем все вызовы концентрируются на соответствующих узлах и передаются в корпоративные сети.

Важную роль при построении VPN играют отношения предприятия с провайдером, в частности, распределение между ними функций по конфигурированию и эксплуатации VPN -устройств. При создании защищенных каналов VPN -средства могут располагаться как в среде оборудования провайдера, так и в оборудовании предприятия. В зависимости от этого выделяют два варианта построения VPN:

Кроме вышеперечисленной классификации, все варианты создания VPN можно разделить на две категории: программные и аппаратные.

Программные решения представляют собой готовые приложения, которые устанавливаются на подключенном к сети компьютере со стандартным программным обеспечением.

Аппаратные VPN -решения включают в себя компьютер, операционную систему, специальное программное обеспечение. Виртуальные частные сети можно считать полноценным видом транспорта для передачи трафика, только если есть гарантии на пропускную способность и другие параметры производительности, а также на безопасность передаваемых данных.

Функции VPN по защите данных

Подключение любой корпоративной сети к публичной вызывает два типа угроз:

- несанкционированный доступ к ресурсам локальной сети, полученный в результате входа в эту сеть;

- несанкционированный доступ к данным при передаче трафика по публичной сети.

Для создания защищенного канала средства VPN используют процедуры шифрования, аутентификации и авторизации.

Шифрование. Методов шифрования довольно много, поэтому важно, чтобы на концах туннеля использовался один и тот же алгоритм шифрования. Кроме того, для успешного дешифрования данных источнику и получателю данных необходимо обменяться ключами шифрования. Следует отметить, что шифрование сообщений необходимо не всегда. Часто оно оказывается довольно дорогостоящей процедурой, требующей дополнительных приставок для маршрутизаторов, без которых они не могут одновременно с шифрованием обеспечивать приемлемый уровень быстродействия.

Аутентификация.Под аутентификацией понимается определение пользователя или конечного устройства. Аутентификация позволяет устанавливать соединения только между легальными пользователями и, соответственно, предотвращает доступ к ресурсам сети несанкционированных пользователей.

В процедуре участвуют две стороны: одна доказывает свою аутентичность, а другая ее проверяет и принимает решение.

Авторизация. Авторизация подразумевает предоставление абонентам различных видов услуг. Каждому пользователю предоставляются определенные администратором права доступа. Эта процедура выполняется после процедуры аутентификации и позволяет контролировать доступ санкционированных пользователей к ресурсам сети.

Технологии создания виртуальных частных сетей

Среди технологий построения VPN можно назвать такие технологии, как: IPSec VPN, MPLS VPN, VPN на основе технологий туннелирования PPTP и L2TP. Во всех перечисленных случаях трафик посылается в сеть провайдера по протоколу IP, что позволяет провайдеру оказывать не только услуги VPN, но и различные дополнительные сервисы (контроль за работой клиентской сети, хостинг Web и почтовых служб, хостинг специализированных приложений клиентов).

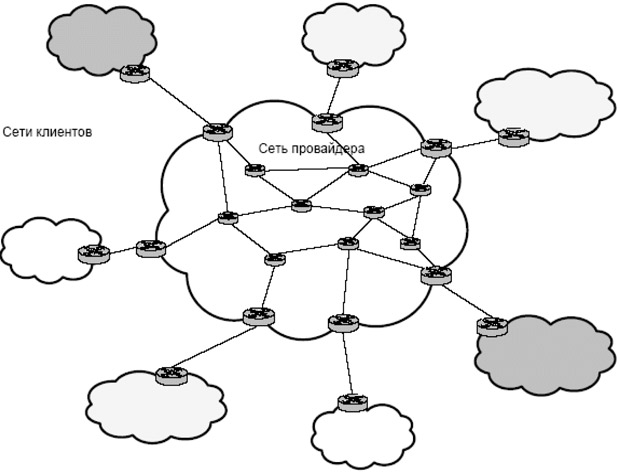

На рис. 13.3 представлен общий вариант построения виртуальной частной сети на базе общедоступной сети провайдера. Сеть каждого клиента состоит из территориально распределенных офисов, которые связаны между туннелями, проложенными через сеть провайдера.

IPSec VPN

Internet Protocol Security относится к наиболее распространенным и популярным технологиям VPN. Стандарт IPSec обеспечивает высокую степень гибкости, позволяя выбирать нужный режим защиты, а также позволяет использовать различные алгоритмы аутентификации и шифрования данных. Режим инкапсуляции пакетов дает возможность изолировать адресные пространства клиента и провайдера за счет применения двух IP адресов – внешнего и внутреннего.

IPSec, как правило, применяется для создания VPN, поддерживаемых провайдером, – туннели в них строятся на базе устройств клиента, но конфигурируются они удаленно и управляются провайдером. Технология IPSec позволяет решать следующие задачи по установлению и поддержанию защищенного канала:

- аутентификацию пользователей или компьютеров при инициализации канала;

- шифрование и аутентификацию передаваемых данных между конечными точками канала;

- автоматическое снабжение точек секретными ключами, необходимыми для работы протоколов аутентификации и шифрования данных.

Недостатком данной технологии является тот факт, что из всех свойств виртуальной сети технология IPSec реализует только защищенность и изолированность адресного пространства. Пропускную способность и другие параметры QoS она не поддерживает. Кроме того, минусом IPSec является и его ориентированность исключительно на IP-протокол.