Инфраструктуры открытых ключей

6.1.8 Перекрестная сертификация Notes

Domino использует два типа перекрестных сертификатов: перекрестные Notes-сертификаты и перекрестные интернет-сертификаты. Перекрестные сертификаты Notes мы опишем в данном разделе, а перекрестные интернет-сертификаты – в разделе об инфраструктуре открытых ключей в Интернете далее в этой лекции.

Перекрестные сертификаты Notes разрешают аутентификацию и безопасный обмен сообщениями, и этим они дают возможность пользователям из различных организаций со своей иерархией сертификации осуществлять доступ к серверам и получать подписанные почтовые сообщения. Перекрестные сертификаты Интернета, с другой стороны, более сфокусированы на обеспечении безопасного обмена сообщениями, и этим они позволяют пользователям получать подписанные почтовые сообщения и отправлять зашифрованные почтовые сообщения.

Что такое перекрестные сертификаты Notes?

Рассматривая уже приведенную нами модель с иерархиями сертификации, отметим, что аутентификация одним пользователем другого пользователя или сервера не будет проводиться, если любой из них находится в другом дереве имен.

Важность этой проблемы возрастает в организациях с динамической структурой, которые в наши дни становятся нормальным явлением (когда обычными являются слияния, приобретения, укрупнения и реорганизации).

В связи с этим регулярно возникает вопрос: "Как мы можем соединить несколько иерархий сертификации или деревьев имен?" Ответ состоит в том, что, хотя и невозможно просто и эффективно соединить несколько существующих деревьев сертификации в одну-единственную иерархию сертификации, возможность достичь успеха в этом направлении существует.

Notes и Domino предоставляют людям и серверам метод проведения аутентификации по отношению к другим серверам из других иерархий сертификации. Также они предоставляют людям из одной иерархии сертификации метод эффективного взаимодействия и обеспечения доверия людям из другой иерархии сертификации.

Это достигается посредством перекрестной сертификации, которая является формой одноранговой доверительной модели (сертификации).

Таким образом, если вкратце, перекрестные сертификаты Notes позволяют пользователям и серверам из различных организаций со своей иерархией сертификации осуществлять доступ к серверам организаций друг друга и проверять цифровые подписи пользователей из другой организации. Серверы Domino хранят перекрестные сертификаты в каталоге Domino. В целях обеспечения доступа к серверам Domino клиенты Notes получают перекрестные сертификаты для этих серверов и хранят их в своих персональных адресных книгах (Personal Address Books). Эти перекрестные сертификаты могут использоваться только тем пользователем, для которого они были выпущены.

Три типа перекрестной сертификации

Перекрестная сертификация может встречаться в организации на различных уровнях. Существует три возможных типа перекрестной сертификации, как это представлено далее:

- между двумя организациями (или подразделениями организаций);

- между двумя пользователями или серверами;

- между организацией и пользователем или сервером.

Перед тем как мы опишем эти типы в деталях, определим несколько концепций, которые вам необходимо понимать.

- Двухсторонняя перекрестная сертификация не обязательно должна быть симметричной. К примеру, одна организация может иметь перекрестный сертификат для источника сертификации подразделения организации, а другая организация может иметь перекрестный сертификат для источника сертификации организации.

- Перекрестная сертификации, если она выполнена неправильно, может уменьшить уровень безопасности в домене организации. Наиболее либеральная модель перекрестной сертификации предусматривает доступ к серверам организации со стороны людей, с организациями которых была проведена перекрестная сертификация. Это означает, что содержащие конфиденциальную информацию серверы могут быть доступны этим людям. В свете этого будет разумным настроить ограничения доступа для предотвращения обращения со стороны людей из других организаций к серверам, которые содержат информацию, являющуюся по сути конфиденциальной и предназначенной только для людей внутри своей организации.

- Для упрощения последующих примеров мы не проводим разделение между списками доступа к серверу и списками управления доступом к базам данных (ACL) и их возможностями по ограничению доступа к серверам и базам данных.

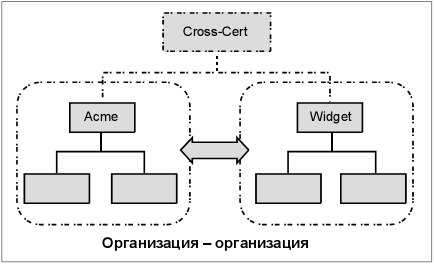

Перекрестная сертификация между двумя организациями

Давайте допустим, что произошел типичный для наших дней случай из жизни организаций, при котором две отдельные организации, Widget и Acme, решили объединиться.

В этом случае организациям требуется простейшая форма перекрестной сертификации, при которой все пользователи и серверы обоих организаций способны проводить аутентификацию друг друга.

Для достижения этой цели будут выполнены следующие шаги:

- Источник сертификации организации Acme ( /Acme ) получает перекрестный сертификат для источника сертификации организации Widget ( /Widget ) и сохраняет его в каталоге Domino организации Acme.

- Источник сертификации организации Widget ( /Widget ) получает перекрестный сертификат для источника сертификации организации Acme ( /Acme ) и сохраняет его в каталоге Domino организации Widget.

Как результат этой процедуры устанавливаются специальные отношения (говорят: "Acme и Widget доверяют друг другу" ). Это явление проиллюстрировано на рис. 6.10. В данной модели перекрестной сертификации все пользователи и серверы обоих организаций способны теперь проводить аутентификацию друг друга.

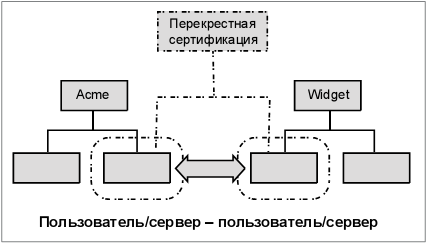

Перекрестная сертификация между двумя пользователями

В этом случае перекрестная сертификация может осуществляться для двух пользователей, двух серверов или для пользователя и сервера.

Давайте предположим сценарий, при котором организации Acme и Widget желают проводить репликацию базы данных, которая содержит представляющую взаимный интерес информацию, но по своим политикам безопасности не желают иметь ничего общего, кроме взаимодействия друг с другом этих двух серверов.

Здесь организации хотят иметь наиболее ограниченную форму перекрестной сертификации, при которой сервер из одной организации выполняет аутентификацию и репликацию с сервером из другой организации.

Будут выполнены следующие шаги:

- Сервер Acme ( Server/Acme ) получает перекрестный сертификат для сервера Widget ( Server/Widget ) и сохраняет его в публичной адресной книге сервера Acme.

- Сервер Widget ( Server/Widget ) получает перекрестный сертификат для сервера Acme ( Server/Acme ) и сохраняет его в публичной адресной книге сервера Widget.

Как результат этой процедуры устанавливаются специальные отношения (говорят: "Сервер Acme и сервер Widget доверяют друг другу"). Это явление проиллюстрировано на рис. 6.11. В данной модели перекрестной сертификации только эти два сервера доверяют друг другу и могут осуществлять репликацию друг с другом.

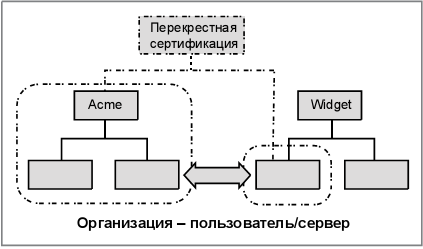

Перекрестная сертификация между организацией и пользователем

В этом случае перекрестная сертификация может осуществляться для пользователя и всей организации или для сервера и организации.

Давайте предположим сценарий, при котором организации Acme и Widget желают проводить репликацию базы данных, которая содержит представляющую взаимный интерес информацию. Организация Widget намного меньше организации Acme и соответственно не имеет никаких проблем с предоставлением доступа ко всем своим серверам со стороны организации Acme, но так как Acme ведет дела со множеством организаций, являющихся конкурентами Widget, то согласно политике безопасности в этой организации желают предоставить доступ только к определенному серверу Domino.

Здесь одна из организаций желает провести наиболее ограниченную форму перекрестной сертификации, а другую организацию устраивает наиболее либеральная форма перекрестной сертификации, при которой один сервер организации Acme проводит аутентификацию и репликацию с любым сервером организации Widget.

Будут выполнены следующие шаги:

- Сервер Acme ( Server/Acme ) получает перекрестный сертификат для источника сертификации организации Widget ( /Widget ) и сохраняет его в публичной адресной книге сервера Acme.

- Источник сертификации организации Widget ( /Widget ) получает перекрестный сертификат для сервера Acme ( Server/Acme ) и сохраняет его в каталоге Domino организации Widget.

Как результат этой процедуры устанавливаются специальные отношения (говорят: "Сервер Acme и организация Widget доверяют друг другу"). Это явление проиллюстрировано на рис. 6.12. В данной модели перекрестной сертификации серверу Acme доверяет вся организация Widget, и соответственно этот сервер Acme может выполнять репликацию с любым сервером организации Widget.

Процедура перекрестной сертификации

За дополнительной информацией по перекрестной сертификации и реальных стадиях ее выполнения обратитесь к документации на программный продукт Domino 6, либо к файлу помощи администратора Lotus Domino 6.

6.1.9 Аутентификация

Аутентификация является наиболее важным аспектом обеспечения безопасности. Она более важна, чем шифрование. Мы затрагивали эту тему в "Основы ИТ-безопасности" , а теперь наступил момент повторно обратиться к этому понятию.

Давайте возьмем Алису и Боба, которые были представлены нами в "Основы ИТ-безопасности" . Предположим также существование Кэрол, которая не обменивается информацией ни с Алисой, ни с Бобом, но вместо этого имеет желание подслушивать и незаконно читать информацию, которой обмениваются первые двое.

Как мы узнали, Алиса и Боб хотят обмениваться данными друг с другом, но при этом желают удостовериться в том, что этот обмен выполняется настолько безопасно, насколько это возможно. В приведенном примере Алиса и Боб обмениваются финансовой информацией. Как люди, добросовестные в плане обеспечения безопасности, они используют безопасный канал связи, в котором применяется шифрование, чтобы таким подслушивающим, как Кэрол, было чрезвычайно трудно расшифровать и понять информацию.

Шифрование является важным элементом по причине существования потенциального ущерба, который мог бы быть нанесен, если бы Кэрол была способна получить понятную копию проходящей между Алисой и Бобом информации.

Тем не менее важно рассмотреть, что могло бы случиться, если бы Кэрол смогла выдать себя за Алису или Боба. В этом случае Кэрол смогла бы получить больше информации, а также смогла бы модифицировать информацию для обмена. Нанесенный в результате ущерб мог бы быть гораздо сильнее, чем ущерб, который мог бы быть нанесен в результате простого прослушивания.

Таким образом, аутентификация является краеугольным камнем эффективной безопасности. Так как она дает системе возможность отличать одного пользователя от другого, аутентификация является также краеугольным камнем безопасности Notes и Domino.

Без проведения аутентификации могли бы появиться следующие проблемы:

- Система не смогла бы проверить подлинность кого-либо, использующего предоставляемые сервером Domino услуги.

- Пользователи должны были бы трактоваться одинаково, так как они попадали бы в одну категорию. Поэтому не было бы неоднородности в доступе к базам данных и услугам Notes, предоставляемых сервером Domino.

Аутентификация является тем элементом, который позволяет администраторам разрешать или запрещать доступ к ресурсам системы. Если лицо получило разрешение на доступ к системе, то этому лицу могут быть предоставлены различные привилегии (обычно называемые уровнями доступа).

Таким образом, аутентификация является ключом к обеспечению ограниченного доступа к ресурсам Notes и Domino.

Как правило, процедуру аутентификации в Notes не понимают. Люди полагают, что это простой механизм запроса/ответа ID пользователя/пароля, хотя в реальности эта процедура намного более сложна.

Так как в Notes процедура аутентификации зависима от инфраструктуры открытых ключей, непосредственно встроенной в клиента и сервер, мы займем некоторое время на рассмотрение того, как устроена собственная инфраструктура открытых ключей (PKI) Notes, после чего объясним, как работает аутентификация Notes.

Примечание. Термин "аутентификация Notes" используется потому, что он означает аутентификацию пользователя, применяющего клиент Notes по отношению к серверу Domino. Мы уточним этот термин немного позже, а его использование поможет нам отличать этот тип аутентификации от других ее типов, которые мы обсудим в этом курсе далее.