Требования к защищенной инфраструктуре

Под термином "инфраструктура" будем понимать:

- топологии сетей, сетевые компоненты и размещение сервера;

- потоки данных (межсерверные соединения и соединения типа "рабочая станция-сервер").

В контексте методологии безопасности, описанной в предыдущей лекции, проектирование инфраструктуры затрагивает все пять функциональных категорий безопасности (управление проверкой подлинности и удостоверением личности, управление доступом, управление потоком данных, аудит и целостность решения). Однако основное внимание в этой лекции будет направлено на реализацию между внешними (Интернет) и внутренними сетями адекватного и подходящего контроля потока данных и обеспечения целостности решения.

3.1 Потребность в защищенных инфраструктурах

Равно как мы можем устанавливать различные препятствия для защиты своей личной собственности, необходимо убедиться в том, что мы имеем "необходимые и достаточные"1В оригинале курса используются термины "подходящие (appropriate)" и "адекватные (adequate)", однако у нас приняты термины "необходимые" и "достаточные". барьеры безопасности для информационных систем наших организаций. Под этим в простейшем случае мы подразумеваем наличие множества методов защиты, применяемых в различных местах при проектировании инфраструктуры для противодействия потенциальным атакам. Эти методы затрагивают процесс проектирования, что обусловливает наличие нескольких уровней защиты. В интересах этой дискуссии термин "уровень" будем считать обобщенным, он может представлять как нечто физическое, так и нечто логическое.

К примеру, многоуровневый подход к защите вашего автомобиля от угона включает хранение его в закрытом гараже, закрытие его дверей и использование устройства для блокировки рулевого колеса. Но то, что эти меры являются "необходимыми и достаточными", довольно относительно. Для человека, который владеет автомобилем старой модели и живет на удалении от других людей (думаем, вы с нами согласитесь), подобная защита будет возможно излишней и более чем достаточной, и в этом смысле она, возможно, не будет необходимой. С другой стороны, владелец коллекционного автомобиля (музейного экспоната), живущий в криминальном районе, может согласиться с тем, что уровни защиты из нашего примера являются необходимыми,но менее чем достаточными.

Аналогия с обеспечением сохранности автомобиля является очень упрощенной иллюстрацией уровней защиты. Мы можем расширить аналогию с многоуровневой защитой путем добавления или модификации уровней, таких, как добавление систем сигнализации, ограждений периметра, обеспечение доступа в здание по магнитным картам, видеонаблюдение и т. д. Однако аналогия с защитой физического объекта, подобного автомобилю, является излишне упрощенной, поскольку она касается только откровенной кражи. В контексте информационных технологий "кража" данных является только одним из множества беспокойств, имеющим совсем другой смысл, так как данные могут быть скопированы, в то время как оригинал находится на своем месте. К системам информационных технологий и к вопросам хранения и обмена данными внутри и за пределами организации применяется несколько дополнительных аспектов обеспечения безопасности. Эти проблемы информационной безопасности включают в себя достаточно широкие понятия, такие, как конфиденциальность и цел остность. К примеру, несанкционированный доступ к данным подпадает под вопрос обеспечения конфиденциальности, в то время как умышленное изменение или удаление данных относится к вопросу обеспечения целостности.

В этой лекции представлен обзор требований к обеспечению безопасности, которые инфраструктура должна быть способна поддерживать. Приведены также некоторые здравые рекомендации по определению защищенности инфраструктуры и "нисходящая" модель уровней защиты.

3.2 Требования к обеспечению безопасности инфраструктуры

Потребность в обеспечении безопасности любого бизнеса традиционно основывается на оценке и управлении рисками. Способ управления рисками является бизнесрешением, основанным на бизнес-оценке этих влекущих за собой принятие различных непредусмотренных мер безопасности рисков по сравнению с пользой, достигаемой путем принятия этих мер. Ключевой особенностью здесь является необходимость использования вами множества мер, или, как мы также их называем, уровней защиты.

Факторы, которые оказывают влияние на выбор частной архитектуры безопасности, зависят в основном от типа применения создаваемого бизнеса и от значения для этого бизнеса транзакций и данных, которые будут поддерживаться в приложении, по сравнению со стоимостью обеспечения мер безопасности.

Требования к обеспечению безопасности бизнеса, как правило, включают:

- управление доступом;

- управление потоком данных;

- управление аудитом;

- управление удостоверением личности;

- обеспечение целостности.

При общем положении вещей в целях поддержки требуемой конфиденциальности должен быть предусмотрен полный цикл управления доступом. Общие требования к обеспечению безопасности инфраструктуры, включая инфраструктуру "передового опыта", предполагают обеспечение как конфиденциальности данных, так и целостности данных.

3.2.1 Обеспечение конфиденциальности данных

В этом разделе опишем следующие методы обеспечения конфиденциальности данных:

- шифрование в случае необходимости конфиденциальной и чувствительной информации;

- способствование как физическому, так и логическому разделению серверов и сетей везде, где это только возможно;

- повышение защищенности от сниффинга (прослушивания) сети;

- идентификация соответствующих абонентов, которым разрешен доступ к контенту и его изменение;

- обеспечение защиты внутренних приложений и Web-серверов с использованием уровней сетевых посредников (proxy);

- защита ресурсов организации при помощи мониторинга с использованием систем обнаружения сетевых атак (IDS).

Шифрование конфиденциальной и чувствительной информации

Во-первых, мы предполагаем, что вы имеете общее представление о криптографии и моделях шифрования с использованием симметричных и несимметричных ключей (общие секретные ключи и открытые/секретные ключи). Далее мы поведем разговор на высоком уровне, упомянув лишь о том, что зашифрованные данные не могут быть расшифрованы человеком или системой, которые не владеют корректным ключом для расшифровки. Обзор криптографии представлен в разделе 1.4, "Криптографические техники", а подробное рассмотрение криптографии с использованием асимметричного ключа можно найти в "Инфраструктуры открытых ключей" , "Инфраструктуры открытых ключей".

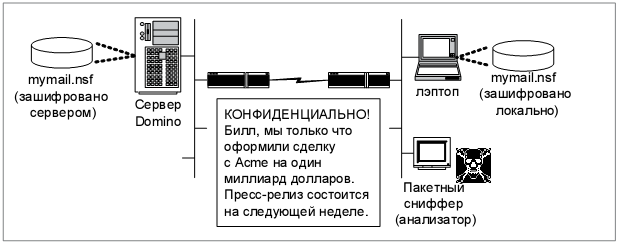

Во-вторых, позвольте нам обратить внимание на то, что мы не говорим о необходимости шифрования всех данных повсеместно. Ранее в этом курсе мы обсуждали процесс классификации данных. Дополнительным аспектом классификации данных является определение требуемого уровня защиты в зависимости от того, где находятся данные в любой заданный промежуток времени. К примеру, ваша политика безопасности может требовать, чтобы почтовый файл Notes хранился в зашифрованном виде на внутреннем сервере Domino. Вспомним, что, когда вы шифруете базу данных Domino на сервере Domino, она шифруется с использованием открытого ключа сервера. Но если реплика почтового файла сохранена на лэптопе, который потенциально может быть вынесен из учреждения, ваша политика безопасности может требовать и шифрования локальной реплики. Шифрование локальной реплики клиента Notes шифрует почтовую базу данных с использованием открытого ключа пользователя. Но помните о том, что процесс репликации Notes Domino включает передачу данных с применением опр еделенного вида связи по сети. Репликация в Notes (инициируемая сервером Domino или клиентом Notes) представит данные на сетевой порт в незашифрованном виде, так как шифрование базы данных, по существу, становится прозрачным для задачи репликации сервера или клиента. Помним и о том, что задача репликации запускается под определенным идентификатором (ID), что шифрует базу данных. По умолчанию шифрование порта на сервере Domino не разрешено, и, таким образом, вы остановитесь на сценарии, описанном на рис. 3.1.

Если данные требуют криптографической защиты в некоторых (или во всех) точках хранения, то, как правило, требуется их криптографическая защита на всех сетевых путях, по которым они могут проходить. Таким образом, в данном конкретном, простом примере мы может рекомендовать разрешение шифрования порта на сервере Domino как одно из средств защиты данных на пути их транзита. В противном случае данные являются уязвимыми для перехвата пакетов (сниффинга) в процессе репликации. В качестве альтернативы вы можете использовать архитектуру VPN, которая шифрует весь клиентский трафик между рабочей станцией и внешней сетью службы VPN. Архитектура VPN более детально рассмотрена в этом курсе далее.

Инфраструктура должна быть способна обеспечивать исполнение требований шифрования на различных сетевых путях (при обмене данными). Вообще говоря, шифрование данных в точках хранения (файлы) управляется приложениями на серверах или рабочих станциях. Заметьте, что шифрование файлов (такое, как шифрование баз данных Domino) обеспечивает конфиденциальность данных в том случае, если к файлу получен доступ или он скопирован посредством серверной или клиентской ОС. Однако, как вы могли видеть, только шифрование файлов не обязательно защищает конфиденциальность данных.

Совет! Защита, предоставляемая шифрованием баз данных на сервере Domino, зависит от того, насколько безопасным является доступ как к зашифрованному файлу базы данных, так и к ID-файлу сервера на уровне ОС сервера. Так как пароли в ID серверов Domino используются редко (для разрешения автоматических рестартов), скомпрометированный ID-файл сервера может быть использован для открытия копии зашифрованной базы данных, скопированной с сервера. Поэтому убедитесь, что разрешение на доступ к ID-файлу сервера дано только для учетной записи администратора на Windows-серверах или только для учетных записей Notes и root для ОС Unix.

Физическое и логическое разделение серверов и сетей

Разделение серверов и сетей может значительно уменьшить степень потенциальной уязвимости. Из современной теории ведения войн мы знаем, что атаковать отдельную большую цель намного легче, чем несколько изолированных целей меньшего размера. Если отдельная небольшая цель будет атакована, потери могут быть ограничены только этой единственной целью. По аналогии физическое и логическое проектирование должно стремиться исключить единые точки отказа и изолировать потенциальный ущерб путем использования множества механизмов защиты и изоляции.

Физическое разделение требует создания множества сетевых сегментов и подсетей. Различные сети соединены между собой с помощью некого вида фильтрующих устройств или межсетевых экранов (брандмауэров, firewall). Логическое разделение включает в себя элементы управления доступом и разнообразные межсетевые шлюзы приложений или прокси. Брандмауэры и прокси подробно рассмотрены в следующих нескольких лекциях.

К одним из наиболее важных разделений серверов, или, если быть более точным, служб, относятся службы доменных имен DNS (Domain Name Services). DNS используется для установления соответствия между IP-адресами и именами хостов и обратного поиска IP-адресов по именам хостов. Большинство организаций имеют как внешние IP-адреса, так и используемые внутри организаций частные IP-адреса. Примите во внимание, что существуют серверы, которые вам необходимо сделать доступными и "видимыми" для внешних пользователей. Этим внешним пользователям необходимо разрешить доступ к вашим открытым именам хостов и записям почтового обмена (MX) на ваших свободно доступных серверах. Также помните, что у вас есть совокупность внутренних пользователей, имеющих два требования: способность разрешать внешним серверам IP-адреса и способность разрешать всем внутренним серверам их IP-адреса. Мы описали концепцию "раздельной DNS" в "Компоненты и уровни безопасности" .

Разделение систем применяется для ограничения доступа только в тех областях, в которых пользователь нуждается в своих бизнес-функциях или транзакциях. Это относится как к конечным пользователям, так и к администраторам. Как было упомянуто в этом курсе ранее, одна из наибольших угроз исходит от вашего внутреннего персонала; она больше, чем угроза от злонамеренных, умышленных или случайных действий. Нашей основной целью является не допустить действий отдельного индивидуума по внесению единой точки отказа. У многих ИT-профессионалов есть ужасные истории о происшествиях, причиной которых стал действующий из самых лучших побуждений администратор, имеющий возможно слишком много полномочий от единой точки входа. Таким образом, в некоторых случаях нам необходимо разрабатывать среду для защиты нас от самих себя! Если посмотреть на это с другой стороны, то накладные расходы по уменьшению воздействия административных ошибок являются нашими собственными проблемами.

Повышение защищенности от сетевого сниффинга

Пакеты данных в сети поддаются перехвату и чтению, общеизвестным как сниффинг (пассивное прослушивание сети). Обычно сетевая интерфейсная карта хоста игнорирует все пакеты, за исключением имеющих адрес хоста в части пакета с указанием адреса назначения. Любая машина в заданной Ethernet-сети имеет возможность перехватить трафик для каждой из машин в этой сети, потому что сущностью Ethernet является архитектура общей шины. Пакетный сниффер использует преимущество этой характеристики для мониторинга всего трафика фреймов Ethernet-структуры в своем сегменте сети, а не только предназначенных для приема ему фреймов. В настоящее время широкодоступны многочисленные аппаратные средства и программные пакеты для захвата и анализа фреймов (некоторые из них имеют незначительную или практически нулевую стоимость, особенно для перехвата пакетов TCP/IP). По существу, если некто имеет физический доступ к точке вашей сети, то потенциально он может видеть перемещение в сети данных, предназначенных для других машин.

Подверженность этому явлению можно значительно снизить путем использования двух принципов:

- Уменьшение видимости пакетов путем ограничения физических путей прохождения TCP/IP-трафика. К примеру, Ethernet-коммутатор не производит широковещательной рассылки всех пакетов на все порты, как это делает простой концентратор. Установка адресов хостов и фильтров портов на маршрутизаторах может ограничить возможность прослушивания сети за пределами локального сегмента ЛВС. Пакеты TCP/IP должны быть ограничены минимальным количеством сетевых сегментов, требуемых для доставки из точки А в точку Б. Еще одной технологией, становящейся широкодоступной в сетевых коммутаторах для обеспечения гранулированной сегментации сети с использованием меньшего количества оборудования, является применение возможностей виртуальной ЛВС (VLAN).

- Шифрование пакетов в сетях, в которых допускается наличие неразрешенных устройств или сниффинговой активности. Вместе или по отдельности могут использоваться шифрование на уровне приложений или шифрование на уровне сессии. Как правило, шифрование на уровне сессии, такое, как SSL, должно использоваться для защиты чувствительных данных в тех случаях, когда приложение не гарантирует, что на момент покидания сервера приложений данные зашифрованы (сервер отображает данные в незашифрованном виде, даже несмотря на то что физически он хранит данные в шифрованном виде). Шифрование на уровне сессии является также подходящим для защиты ID и паролей пользователей, передаваемых во время диалога аутентификации.

С распространением беспроводных Ethernet-сетей стандарта 802.11 сетевой сниффинг больше не требует наличия физического сетевого порта. В настоящее время устройства, которые можно повесить на цепочку с ключами, способны определять "хотспоты", доступно множество чувствительных антенн и специального программного обеспечения. Визит на сайт netstumbler.com познакомит со ссылками, описывающими притязания на "Wi-Fi-серфинг из проезжающего мимо автомобиля", новыми инструментами сканирования, здесь представлено и множество другой информации, заставляющей отвечающего за безопасность человека дважды подумать о реализации беспроводной сети. В то время как сильно ожидавшийся стандарт беспроводной безопасности IEEE 802.11i в результате опубликован в 2004 г., в настоящее время безопасность в беспроводных ЛВС в большинстве случаев отсутствует. Как было показано, шифрование WEP (Wired Equivalent Privacy) довольно легко взламываемо, а его преемник, шифрование WPA (Wi-Fi Protected Access), является неадекватным в ряде случаев выполнения (обычно из-за плохо сконфигурированных систем). Что еще более удивительно, так это то, что даже беспроводные изделия, которые используют WEP, с его слабым и устаревшим шифрованием, иногда запрещаются (или никогда не разрешаются) администраторами, которым надоели их пользователи с вопросами о совместимости карт беспроводного доступа. Как и со множеством других проблем в сети, при обеспечении безопасности часто идут на компромисс для создания удобства в использовании.

Идентификация абонентов и разрешение доступа

Способность идентифицировать людей из вашей собственной организации является обычно простой задачей. Идентификация абонентов (людей) требует сохранения атрибутов данных, которые могут уникально идентифицировать и различить каждого из абонентов. Наличие множества внутренних каталогов может усложнить задачу реализации простой универсальной внутренней системы удостоверения личности. Мы рассмотрим вопросы, касающиеся множества каталогов и удостоверения личностей пользователей более тщательно в "Стратегии каталогов" . Но невзирая на то, как хранятся данные о ваших служащих или в скольких различных местах они сохранены, в процессе найма работников вы, несомненно, располагаете процедурами для подтверждения личности каждого человека и для уникальной идентификации каждого человека. К примеру, если вы имеете двух различных служащих с именем Джон А. Смит, у вас есть другие атрибуты для их различия, такие, как ID-номер служащего, адрес электронной почты, номер телефона и т. д. В противном случае один Джон А. Смит может получить две зарплаты, а другой не получит ни одной, что является недопустимой (и будем надеяться нереальной) ситуацией. Мы допускаем, что ваша организация имеет надежный метод уникальной идентификации ваших пользователей, даже если существуют несопоставимые системы со своими собственными специализированными каталогами и характерными атрибутами.

Если иногда ваша ИT-инфраструктура употребляется пользователями за пределами вашей организации, то ситуация меняется. Интернет позволяет вашей организации вести дела с людьми, которых вы не знаете. В этом случае организации необходимо найти ответы на следующие трудные вопросы:

- Каким образом можно подтверждать личность людей?

- Если вы собираете и храните эту информацию о людях, как сохранить ее приватность?

- Если вы собираете информацию о людях, как эта информация используется?

Механизмы целостности и конфиденциальности информации, или и того и другого вместе, должны применяться для защиты передаваемых посредством Интернета важных данных, включая информацию, которая идентифицирует людей, информацию об их кредитных картах, информацию о заказах и договорах и т. д. Поэтому мы рекомендуем трактовать всю информацию о личностях и удостоверении личностей пользователей как конфиденциальную информацию. Эта информация включает в себя как ваших внутренних пользователей, так и внешних. Законы о защите персональной информации различны в разных странах и зачастую диктуют особые требования для обеспечения хранения и защиты информации о служащих, подрядчиках, бизнес-партнерах, заказчиках и поставщиках. Вы обязаны обеспечить соответствие всем применяемым законам о защите персональной информации (правовые консультации выходят за рамки этого курса).

Когда абонент идентифицирован, второй частью уравнения является определение того, к каким системам и данным разрешен доступ этого пользователя и какие функции могут быть им выполнены. Управление доступом обусловлено тремя основными принципами обеспечения безопасности:

- Отслеживаемость. Возможность отслеживания в системе всей активности человека, инициировавшего действие. Это имеет профилактическое значение, гарантирующее, что пользователи знают о невозможности анонимной активности (значительно уменьшает соблазн просмотреть или злоупотребить системой), и позволяющее восстановить все действия вплоть до инцидента с безопасностью.

- Минимальные привилегии. Имеют целью обеспечить пользователя только тем набором привилегий, которые необходимы для выполнения каждым из пользователей санкционированных обязанностей. Это помогает сократить нередко встречающуюся цепочку: любопытство, просмотр, обнаружение, притягательность, соблазн и в конце концов неправомерное действие. Основной подход уменьшения привилегий – "необходимо знать".

- Разделение обязанностей. Целью является обеспечение того, чтобы исполнял, одобрял и рассчитывал какое-либо критическое для безопасности действие не единственный человек. Основной целью является не позволить единственному индивидууму выполнить действия по внесению единой точки отказа.