Методологии построения систем безопасности

2.1.3 Человеческий фактор

Чтобы завершить наш обзор самых-самых основ, давайте рассмотрим наиболее частую причину всех проблем безопасности – людей.

Во все времена именно люди, а вовсе даже не технологии, были основной причиной проблем безопасности. Как правило, система безопасности бывает скомпрометирована тогда, когда служащие допускают ошибки или выполняют действия, выходящие за рамки их полномочий. Фактическая угроза ото всех вирусов и хакеров вместе взятых намного меньше, чем большинство людей представляет себе.

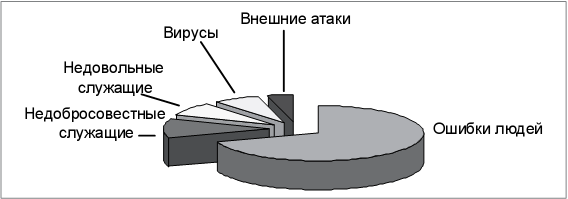

Рис. 2.2 особо выделяет, до какой степени служащие организации влияют на безопасность в целом. Более 80% инцидентов в системе безопасности обусловлены своими (служащими организации), в отличие от менее чем 20% от вирусов и внешних атак. Интересно заметить, что из этих 80% проблем, возникших изнутри, 55% обусловлены служащими, которые вовсе не стремились сознательно причинить вред.

Наличие политик и процедур поможет вам справиться с подобным риском. Однако они непосредственно не уберегут ото всех ошибок человеческого фактора. Управление вашей безопасностью и наблюдение за ней позволит вам выполнять проверки, тем самым выявляя некоторые ошибки и корректируя их. Только вот ко времени их выявления некоторые ошибки уже могли привести к брешам в безопасности.

Важным аспектом человеческого фактора, которому зачастую не уделяют должного внимания, является то, как системные администраторы реализуют инфраструктуру безопасности и управляют ей и следуют процедурам безопасности.

Многие системы были скомпрометированы из-за системных администраторов, которые своевременно или должным образом не пропатчили серверы организации, сделав их уязвимыми даже для известных видов атак.

Еще один важный вопрос – это управление учетными записями пользователей и их правами доступа. Даже сегодня сообщение о новом служащем или о переводе из одного подразделения в другое все еще реализуется при помощи почты и бумаги. Такой подход, когда вмешивается большое количество людей, слишком подвержен ошибкам, которые легко могут привести к назначению прав доступа, которые слишком высоки либо вообще неверны, или даже к сохранению в активном состоянии учетной записи кого-то, кто давно уже покинул организацию.

Для уменьшения влияния такого риска, как человеческий фактор, наподобие того, что мы только что описали, есть решения. Эти методы снижения риска имеются в большинстве существующих методологий, включая и нашу методологию в примере, и мы все их еще обсудим дальше в этой лекции.

2.1.4 Выбор методологии

Теперь очевидно, что использование методологии безопасности является наилучшим способом обеспечить всей организации надлежащую безопасность и должным образом реализовать ее.

Благодаря непрерывному развитию и улучшению практик в сфере безопасности был создан, улучшен и сделан доступным как от производителей, так и из стандартов и от международных организаций целый ряд признанных методологий. Каждая из которых предлагает свой собственный специфический подход к реализации корпоративной безопасности.

В зависимости от конкретных нужд организации, реализующей защитные меры, один подход может показаться более хорошим, нежели другой. Право выбора того, какой из них лучше удовлетворяет частным потребностям организации, чьи системы требуется обезопасить, предоставлено читателю. Цель настоящего и последующих разделов – предоставить обзор некоторых из этих методологий и описание того, что они предлагают. Держа это в голове, давайте для начала рассмотрим методологию ISO17799.

2.2 ISO1779

ISO17799 разработана Международной организацией по стандартизации (ISO), которая является сетью национальных институтов по стандартам в 146 странах мира, по принципу: один член на одну страну, с Центральным секретариатом в Женеве, Швейцария, который координирует всю систему.

ISO – неправительственная организация: ее члены не делегированы национальными правительствами, как в случае системы Объединенных Наций. Тем не менее ISO занимает особое положение между частным и государственным секторами. Это, с одной стороны, обусловлено тем, что многие из входящих в нее институтов являются частью правительственных структур своих стран или подмандатными правительству. С другой стороны, корни других членов произрастают из частного сектора, основанные на национальных партнерских программах индустриальных ассоциаций.

Поэтому ISO способна действовать как связующая организация для достижения согласия по вопросам, в которых сталкиваются потребности бизнеса и широкие нужды общества, такие, как нужды различных объединений по интересам, вроде сообщества пользователей и потребителей.

Web-сайт ISO находится по адресу:

Стандарт ISO номер 17799 (более точно определяемый как ISO/IES 17799:2000) официально называется Информационные технологии – сводка правил по управлению информационной безопасностью на практике (Information technology – Code of practice for information security management). Это одноязычный (т. е. только на английском языке) документ в 71 страницу, предоставляемый Международной организацией по стандартизации. Сам по себе этот документ можно скачать за некоторую плату по следующему адресу:

http://www.iso.org/iso/en/CatalogueDetailPage.CatalogueDetail?CSNUMBER=33441&ICS1=35&ICS2=40&ICS3=

Данная методология организована в виде двух независимых частей и является всеобъемлющей подборкой рекомендаций, составленной из самых лучших наработок в области информационной безопасности. Первая часть – это сама сводка правил [ISO17799]. Вторая часть – спецификация системы управления информационной безопасностью [BS7799-2].

ISO17799 является всемирно признанным общим стандартом информационной безопасности, цель которого давать рекомендации по вопросам управления информационной безопасностью тем, кто ответствен за внедрение, реализацию или поддержку безопасности в своей организации. Его предназначение – быть общей основой для разрабатывающихся стандартов безопасности в организациях и для эффективного управления безопасностью на практике, а также обеспечить конфиденциальность межорганизационных отношений.

2.2.1 Немного истории

У ISO17799 есть целая история. Впервые он был опубликован как практические правила DTI в Соединенном Королевстве (United Kingdom, UK), а затем в феврале 1995 г. переименован и опубликован как первая версия BS7799. Однако BS 7799 не был широко принят по целому ряду причин, главной из которых была его недостаточная гибкость, что сделало его трудноприспосабливаемым к конкретным частным условиям организаций, которые пытались применить его для защиты своих ИТ-инфраструктур.

В свете такого вялого приема в сообществе ИТ-безопасности была предпринята глобальная переработка стандарта BS7799, что привело к появлению версии 2, которая была опубликована в мае 1999 г. Однако тот факт, что в именах стандартов ISO и BS четыре последние цифры одинаковы, привел к большой путанице. Мы надеемся внести ясность в этот вопрос последующим объяснением.

BS 7799 – это состоящий из двух частей стандарт управления безопасностью, который был разработан Институтом британских стандартов (British Standards Institution, BSI) и широко использовался в Соединенном Королевстве при спонсорской поддержке правительства Великобритании. Две части BS 7799 следующие:

- 7799-1 (Часть 1): Сводка правил по управлению информационной безопасностью на практике – это национальный стандарт Великобритании для практического применения правил управления информационной безопасностью. BS 7799-1 не является спецификацией для программы управления информационной безопасностью в организациях, которая известна как "Система управления информационной безопасностью" (Information Security Management System, ISMS). Поэтому BS 7799-1 не может быть использована для сертификационных целей. Заметьте, что текущая версия ISO/IEC 17799 (до ее планируемой ближайшей ревизии) полностью основана на BS7799-1.

- 7799-2 (Часть 2): Спецификация для систем управления информационной безопасностью, поддерживаемый список ключевых элементов безопасности. Великобритания рассматривает BS 7799-2 как спецификацию для ISMS, которая может быть использована как основа для аккредитованной сертификации. Этот документ не имеет прямого отношения к ISO/IEC 17799.

Для того чтобы расширить методологию BS 7799 и сделать ее доступной большей международной аудитории, в 1999 г. были выпущены схемы формальной сертификации и аккредитования, а также оперативно проявила инициативу ISO, что привело к появлению в декабре 2000 г. первого стандарта ISO и к опубликованию в 2002 г. части 2. Инструментарий ISO 17799 был также опубликован в 2002 г.

В настоящий момент ISO 17799 утвердил себя как главный стандарт информационной безопасности. Многие организации приступили к процессу получения полной сертификации по ISO-методологии, в то время как ряд других уже полностью сертифицированы.

2.2.2 Что в ISO 1779 есть

ISO 17799 – это подробный стандарт в сфере безопасности, который задает набор правил для управления информационной безопасностью на практике. Но необходимо понимать, что, как общее руководство по управлению корпоративной информационной безопасностью, ISO 17799 не предназначен для получения четких подробных инструкций "как сделать". Точнее, предметом его рассмотрения являются политики и обобщенные проверенные практики. В частности, этот документ особо подчеркивает, что является "отправным пунктом для разработки руководства, специфичного для конкретно данной организации". В нем утверждается, что не все содержащиеся в нем руководства и рекомендации могут подойти и что помимо перечисленных могут понадобиться дополнительные элементы. После того как были даны эти предупреждения, далее следует основная часть документа, состоящая из 10 главных разделов, в каждом из которых вкратце затрагиваются различные темы или области. Эти разделы и их цели следующие:

-

Планирование бесперебойной работы бизнеса

Для противодействия перебоям в работе бизнеса и критических бизнес-процессов, обусловленных влиянием крупных неполадок и стихийных бедствий.

- Контроль доступа в систему

Для контроля за доступом к информации; для предотвращения неавторизированного доступа к информационным системам; для обеспечения защиты сетевых служб; для предотвращения неавторизированного доступа к компьютеру; для обнаружения неавторизированной активности; для обеспечения безопасности информации при работе с мобильными системами и оборудованием для коммуникаций по телефонным сетям.

- Разработка и поддержка систем

Для гарантии того, что средства безопасности встроены в операционную систему; для предотвращения потери, изменения или неправильного применения пользовательских данных в прикладных системах: для защиты конфиденциальности, подлинности и целостности информации; для гарантирования того, что ИТ-проекты и мероприятия поддержки проводятся с соблюдением должного уровня безопасности; для поддержания безопасности в данных и программном обеспечении прикладных систем.

- Физическая и внешняя безопасность

Для предотвращения неавторизированного доступа, порчи и вмешательства в собственность и информацию бизнеса; для предотвращения потери, порчи или компрометации активов и вмешательства в деятельность бизнеса; для предотвращения компрометации или воровства как самой информации, так и средств ее обработки.

- Совместимость

Для избежания нарушений каких бы то ни было уголовных или гражданских законов, предписаний, указаний или контрактных обязательств и любых других требований безопасности; для обеспечения совместимости систем с корпоративными политиками безопасности и стандартами; для максимизации эффективности и минимизации вмешательства в процесс системного надзора или из него.

- Безопасность персонала

Для снижения риска человеческих ошибок, воровства, мошенничества или использования не по назначению оборудования; для гарантии того, что пользователи осведомлены об угрозах и отношении к информационной безопасности, что они должным образом оснащены для поддержания корпоративной политики безопасности во время их нормальной работы; для минимизации урона от инцидентов и неисправностей в плане безопасности и для извлечения надлежащих уроков из таких инцидентов.

- Организация безопасности

Для управления информационной безопасностью внутри компании; для поддержания на должном уровне безопасности средств обработки информации в организации и информационных активов, доступных для сторонних лиц; для поддержания безопасности информации в тех случаях, когда ответственность за обработку информации переложена на другие организации.

- Управление компьютером и сетью

Для обеспечения корректной и безопасной работы средств обработки информации; для минимизации риска системных неполадок; для защиты целостности информации и программного обеспечения; для поддержания целостности и пригодности коммуникаций и обрабатываемой информации; для обеспечения защиты информации в сети и поддерживающей инфраструктуры; для предотвращения порчи активов и вмешательства в работу бизнеса; для предотвращения порчи, изменения или использования не по назначению информации при взаимодействии между организациями.

- Классификация активов и контроль

Для поддержания соответствующей защиты корпоративных активов и гарантии, что информационные активы получат надлежащий уровень защиты.

- Политика безопасности

Для указания общего направления менеджмента и обеспечения поддержки для информационной безопасности.

И наконец, в каждом разделе даны подробные формулировки, которые обобщают стандарт.

2.2.3 Чего в ISO 1779 нет

ISO 17799 дает общее руководство по широкому спектру тем, перечисленных выше, но, как правило, не углубляется в них, следуя подходу "широкой кисти". ISO 17799, таким образом, не дает полного или строго специфичного материала на любую из тем по вопросам безопасности, так же как и не дает достаточной информации для создания углубленного обзора информационной безопасности организации или для поддержки сертификационной программы. Тем не менее ISO 17799 может быть полезен для высокоуровневого беглого обзора тем по информационной безопасности, что может помочь старшему руководству организации понять основные постулаты, содержащиеся в каждой из предметных областей данных тем.

2.3 Общие критерии (Международный стандарт 154 08)

Стандарт Общие критерии для оценки безопасности информационных технологий (CC, Common Criteria for Information Technology Security Evaluation) определяет общие концепции и принципы оценки ИТ-безопасности, а также представляет основную модель для оценок. Он предлагает конструкции для выражения целей ИТ-безопасности, для выбора и определения требований к ИТ-безопасности и для написания высокоуровневых спецификаций для продуктов и систем.

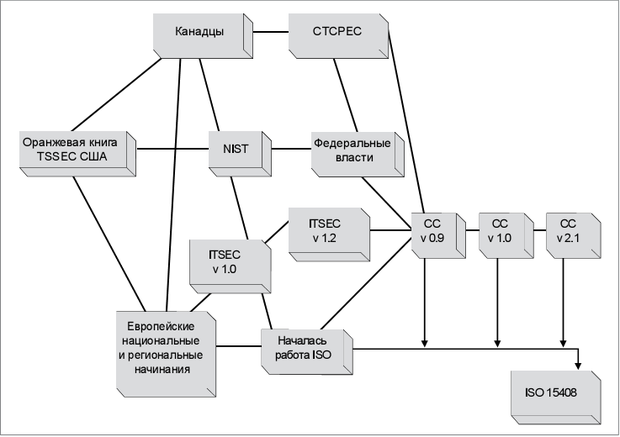

CC представляет собой результат серии усилий по разработке критериев для оценки ИТ-безопасности, которые очень полезны в международном сообществе. В начале 1980-х гг. в Соединенных Штатах были разработаны Критерии оценки доверия к компьютерной системе (TCSEC, Trusted Computer System Evaluation Criteria). В начале 1990-х гг. Европа разработала Критерии оценки безопасности информационной технологии (ITSEC, Information Technology Security Evaluation Criteria), которые построены на базе концепций TCSEC. В 1990 г. ISO попыталась разработать набор международных стандартных критериев оценки для общего использования. Проект CC был начат в 1993 г., чтобы сложить все эти (и другие) разработки вместе в один единый международный стандарт для оценки ИТ-безопасности. Новые критерии должны были удовлетворять необходимости всеобщего понимания стандартизированных результатов оценки безопасности на глобальном ИТ-рынке. Рис. 2.3 показывает путь, приведший к Общим критериям.

Выгода от использования Общих критериев в том, что они задают меру конфиденциальности в безопасности продуктов, систем и служб. Общие критерии можно использовать для построения посредством предоставления средств количественной оценки или измерения такой конфиденциальности, безопасность которой будет оцениваться общепринятым в мире стандартным образом. Использование стандартов может помочь организации в понимании требований и спецификаций ее ИТ-безопасности.

Относительно своего содержания Общие критерии представлены как набор различных, но связанных частей, а именно:

- Часть 1. Введение и основная модель. Введение в Общие критерии. Она определяет основные концепции и принципы оценки ИТ-безопасности и представляет основную модель для оценивания. Часть 1 также задает конструкции для выражения целей ИТ-безопасности, для выбора и определения требований к ИТ-безопасности и для написания высокоуровневых спецификаций для продуктов и систем. Кроме того, описывается польза каждой части CC относительно ее целевой аудитории.

- Часть 2. Функциональные требования к безопасности. Устанавливает набор функциональных компонентов как стандартный способ выражения функциональных требований к безопасности для целей оценки (TOEs, Targets of Evaluation). Часть 2 каталогизирует этот набор функциональных компонентов, семейств и классов.

- Часть 3. Требования гарантирования безопасности. Устанавливает набор компонентов по обеспечению гарантий как стандартный способ выражения требований к обеспечению гарантий для TOEs. Часть 3 каталогизирует этот набор гарантийных компонентов, семейств и классов. Также она определяет критерии оценки для профилей защиты (PPs, Protection Profiles) и целей безопасности (STs, Security Targets) и вводит уровни оценки гарантий, которые устанавливают предопределенный масштаб CC для показателя достаточности гарантий для TOEs, называемые уровнями оценки гарантий (EALs, Evaluation Assurance Levels).

В поддержку приведенных здесь трех частей CC были опубликованы некоторые другие виды документов, часть из которых являлась руководствами. Также планируются к печати другие документы, среди которых технические материалы и руководства.

Полная информация об Общих Критериях, включая копии документов самих Общих критериев (в виде PDF-файлов), находится по следующему адресу:

http://www.commoncriteria.org/

И хотя в Общих критериях содержится очень полезная информация, мы тем не менее рассмотрим и другие методологии и будем применять отдельные их элементы. Рекомендуем уделить время более глубокому ознакомлению с Общими критериями и оценить удобство их использования применительно к более специфическим требованиям безопасности и к нуждам, характерным для вашей организации.