Основы ИТ-безопасности

1.1.3 Графики CERT

Координационный центр CERT (CERT/CC) был сформирован Агентством перспективных исследований Министерства обороны США (DARPA, Defense Advanced Research Program Agency) в ноябре 1988 г. в ответ на нужды, установленные во время инцидентов с безопасностью Интернета. Его цель – работа с интернет-сообществом по обнаружению и разрешению инцидентов компьютерной безопасности, а также по принятию таких мер, которые воспрепятствуют появлению подобных инцидентов в будущем. В частности, его миссия состоит в том, чтобы:

- предоставить всеобъемлющий обзор по методам атак, слабым местам в защите и по воздействию атак на информационные системы и сети; дать информацию о тенденциях и характеристиках инцидентов и уязвимых мест;

- построить инфраструктуру профессионалов безопасности с постоянно возрастающим уровнем компетенции, которые быстро реагируют на атаки на соединенные с Интернетом системы и способны защитить эти системы от любых компромиссов в плане безопасности;

- выработать методы по оценке, улучшению и поддержке безопасности и выживаемости сетевых систем;

- работать с продавцами для улучшения безопасности продуктов в конфигурации "от производителя".

CERT/CC – часть программы жизнеспособности сетевых систем (NSS, Networked Systems Survivability) Института разработки ПО (SEI, Software Engineering Institute), Университет Карнеги Меллон (Carnegie Mellon University). Первичная цель программы NSS – гарантировать, что для сопротивления атакам на сетевые системы и ограничения наносимого ими урона используются соответствующие технологии и практики управления системами, а также обеспечить устойчивость критических служб даже в случаях успешных атак.

На протяжении ряда лет CERT/CC собирала базу данных по обнаруженным "дырам" защиты и по произошедшим случаям нарушения безопасности. Полное собрание этих отчетов может быть найдено по следующему URL:

http://www.cert.org/annual_rpts/index.html

Вместе с эволюцией компьютеров, сетей и соответствующих технологий развивались и методы и инструменты взломщиков, становясь все более и более изощренными и многочисленными.

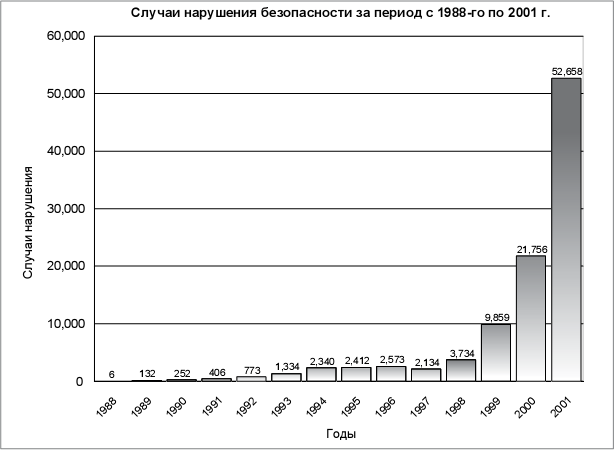

Данные за прошлый год помогают составить реальную картину. В период с января по декабрь 2002 г. CERT/CC получил 204,841 сообщения по электронной почте и более 880 звонков по "горячей линии", сообщающих о случаях нарушения компьютерной безопасности и запрашивающих информацию. Рис. 1.1 иллюстрирует количество зафиксированных случаев нарушения безопасности за период с 1988-го по 2001 г. и тенденцию, представленную этими данными.

Рис. 1.1. Случаи нарушения безопасности за период с 1988-го по 2001 г. (данные координационного центра CERT)

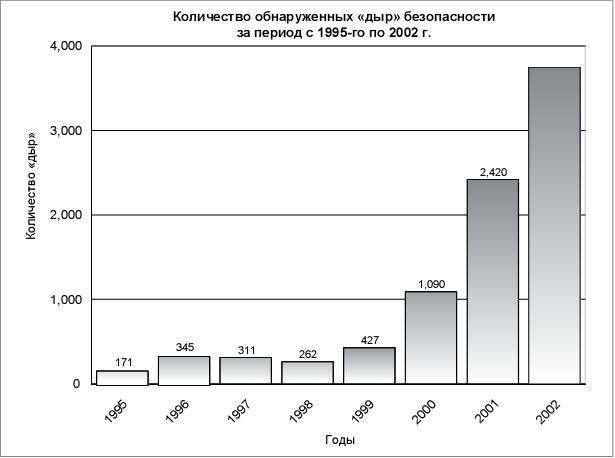

И как нарочно, программное обеспечение продолжает становиться все более сложным. Все труднее и труднее отлавливать все ошибки в нем, и эти ошибки порождают пробелы (или уязвимые места), которыми взломщики просто счастливы воспользоваться. Рис. 1.2 показывает количество обнаруженных "дыр" в системах безопасности за период с 1995-го по 2002 г.

Рис. 1.2. Количество обнаруженных "дыр" безопасности за период с 1995-го по 2002 г. (данные координационного центра CERT)

С января по декабрь 2002 г. CERT/CC получил 4,129 сообщений о найденных уязвимых местах и зафиксировал 82,094 случая нарушений компьютерной безопасности, произошедших за этот период.

Принимая все это во внимание, для организации жизненно необходимо обеспечить безопасность своего капитала знаний и принять очень жесткие меры против взломов, воровства или разглашения этого капитала. Действительно, невозможно переоценить важность безопасности в мире информационных технологий.

Цель этой лекции – предоставить некую базовую информацию об ИТ-безопасности. В нее включены следующие разделы:

- основная терминология ИТ-безопасности: определения компьютерной системы, компьютерной сети, ИТ-инфраструктуры, компьютерной безопасности и информационной классификации;

- службы компьютерной безопасности: общий обзор основных разделов, таких, как интеграция данных, конфиденциальность, идентификация и аутентификация, контроль доступа и невозможность отказа (non-repudiation);

- обзор криптографических технологий: криптография, алгоритмы симметричных ключей, алгоритмы асимметричных ключей, гибридное решение, цифровые подписи, сертификаты с публичным ключом и криптографические стандарты публичных ключей.

Даже несмотря на то что представленные здесь разделы достаточно общие по своей природе (т. е. они нехарактерны только для Notes и Domino), вам следует выделить время, чтобы внимательно прочитать и понять все, поскольку эта лекция лежит в основе всего курса.

1.2 Важная терминология

Чтобы достичь твердого понимания терминов и концепций, используемых в этом курсе, вам следует ознакомиться со следующими определениями.

1.2.1 Компьютерная система

Поскольку этот курс серии Redbooks – нечто большее, чем просто описание новых особенностей безопасности и возможностей новых релизов Notes и Domino (т. е. версии 6.0), важно понять, что компьютерная безопасность применима к компьютерной системе как к таковой.

По определению компьютерная система включает в себя все необходимое программное обеспечение (значит, операционную систему и те приложения, которые работают на ней) и все необходимое оборудование (т. е. все физические аспекты компьютера).

По отношению к компьютерной системе определение оборудования не ограничено только самим компьютером и тем, что требуется для обработки инструкций программного обеспечения и управления данными, обрабатываемыми программным обеспечением. Оборудование также включает в себя соединения и телекоммуникационные приборы, требуемые для установления соединений, будь то выделенная линия или беспроводная сеть.

В конечном счете, для краткости термин "компьютер" в этом курсе будет использоваться для обозначения компьютерной системы и всего того, что она в себя включает.

1.2.2 Компьютерная сеть

Раз дано, что компьютерная система имеет средства для коммуникаций, важно рассмотреть ту среду, посредством которой эти коммуникации происходят.

Компьютерная сеть может быть определена так:

- сеть обрабатывающих данные узлов, которые связаны между собой с целью обмена данными.

- коммуникационная сеть, в которой конечными инструментами являются компьютеры.

Понятие сеть может быть определено несколько более структурированно, так как по определению – это соединение двух или более сообщающихся сущностей. Традиционное определение требует наличия трех узлов [таких, как два компьютера и концентратор (хаб, hub) или коммутатор (switch)], но существует возможность использовать кроссированный кабель Ethernet и, следовательно, соединять две машины таким образом, что получается минимальное определение сети – два устройства.

Для целей данного курса предполагается, что сеть состоит из более чем двух компьютеров, обменивающихся данными по одному общему кабелю. Сюда можно отнести два или более компьютера, использующие любые (или все) из устройств соединений и телекоммуникаций, такие, как концентраторы, маршрутизаторы, шлюзы, коммутаторы и т. д.

1.2.3 ИТ-инфраструктура

Определение ИТ-инфраструктуры намного шире, нежели определения компьютерной системы или компьютерной сети.

В ИТ-инфраструктуру входят все компоненты, используемые для обработки и передачи информации в организации. Сюда же входят и устройства, выполняющие дополнительные сервисы, например:

- устройства резервного копирования (накопители на магнитных лентах, ленточные автоматы и хранилища);

- устройства безопасности (например, прокси или брандмауэры);

- устройства специального назначения (принтеры, сканеры и т. п.).

Кроме того, определение ИТ-инфраструктуры включает в себя также как все компьютерные сети самой организации, так и частные сети, соединяющие организацию с организациями-партнерами (поставщиками, например). Такой тип сети называется экстранетом (extranet). В каком именно месте ИТ-инфраструктуры организации будет подключен экстранет, зависит по большей части от того, насколько организация способна контролировать его.

И наконец, в определение ИТ-инфраструктуры входят также и пограничные сети между внутренней, обычно надежной, сетью и внешним, как правило ненадежным, Интернетом.

1.2.4 Компьютерная безопасность

Национальный институт стандартов и технологии, НИСТ (NIST, National Institute of Standards and Technology) написал книгу под названием "Введение в компьютерную безопасность: справочник НИСТ" ("An Introduction to Computer Security: The NIST Handbook", Special Publication 800-12). PDF версию этой книги можно бесплатно скачать по URL-адресу

http://csrc.nist.gov/publicatiuons/nistpubs/800-12/handbook.pdf

На странице 5 книги НИСТ дается следующее определение компьютерной безопасности.

Компьютерная безопасность: защитные меры, приложенные к информационной системе, для того чтобы добиться приемлемых целей, сохраняющих целостность, пригодностьи конфиденциальность информационных ресурсов системы (включая оборудование, ПО, программное обеспечение, встроенное в ПЗУ, информацию/данные и телекоммуникации).

Это определение несколько сложновато для восприятия, поэтому давайте сделаем маленький шажок назад. Давайте определим понятия безопасности и ИТ-безопасности в более простых терминах.

Безопасность (общая)

Безопасность – это нечто такое, что дает или гарантирует сохранность, например:

- меры, предпринимаемые правительством для предотвращения шпионажа, саботажа или нападения;

- меры, предпринимаемые бизнесменом или хозяином дома, чтобы обезопасить себя от ограбления или от нападения криминальных элементов.

Безопасность, таким образом, – это независимость от риска и опасности.

Безопасность (информационных технологий)

ИТ-безопасность – это также нечто такое, что дает или гарантирует сохранность, например:

- меры, предпринимаемые ИТ-подразделением для предотвращения шпионажа, саботажа или нападения на их ИТ-архитектуру;

- меры, предпринимаемые ИТ-подразделением для предотвращения искажения, повреждения или разрушения их ИТ-архитектуры.

ИТ-безопасность – это также набор мер, предпринимаемых ИТ-подразделением для предотвращения атак типа "отказ обслуживания" или любых других типов атак, препятствующих доступу к их ИТ-архитектуре.

ИТ-безопасность, таким образом, – это независимость от подобных рисков и опасностей; чувство уверенности ИТ-подразделения (и компании) – в знании того, что их система безопасна.