|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Введение в сетевую безопасность

Но самые эффективные атаки используют дефекты программного обеспечения атакуемой ЭВМ. Можно ли угадать, какая еще ошибка данного программного обеспечения может быть использована атакером?

Хакеры сначала испытывают различные средства локально (вне Интернет) и только добившись успеха (найдя реальную уязвимость конкретной ОС или приложения) переносят свою "работу" в Интернет.

Поэтому для обеспечения безопасности центр тяжести разработок следует перенести на сертификацию и создание средств контроля безопасности ОС и приложений.

Все эти обстоятельства делают крайне важными подходы, использующие выявление аномалий в потоке пакетов, в поведении сети или ЭВМ.

Мало зарегистрировать атаку, надо определить и корректно интерпретировать IP-адрес, откуда эта атака исходит. Чаще всего, имея IP-адрес, достаточно легко отследить путь атаки, например, посредством TraceRoute. Полезным может оказаться утилита NSLookup, а также служба Whois, которая позволяет определить сервис-провайдера атакера и его географическое положение. Анализ потока атак показывает, что менее 40% атак осуществляется с адресов, официально зарегистрированных и имеющих имя.

Планируя действия против атакера, следует также учитывать, что в половине случаев (если не больше) атака предпринимается с ЭВМ-жертвы, взломанной ранее.

Но существует класс атак с фальсификацией адреса отправителя, когда такую задачу решить затруднительно. Эта техника используется большинством атак отказа обслуживания (DoS), а также некоторыми другими (смотри RFC-2827 или http://book.itep.ru/6/rfc2827.htm). Два примера такого типа атак описаны на рис. 11.3 и рис. 11.4. Атака через прокси (например, при наличии загруженной в ЭВМ SOCKS программы WinGate ) представлена на рис. 11.3.

Здесь атакер ( hacker на рисунке) использует прокси-сервер, через который связаны с Интернет ЭВМ на левой части рисунка, для атаки машины ( victim ). При этом для атакуемой машины будет казаться, что ее атакует ЭВМ SOCKS. Особенностью этого класса атаки является то, что атакер может находиться где угодно в Интернет. Но в случае жалобы со стороны ЭВМ-жертвы его положение может быть локализовано.

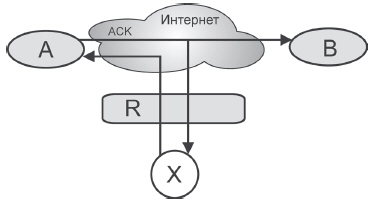

На рис. 11.4 показана схема атаки с зеркалированием пакетов в маршрутизаторе R. Маршрутизатор R сконфигурирован так, чтобы копии пакетов, следующих из ЭВМ А в ЭВМ В, попадали в машину Х (ЭВМ атакера). В данной схеме атакер должен договориться с администратором R (если это не он сам), так как нужна специфическая конфигурация маршрутизатора. Но он может выйти из положения, сформировав на своей ЭВМ ложный маршрутизатор, поддерживающий протокол внешней маршрутизации BGP. Если в данной части Интернет аутентификация BGP-агентов соседями не производится, он легко достигнет своей цели.

Такая схема позволяет Х атаковать А, создавая впечатление, что ее атакует ЭВМ В. Для ЭВМ В будет наблюдаться эффект шторма неспровоцированных откликов со стороны ЭВМ А (если для атаки использован протокол ТСР).

Для распознавания сигнатуры атаки в ЭВМ В нужно регистрировать входящие пакеты с адресом А и флагом ACK, проверяя в то же время факт, что ЭВМ В не посылала А никаких пакетов.

Данная схема атак (с фальсификацией адреса отправителя) пригодна также и для относительно безопасной рассылки SPAM.

Для противодействия этому типу атак требуется тесное сотрудничество сетевых администраторов, в том числе и тех, кто не подвергается атаке. Возможна и модификация алгоритмов маршрутизаторов, которая облегчит решение проблемы (смотри ниже предложение по новой версии внешнего протокола маршрутизации). Сетевые администраторы должны следовать рекомендации, которая запрещает пропускать через свой внешний шлюз пакеты из локальной сети в Интернет, имеющие адрес отправителя, отличный от набора IP-адресов локальной сети. Но способа заставить выполнять такие требования в настоящее время не существует. Можно написать письма всем администраторам вдоль маршрута атаки с просьбой проанализировать трафик на предмет наличия пакетов с определенным адресом отправителя, но нельзя быть уверенным, что такая просьба будет выполнена, особенно если администратор так или иначе сотрудничает с атакером.

При создании протоколов Интернет в начале 80-х годов авторы мало думали о безопасности. Предполагалось, что пользоваться сетью будут исключительно ответственные и добропорядочные люди. Но людям, к сожалению, свойственно преувеличивать положительные качества человечества. Реальность оказалась не столь позитивна. Сказались и любовь получать что-то бесплатно, и врожденный разрушительный потенциал. Некоторые приемы хакеров описаны в разделе, посвященном протоколу TCP. Рассмотрим, что может произойти, если будет получен TCP-сегмент с битами SYN и FIN, равными 1. При получении такого сегмента протокол TCP осуществляет переход в состояние close_wait. Если до этого не было установлено соединений, переход в это состояние не должен производиться, но большинство реализаций выполняют его. Такой переход крайне не желателен, так как в этом состоянии не работает таймер и система останется в нем вечно.

Другой вид атак протокола TCP называется "syn flooding". Здесь используется трехшаговый диалог при установлении соединения ( SYN -> syn+ack -> ack ; см. описание протокола TCP). Когда ЭВМ-1 получает запрос syn от ЭВМ-2, она должна подождать в частично открытом состоянии, по крайней мере, 75 секунд, если не придет отклик. Это позволяет успешно устанавливать связь даже в условиях очень больших сетевых задержек. Проблема заключается в том, что многие реализации способны отслеживать ограниченное число соединений (по умолчания 5). ЭВМ-злоумышленник может воспользоваться ограниченностью очереди и послать атакуемой ЭВМ большое число SYN-запросов, не отвечая на присылаемые SYN+ACK. В результате очередь будет быстро переполнена и прием запросов на соединение прекратится до тех пор, пока очередь не будет обслужена или очищена по тайм-ауту. Данный метод пригоден для отключения ЭВМ от сети, во всяком случае, на 75 сек. Этот вид атаки часто является частью процедуры проникновения, когда нужно заблокировать ЭВМ от получения нежелательных откликов.