|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Виды сетевых атак и основные уязвимости

Краткий обзор различных видов сетевых атак

Ниже рассмотрены некоторые наиболее опасные виды сетевых атак. Этот обзор не следует считать исчерпывающим, так как полный перечень занял бы целый том. Некоторые классы атак, например, использующие переполнение буферов, являются составной частью многих видов вредоносных атак. Атаки переполнения имеют, в свою очередь, много разновидностей. Одна из наиболее опасных предполагает ввод в диалоговое окно, помимо текста, присоединенного к нему исполняемого кода. Такой ввод может привести к записи этого кода поверх исполняемой программы, что рано или поздно вызовет его исполнение. Последствия нетрудно себе представить.

"Пассивные" атаки с помощью, например, sniffer, особенно опасны, так как, во-первых, практически не детектируемы, во-вторых, предпринимаются из локальной сети (внешний Firewall бессилен).

Вирусы — вредоносные программы, способные к самокопированию и к саморассылке. Еще в декабре 1994 года я получил предупреждение о распространении сетевых вирусов (good times и xxx-1) по Интернет:

"there are two virus infected messages circulated in the internet. one is called "good times" and the other "xxx-1". do not read !! do not download !!! delete right away !!!!" (Не читайте!! Не загружайте!!! Немедленно уничтожайте!!!!)

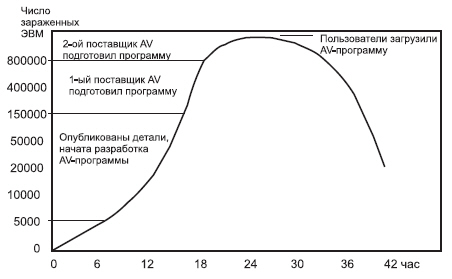

С момента создания до момента обнаружения вируса проходят часы, дни, недели, а иногда и месяцы. Это зависит от того, насколько быстро проявляются последствия заражения. Чем это время больше, тем большее число ЭВМ оказывается заражено. После выявления факта заражения и распространения новой разновидности вируса требуется от пары часов (например, для Email_Worm.Win32.Bagle.bj) до трех недель (W32.Netsky.N@mm) на выявление сигнатуры, создания противоядия и включения его сигнатуры в базу данных противовирусной программы. Временная диаграмма жизненного цикла вируса представлена на рис. 12.1 ("Network Security", v.2005, Issue 6, June 2005, p 16-18). Только за 2004 год зарегистрировано 10000 новых сигнатур вирусов. Червь Blaster заразил 90% машин за 10 минут. За это время антивирусная группа должна обнаружить объект, квалифицировать и разработать средство противодействия. Понятно, что это нереально. Так что антивирусная программа является не столько средством противодействия, сколько успокоительным. Эти же соображения справедливы и для всех других видов атак. Когда сигнатура атаки становится известной, сама атака обычно не опасна, так как уже выработаны средства противодействия и уязвимость перекрыта. Именно по этой причине такое внимание уделяется системе управления программными обновлениями (пэтчами).

Некоторые вирусы и черви имеют встроенные SMTP-программы, предназначенные для их рассылки, и люки для беспрепятственного проникновения в зараженную машину. Новейшие версии снабжены средствами подавления активности других вирусов или червей. Таким образом могут создаваться целые сети зараженных машин ( BotNet ), готовых по команде начать, например, DDoS -атаку. Для управления такими машинами-зомби может использоваться протокол IRC (Internet Relay Chart). Эта система рассылки сообщений поддерживается большим числом серверов и поэтому такой канал обычно трудно отследить и запротоколировать. Этому способствует также то, что большинство систем более тщательно контролируют входной трафик, а не выходной. Следует иметь в виду, что зараженная машина может служить, помимо DoS-атак, для сканирования других ЭВМ и рассылки SPAM, для хранения нелегальных программных продуктов, для управления самой машиной и кражи документов, хранящихся там, для выявления паролей и ключей, используемых хозяином. Ущерб от вируса Blaster оценивается в 475000$.

К сожалению, пока не придумано надежных средств обнаружения новых вирусов (сигнатура которых не известна).

В 2005 году выявлена еще одна угроза – распространение вирусов и сетевых червей с помощью программ-роботов поисковых систем (bots), базирующихся на IRC.

Программы bots не всегда опасны, некоторые их разновидности применяются для сбора данных, в частности, о предпочтениях клиентов, а в поисковой системе Google они работают для сбора и индексации документов. Но в руках хакера эти программы превращаются в опасное оружие. Наиболее известная атака была предпринята в 2005 году, хотя подготовка и "первые опыты" начались в сентябре 2004 года. Программа искала машины со специфическими уязвимостями, в частности, LSASS (Local Security Authority Subsystem Service, Windows). Подсистема LSASS, призванная способствовать обеспечению безопасности, оказалась сама уязвимой для атак типа переполнения буфера. Хотя уязвимость уже ликвидирована, число машин с необновленной версией остается значительным. После вторжения хакер обычно использует IRC для выполнения нужных ему операций (открытие определенного порта, рассылка SPAM, запуск сканирования других потенциальных жертв). Новой особенностью таких программ является их встраивание в операционную системы таким образом ( rootkit ), что они не могут быть обнаружены, так как размещаются в зоне ядра ОС. Если антивирусная программы попытается получить доступ к определенной области памяти с целью выявления вредоносного кода, rootkit перехватывает такой запрос и отправляет тестирующей программе уведомление, что все в порядке. Что еще хуже, bot-программы могут модифицировать содержимое EPROM. Если хакеру удается проникнуть через Firewall, то под ударом оказываются практически все машины локальной сети. Некоторые разновидности этих программ используют порт 445, который Microsoft зарезервировала для совместного использования файлов, принтеров и других ресурсов. Число модификаций этих вредоносных программ быстро растет.

В настоящее время в мире постоянно активно от 3 до 3,5 миллиона таких программ. Каждый день с помощью этой атаки поражается до 250000 IP-адресов. Простота компрометации машин достигла такого уровня, что один из хакеров продавал взломанные машины по цене 4 цента. Всего же ему удалось заработать 58357 долларов меньше чем за 12 месяцев. Это при том, что более 11000 хакеров находятся постоянно под непрерывным наблюдением спецслужб США.

В основном жертвами становятся домашние машины, но среди жертв оказались такие компании, как Сaterpiller, CNN, eBay, DuPont и Microsoft. Без преувеличения можно утверждать, что это самая серьезная угроза сетевой безопасности.

Следует постоянно помнить, что дополнительные WEB-сервисы (FTP, DNS, доступ к DB и т.д.) создают новые угрозы безопасности. Уязвимости обнаруживаются время от времени в широко используемых программах, например, Internet Explorer, Outlook и Outlook Express. Эти атаки для проникновения в систему используют переполнение буферов.

WEB-страницы иногда имеют скрытые ссылки на конфиденциальные данные. Именно на это рассчитывают хакеры.

Практика показывает, что 80% усилий тратится на противодействие внешним атакам, а 70% атак, наносящих ущерб, производится из локальной сети.