|

Поделитесь пожалуйста ? Первой частью курса. В первой лекции упоминается, цитирую: "В первой части настоящего курса отмечалось, что соединение локальных сетей LAN..." |

Списки контроля доступа

Информационная безопасность телекоммуникационных сетей обеспечивается комплексом мер по их защите. Для защиты информации широко используются пароли, криптографирование передаваемой информации, устройства физической безопасности и другие аппаратные и программные средства. В настоящем разделе рассматриваются списки контроля доступа - сетевые фильтры, которые устанавливаются на интерфейсах маршрутизаторов. Списки доступа обеспечивают базовый уровень безопасности и определяют, к каким доменам сети открыт доступ, а к каким закрыт. Списки доступа широко применяются на практике.

5.1. Функционирование списков доступа

Сетевой администратор должен иметь возможность управления трафиком, обеспечивая доступ к требуемым ресурсам зарегистрированным легальным пользователям и запрещая несанкционированный доступ к сети. Эффективным средством фильтрации трафика являются списки контроля доступа (Access Control Lists - ACL) или просто списки доступа, которые являются сетевыми фильтрами. Списки доступа представляют собой последовательность команд, разрешающих (permit) или запрещающих (deny) продвижение пакетов через маршрутизатор, т.е. разрешающих или запрещающих доступ из других локальных сетей или из Интернета в защищаемую сеть, а также удаленный доступ по протоколам Telnet, SSH. При конфигурировании списков доступа маршрутизатор не только создает пути передачи пакетов, но и фильтрует проходящий через него трафик.

Списки доступа ACL могут быть созданы для всех сетевых протоколов, функционирующих на маршрутизаторе, например, IPv4, IPv6 или IPX, и устанавливаются на интерфейсах маршрутизаторов. Запрет или разрешение сетевого трафика через интерфейс маршрутизатора реализуется на основании анализа совпадения определенных условий (правил). Для этого списки доступа представляются в виде последовательных записей, в которых анализируются используемые адреса и протоколы.

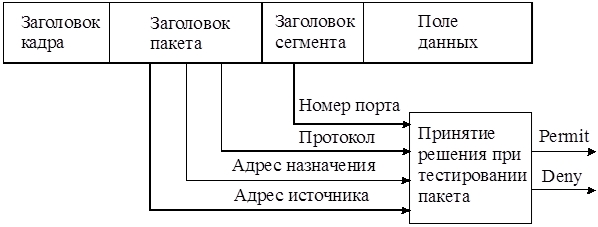

Списки доступа (сетевые фильтры)создаются как для входящих, так и для исходящих пакетов на основании анализируемых параметров (адреса источника, адреса назначения, используемого протокола и номера порта верхнего уровня), указанных в списке доступа ACL ( рис. 5.1).

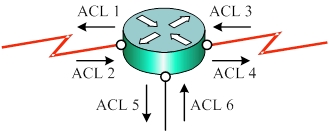

Отдельные списки доступа могут быть созданы на каждом интерфейсе маршрутизатора для каждого направления сетевого трафика (исходящего и входящего) и для каждого сетевого протокола, установленного на интерфейсе. Например, на трех интерфейсах маршрутизатора ( рис. 5.2), сконфигурированных для двух сетевых протоколов (IPv4, IPv6), может быть создано 12 отдельных списков доступа: шесть для IPv4 и шесть для IPv6. То есть, на каждом интерфейсе по 4 списка: 2 для входящего и 2 для исходящего трафика.

Списки доступа, установленные для фильтрации входящего трафика, обрабатывают пакеты до продвижения пакета на выходной интерфейс. Таким образом, пакет, который по условиям списка доступа отбрасывается, не будет маршрутизироваться, что экономит ресурсы маршрутизатора.

Исходящие списки доступа удобно использовать для защиты локальной сети от нежелательного трафика, поступающего на разные входы маршрутизатора.

Списки доступа повышают гибкость сети. Например, списки, ограничивающие видео трафик, могут уменьшить нагрузку на сеть и поэтому повысить ее пропускную способность для передачи данных или аудио сигналов. Списки позволяют определить, какие типы трафика могут быть отправлены, а какие заблокированы в интерфейсах маршрутизатора, например, можно разрешить маршрутизацию электронной почте, но блокировать трафик Telnet. Можно использовать разрешение или запрет доступа различным типам файлов, таким как FTP или HTTP.

Если списки доступа не формируются на маршрутизаторе, то все проходящие через маршрутизатор пакеты, будут иметь доступ к сети.

Список доступа ACL составляется из утверждений (условий), которые определяют, следует ли пакеты принимать или отклонять во входных или выходных интерфейсах маршрутизатора. Программное обеспечение IOS Cisco проверяет пакет последовательно по каждому условию. Если условие, разрешающее продвижение пакета, расположено наверху списка, никакие условия, добавленные ниже, не будут запрещать продвижение пакета.

Список доступа можно редактировать только в определенных условиях, которые специально конфигурируются. В большинстве случаев при необходимости редактирования рекомендуется список доступа целиком удалить и создать новый список с новыми условиями.

Созданные маршрутизатором пакеты списками доступа не фильтруются.

Функционирование маршрутизатора по проверке соответствия принятого пакета требованиям списка доступа производится следующим образом. Когда кадр поступает на интерфейс, маршрутизатор извлекает (декапсулирует) из кадра пакет и проверяет его на соответствие условиям списка ACL входного интерфейса. При отсутствии запрета или отсутствии списка доступа пакет маршрутизируется и продвигается на выходной интерфейс, где вновь проверяется, затем инкапсулируется в новый кадр и отправляется интерфейсу следующего устройства.

Проверка условий (утверждений) списка доступа производится последовательно. Если текущее утверждение верно, пакет обрабатывается в соответствие с командами permit или deny списка доступа. В конце каждого списка присутствует неявно заданная по умолчанию команда deny any (запретить все остальное). Поэтому если в списке доступа нет ни одного разрешающего условия, то весь трафик будет заблокирован.

Существуют разные типы списков доступа: стандартные (standard ACLs), расширенные (extended ACLs), именованные (named ACLs). Когда список доступа конфигурируются на маршрутизаторе, каждый список должен иметь уникальный идентификационный номер или имя. Идентификационный номер созданного списка доступа должен находиться в пределах определенного диапазона, заданного для этого типа списка (табл. 5.1).

| Диапазон номеров | Название списка доступа |

|---|---|

| 1-99 | IP standard access-list |

| 100-199 | IP extended access-list |

| 1300-1999 | IP standard access-list (extended range) |

| 2000-2699 | IP extended access-list (extended range) |

| 600-699 | Appletalk access-list |

| 800-899 | IPX standard access-list |

| 900-999 | IPX extended access-list |

Стандартные списки доступа (Standard access lists) - для принятия решения (permit или deny) в IP пакете анализируется только адрес источника сообщения.

Расширенные списки доступа (Extended access lists) проверяют как IP-адрес источника, так и IP-адрес назначения, поле протокола в заголовке пакета сетевого уровня и номер порта в заголовке транспортного уровня.

Таким образом, для каждого протокола, для каждого направления трафика и для каждого интерфейса может быть создан свой список доступа. Исходящие фильтры не затрагивают трафик, который идет из местного маршрутизатора.

Стандартные списки доступа рекомендуется устанавливать по возможности ближе к адресату назначения, а расширенные - ближе к источнику. То есть стандартные списки доступа должны блокировать устройство или сеть назначения и располагаться поближе к защищаемой сети, а расширенные списки устанавливаются ближе к возможному источнику нежелательного трафика.

Список доступа производит фильтрацию пакетов по порядку, поэтому в строках списков следует задавать условия фильтрации, начиная от специфических условий - до общих. Условия списка доступа обрабатываются последовательно от вершины списка к основанию, пока не будет найдено соответствующее условие. Если никакое условие не найдено, то тогда пакет отклоняется и уничтожается, поскольку неявное условие deny any (запретить все остальное) есть неявно в конце любого списка доступа. Не удовлетворяющий списку доступа пакет протокола IP будет отклонен и уничтожен, при этом отправителю будет послано сообщение протокола ICMP. Новые записи (линии) всегда добавляются в конце списка доступа.