|

Здравствуйте,при покупке печатной формы сертификата,будут ли выданы обе печатные сторны? |

Экономика информационной безопасности

Методические основы экономики информационной безопасности

Управление информационной безопасностью, так же как и управление во многих других сферах деятельности, предполагает периодическое принятие различных управленческих решений, заключающихся, как правило, в выборе определенных альтернатив (отборе одной из возможных организационных схем или одного из доступных технических решений) или определении некоторых параметров отдельных организационных и/или технических систем и подсистем. Одним из возможных подходов к выбору альтернатив в ситуации принятия управленческого решения является т.н. "волевой" подход, когда решение по тем или иным причинам принимается интуитивно и формально обоснованная причинно-следственная взаимосвязь между определенными исходными предпосылками и конкретным принятым решением не может быть установлена. Очевидно, что альтернативой "волевому" подходу становится принятие решений, основанное на определенных формальных процедурах и последовательном анализе.

Основой такого анализа и последующего принятия решений является экономический анализ, предполагающий изучение всех (или хотя бы основных) факторов, под влиянием которых происходит развитие анализируемых систем, закономерностей их поведения, динамики изменения, а также использование универсальной денежной оценки. Именно на основе адекватно построенных экономических моделей и осуществляемого с их помощью экономического анализа должны приниматься решения, касающиеся как общей стратегии развития, так и отдельных организационных и технических мероприятий, как на уровне государств, регионов и отраслей, так и на уровне отдельных предприятий, подразделений и информационных систем.

При этом, так же как и экономика любой отрасли деятельности имеет свои особенности, экономика информационной безопасности, рассматриваемая как относительно самостоятельная дисциплина, с одной стороны, базируется на некоторых общих экономических законах и методах анализа, а с другой – нуждается в индивидуальном понимании, развитии специфических подходов к анализу, накоплении статистических данных, специфичных для этой сферы, формировании устойчивых представлений о факторах, под влиянием которых функционируют информационные системы и средства защиты информации.

Сложность задач экономического анализа практически во всех областях деятельности, как правило, обуславливается тем, что многие ключевые параметры экономических моделей невозможно достоверно оценить, и они носят вероятностный характер (такие как, например, показатели потребительского спроса). Анализ усложняется также тем, что даже небольшие колебания (корректировка оценок) таких параметров могут серьезно повлиять на значения целевой функции и, соответственно, на решения, принимаемые по результатам анализа. Таким образом, для обеспечения как можно большей достоверности расчетов в процессе проведения экономического анализа и принятия решений необходимо организовать комплекс работ по сбору исходной информации, расчету прогнозных значений, опросу экспертов в различных областях и обработке всех данных. При этом в процессе проведения такого анализа необходимо уделять особое внимание промежуточным решениям, касающимся оценок тех или иных параметров, входящих в общую модель. Необходимо также учитывать то обстоятельство, что сам по себе такой анализ может оказаться достаточно ресурсоемкой процедурой и потребовать привлечения дополнительных специалистов и сторонних консультантов, а также усилий со стороны различных специалистов (экспертов), работающих на самом предприятии, – все эти затраты, в конечном счете, должны быть оправданы.

Особая сложность экономического анализа в такой сфере, как информационная безопасность, обуславливается такими специфическими факторами, как:

- быстрое развитие информационных технологий и методик, используемых в этой сфере (как средств и методов защиты, так и средств и методов нападения);

- невозможность достоверно предугадать все возможные сценарии нападения на информационные системы и модели поведения нападающих;

- невозможность дать достоверную, достаточно точную оценку стоимости информационных ресурсов, а также оценить последствия различных нарушений в денежном выражении.

Это требует дополнительных усилий по организации процесса экономического анализа, а также зачастую приводит к тому, что многие принимаемые решения, относящиеся к обеспечению информационной безопасности, могут оказаться неадекватными. Примерами ситуаций, в которых недостаточная развитость методологии экономического анализа негативно влияет на состояние информационной безопасности, могут быть случаи, когда:

- руководство предприятия может принять неадекватные решения относительно инвестиций в средства защиты информации, что, в свою очередь, может привести к убыткам, которых можно было избежать;

- руководство предприятия может принять определенные решения относительно организации бизнес-процессов и процессов обработки информации на предприятии, исходя из стремления сократить текущие затраты и уменьшить нагрузку на персонал, при этом не принимая во внимание экономические последствия недостаточной защищенности информационных ресурсов;

- страхователь и страховщик могут не заключить договор о страховании информационных рисков или установить неадекватные параметры такого договора ввиду того, что отсутствуют модели и методы оценки экономических параметров сделки.

Анализ вложений в средства защиты информации

В процессе текущей деятельности предприятиям постоянно приходится сталкиваться с теми или иными изменениями: уточняются бизнес-процессы, меняется конъюнктура рынков сбыта и рынков потребляемых материальных ресурсов и услуг, появляются новые технологии, изменяют свое поведение конкуренты и контрагенты, меняется законодательство и политика государства и т.д. В этих условиях менеджерам (в том числе и руководителям, отвечающим за обеспечение информационной безопасности) приходится постоянно анализировать происходящие изменения и адаптировать свою работу к постоянно меняющейся ситуации. Конкретные формы, в которых проявляется реакция руководителей, могут быть различными. Это может быть смена маркетинговой политики, реорганизация бизнес-процессов, изменение технологий, изменение производимого продукта, слияние с конкурентами или их поглощение и т.п. Однако при всем разнообразии возможных моделей поведения в меняющейся среде почти всех их объединяет один важный общий для них методологический элемент: в большинстве случаев реакция бизнеса на новые угрозы и новые возможности предполагает осуществление новых более или менее долгосрочных и ресурсоемких вложений (инвестиций) в определенные организационные и/или технические мероприятия, которые, с одной стороны, предполагают расходование ресурсов (денежных средств), а с другой – дают возможность получить новые выгоды, выражающиеся в увеличении дохода или сокращении некоторых текущих расходов.

Таким образом, в ситуации, когда необходимо осуществить некоторые новые организационные или технические мероприятия (реализовать проект), основной задачей лиц, отвечающих за эффективную организацию информационной безопасности, является четкое соотнесение затрат, которые придется понести в связи с реализацией этого мероприятия (как единовременные, так и постоянные текущие), и дополнительных (новых) денежных потоков, которые будут получены. В данном случае под денежным потоком может пониматься экономия затрат, предотвращение убытков, а также дополнительный доход предприятия.

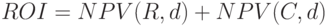

В качестве основного показателя, отражающего это соотношение, в экономической практике принято использовать функцию отдачи от инвестиций – Return on Investment,  .

.

|

( 14.1) |

где:

-

– дополнительный денежный поток, создаваемый в результате реализации проекта;

– дополнительный денежный поток, создаваемый в результате реализации проекта; -

– затраты, связанные с реализацией проекта (расход ресурсов, отрицательная величина);

– затраты, связанные с реализацией проекта (расход ресурсов, отрицательная величина); -

– ставка дисконтирования;

– ставка дисконтирования; -

– функция дисконтирования.

– функция дисконтирования.

Функция дисконтирования используется при анализе инвестиционных вложений для учета влияния фактора времени и приведения разновременных затрат к одному моменту (обычно моменту начала реализации проекта). Ставка дисконтирования в этом случае позволяет учесть изменение стоимости денег с течением времени.

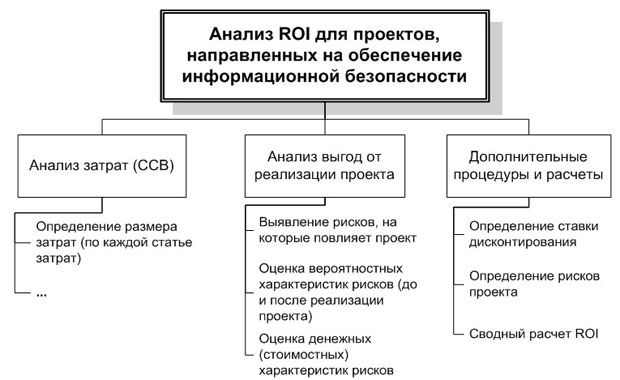

Модель отдачи от инвестиций (14.1) наглядно демонстрирует, какие две основные задачи необходимо решить при анализе любого инвестиционного проекта и, в частности, проекта по реализации мероприятий в сфере информационной безопасности: расчет затрат, связанных с проектом, и расчет дополнительного денежного потока. Если методология расчета совокупных затрат (  ) за последние 10-15 лет в целом достаточно полно сформировалась (в виде концепции "Total Cost of Ownership", TCO – Совокупная стоимость владения, ССВ) и активно используется на практике применительно к различным видам информационных систем и элементам информационной инфраструктуры [22], то расчет дополнительного денежного потока (

) за последние 10-15 лет в целом достаточно полно сформировалась (в виде концепции "Total Cost of Ownership", TCO – Совокупная стоимость владения, ССВ) и активно используется на практике применительно к различным видам информационных систем и элементам информационной инфраструктуры [22], то расчет дополнительного денежного потока (  ), получаемого в результате инвестиций в средства защиты информации, как правило, вызывает серьезные затруднения. Одним из наиболее перспективных подходов

к расчету этого показателя является методика, которая опирается на количественную (денежную) оценку рисков ущерба для информационных ресурсов и оценку уменьшения этих рисков, связанного с реализацией дополнительных мероприятий по защите информации.

), получаемого в результате инвестиций в средства защиты информации, как правило, вызывает серьезные затруднения. Одним из наиболее перспективных подходов

к расчету этого показателя является методика, которая опирается на количественную (денежную) оценку рисков ущерба для информационных ресурсов и оценку уменьшения этих рисков, связанного с реализацией дополнительных мероприятий по защите информации.

Таким образом, в целом состав методологии анализа целесообразности вложений средств в проекты, направленные на обеспечение информационной безопасности, схематично представлен на рис. 14.1.

увеличить изображение

Рис. 14.1. Структура методологии анализа эффективности вложений в проекты по обеспечению информационной безопасности

Анализ затрат, связанных с реализацией проекта, хотя и является относительно более простой задачей, все же может вызвать определенные затруднения. Так же как и для многих других проектов в сфере информационных технологий, анализ затрат на реализацию проектов в сфере информационной безопасности целесообразно осуществлять, опираясь на известную базовую методологию "Total Cost of Ownership" — TCO (Совокупная стоимость владения — ССВ), введенную консалтинговой компанией "Gartner Group" в 1987 году применительно к персональным компьютерам. В целом, эта методика ориентирована на обеспечение полноты анализа издержек (как прямых, так и косвенных), связанных с информационными технологиями и информационными системами, в ситуациях, когда необходимо оценить экономические последствия внедрения и использования таких систем: при оценке эффективности инвестиций, сравнении альтернативных технологий, составлении капитальных и текущих бюджетов и т.п.

В общем случае суммарная величина ССВ включает в себя:

- затраты на проектирование информационной системы;

- затраты на приобретение аппаратных и программных средств: вычислительная техника, сетевое оборудование, программное обеспечение (с учетом используемых способов лицензирования), а также лизинговые платежи;

- затраты на разработку программного обеспечения и его документирование, а также на исправление ошибок в нем и доработку в течение периода эксплуатации;

- затраты на текущее администрирование информационных систем (включая оплату услуг сторонних организаций, которым эти функции переданы на аутсорсинг);

- затраты на техническую поддержку и сервисное обслуживание;

- затраты на расходные материалы;

- затраты на телекоммуникационные услуги (доступ в Интернет, выделенные и коммутируемые каналы связи и т.п.);

- затраты на обучение пользователей, а также сотрудников ИТ-подразделений и департамента информационной безопасности;

- косвенные затраты – издержки предприятия, связанные с потерей времени пользователями в случае сбоев в работе информационных систем.

Также в расчет затрат на повышение уровня информационной безопасности необходимо включить расходы на реорганизацию бизнес-процессов и информационную работу с персоналом: оплата услуг бизнес-консультантов и консультантов по вопросам информационной безопасности, расходы на разработку организационной документации, расходы на проведение аудитов состояния информационной безопасности и т.п. Кроме того, при анализе расходов необходимо также учесть то обстоятельство, что в большинстве случаев внедрение средств защиты информации предполагает появление дополнительных обязанностей у персонала предприятия и необходимость осуществления дополнительных операций при работе с информационными системами. Это обуславливает некоторое снижение производительности труда сотрудников предприятия и, соответственно, может вызвать дополнительные расходы.