| Россия |

Соединение сетей протоколом L2TP, аутентификация с использованием общего секрета

Цель

Соединить два межсетевых экрана VPN с использованием протокола L2TP.Топология сети аналогична топологии VPN/IPSec.

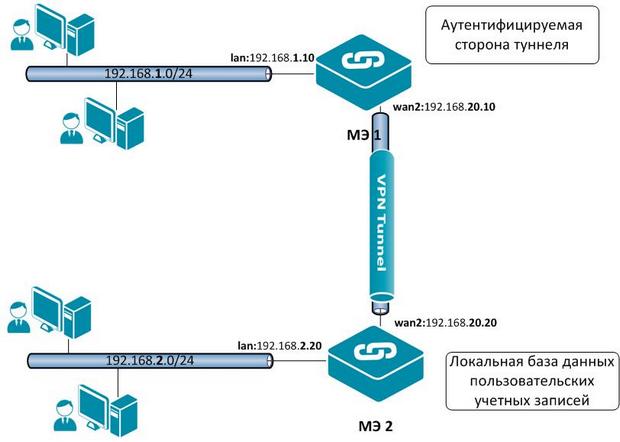

Топология сети

Между интерфейсами wan1 на МЭ 1и МЭ 2 требуется поднять VPN/L2TP.

Описание практической работы

Создать статическую маршрутизацию и политики доступа, которые разрешают доступ между локальными сетями, расположенными за межсетевыми экранами. При этом трафик между МЭ 1 и МЭ 2 проходит по VPN/L2TP.

Межсетевой Экран 1

Межсетевой Экран 1 является клиентом, т.е. в его конфигурации следует указать имя пользователя и пароль.

L2TP-Интерфейс

Веб-интерфейс:

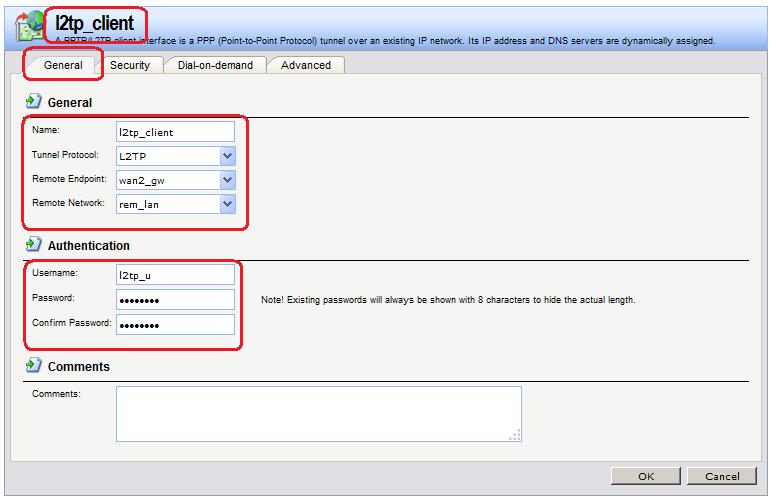

Interfaces ? PPTP/L2TP Clients ? Add ? PPTP/L2TP Client

На вкладке General указать туннелирующий протокол L2TP, адрес конечной точки и сеть, расположенную за туннелем.

Также указать имя пользователя и пароль, созданные в базе данных на противоположной стороне туннеля.

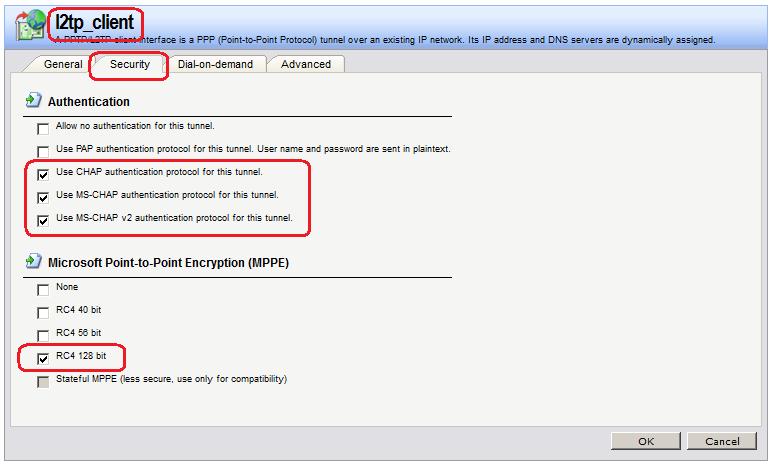

На вкладке Security указать параметры РРР-аутентификации и РРР-шифрования.

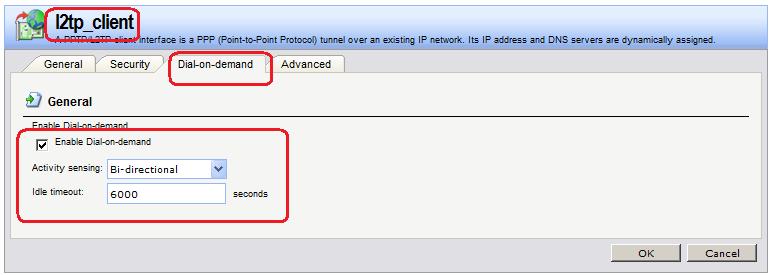

Если на вкладке Dial-on-demand установлен флаг Enable Dial-on-demand, то туннель будет установлен при появлении активности на стороне клиента и будет удален, если в течение указанного в параметре Idle timeout не было активности либо с обеих сторон, либо с одной из сторон, в зависимости от выбранной опции Activity sensing. Если флаг Enable Dial-on-demand не установлен, то туннель будет поднят всегда.

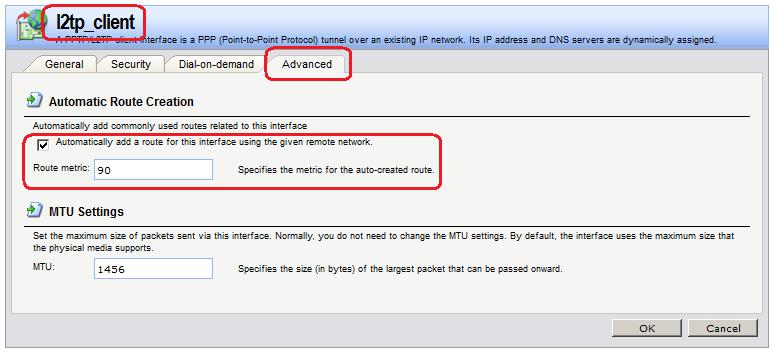

Если на вкладке Advanced установлен флаг Automatically add a route for this interface using the given remote network, то в таблицу маршрутизации main автоматически будет добавлен маршрут с указанной метрикой.

Команднаястрока:

add Interface L2TPClient l2tp_client Network=remote/rem_lan RemoteEndpoint=wan2/wan2_gw Username=l2tp_u Password=qwerty TunnelProtocol=L2TP

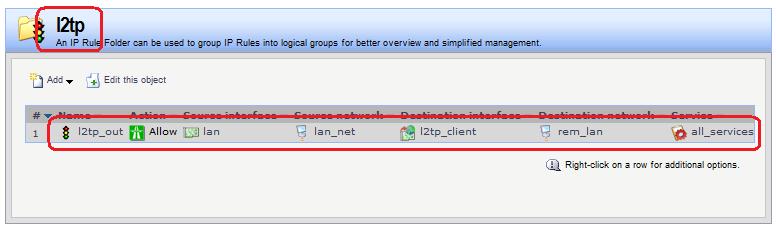

Правила фильтрования

Разрешим трафик от сети, расположенной за межсетевым экраном, выполняющим роль L2TP-клиента, к сети, расположенной за межсетевым экраном, выполняющим роль L2TP-сервера.

Веб-интерфейс:

Rules ? IP Rules ? Add ? IP Rule Folder Name: l2tp Rules ? IP Rules ? l2tp ? Add

Командная строка:

add IPRuleFolder Name=l2tp cc IPRuleFolder <N folder> add IPRule Action=Allow SourceInterface=lan SourceNetwork=lan/lan_net DestinationInterface=l2tp_int DestinationNetwork=remote/rem_lan Service=all_services Name=l2tp_out

Если требуется, чтобы у удаленного пользователя IP-адрес назначался L2TP-Сервером, то на стороне L2TP-Клиента в Правилах фильтрования указывается правило NAT.

На стороне клиента следует задать тот же пул IP-адресов, который задан на стороне сервера для L2TP-клиента.

Межсетевой Экран 2

Межсетевой Экран 2 является сервером, т.е. на нем надо создать не только интерфейс L2TP, но и БД учетных записей пользователей.

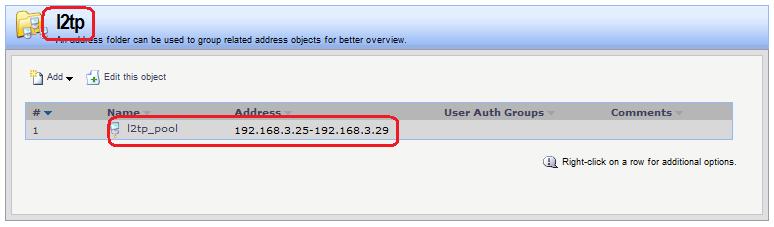

Объекты Адресной Книги

Создать пул IP-адресов.

Веб-интерфейс:

Object ? Address Book ? Add ? Address Folder Name: l2tp Object ? Address Book ? l2tp ? Add

Командная строка:

add Address AddressFolder l2tp cc Address AddressFolder l2tp add IP4Address l2tp_pool Address=192.168.3.25-192.168.3.29

IP-адреса из этого пула будут выдаваться L2TP-клиенту, т.е. L2TP-интерфейсу на МЭ 1:

L2TP-Интерфейс

Веб-интерфейс:

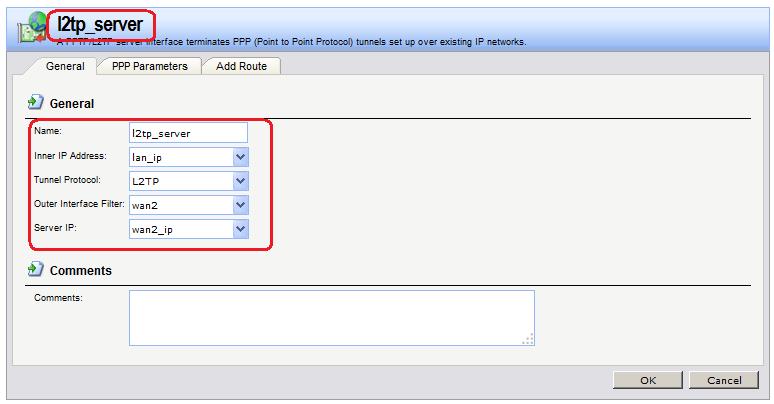

Interfaces ? PPTP/L2TP Servers ? Add ? PPTP/L2TP server

На вкладке General указываются параметры туннеля.

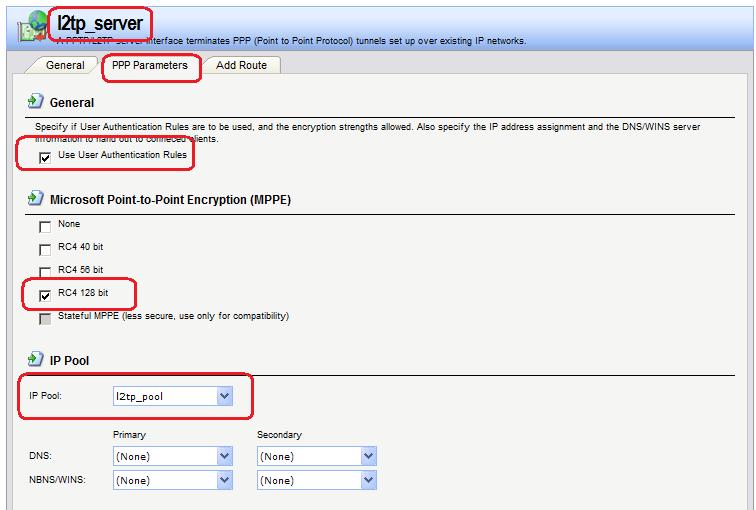

На вкладке РРР Parameters указываются параметры РРР-шифрования и пул IP-адресов, из которого будут выдаваться IP-адреса клиенту.

Командная строка:

add Interface L2TPServer l2tp_server Interface=wan2 IP=lan/lan_ip ServerIP=wan2/wan2_ip IPPool=l2tp/l2tp_pool TunnelProtocol=L2TP

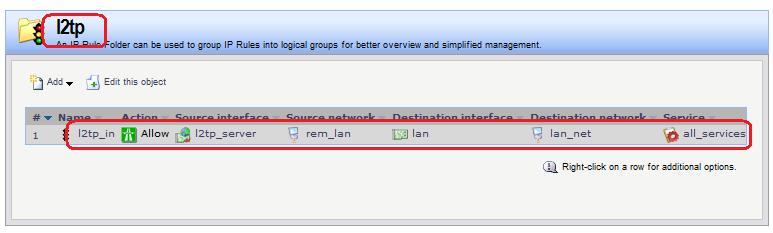

Правила фильтрования

Веб-интерфейс:

Rules ? IP Rules ? Add ? IP Rule Folder Name: l2tp Rules ? IP Rules ? l2tp ? Add

Командная строка:

add IPRuleFolder Name=l2tp cc IPRuleFolder <N folder> add IPRule Action=Allow SourceInterface=l2tp_server SourceNetwork=remote/rem_lan DestinationInterface=lan DestinationNetwork=lan/lan_net Service=all_services Name=l2tp_in

Если у удаленного пользователя IP-адрес назначался L2TP-Сервером, то в Правилах фильтрования следует указать вместо удаленной сети пул выделяемых IP-адресов.

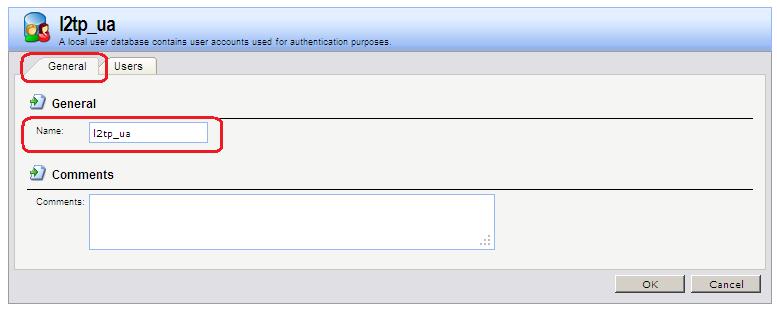

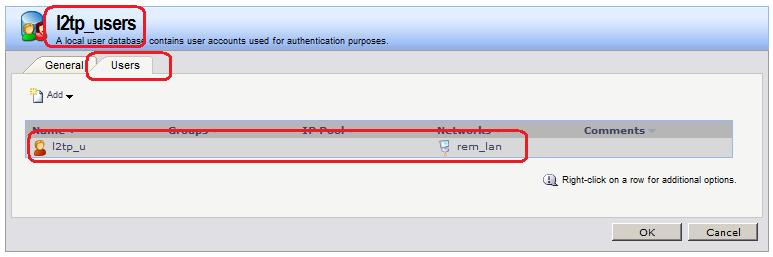

Аутентификация на уровне пользователя

Создать локальную базу данных пользователей.

Веб-интерфейс:

User Authentication ? Local User Databases ? Add ? Local User Database

На вкладке General указать имя базы данных.

На вкладке Users добавить учетные записи пользователей.

Командная строка:

add LocalUserDatabase l2tp_ua add User olga Password=qwerty AutoAddRouteNet=remote/rem_lan

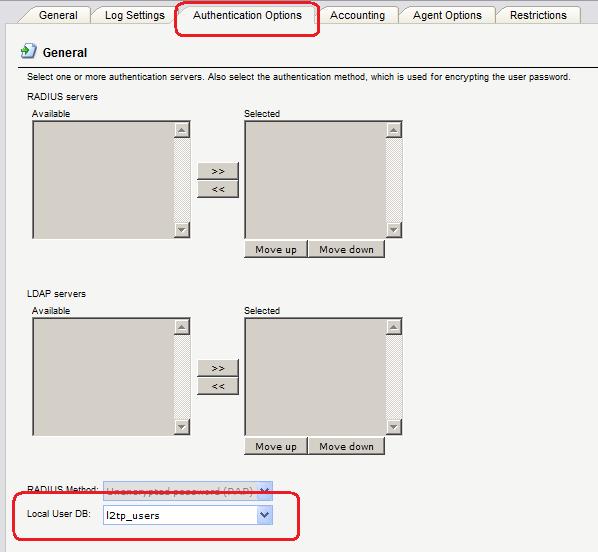

Создать правило аутентификации пользователей.

Веб-интерфейс:

User Authentication ? User Authentication Rules ? Add Name: l2tp_rules

На вкладке General указать аутентификационный источник Local и необходимые для туннелирующего протокола опции. В нашем случае туннелирующим протоколом является L2TP.

На вкладке Authentication Options указать имя локальной базы данных пользователей.

На вкладке Agent Options указать параметры РРР-аутентификации.

Командная строка:

add UserAuthRule AuthSource=Local Interface=l2tp_server LocalUserDB=l2tp_ua OriginatorIP=wan2/wan2_gw Agent=PPP TerminatorIP=wan2/wan2_ip Name=l2tp_rules

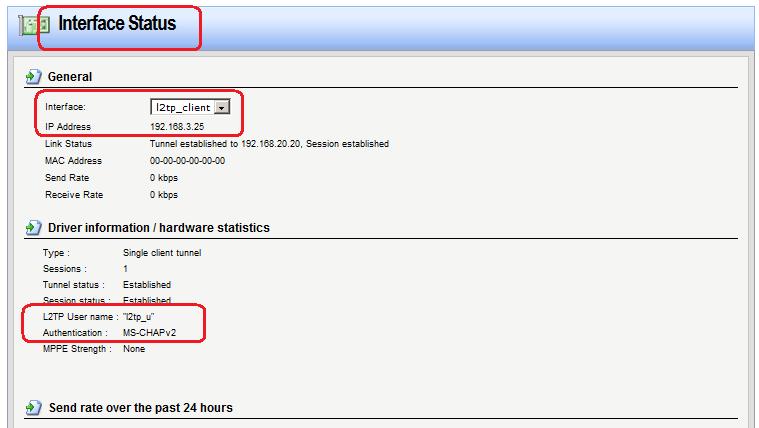

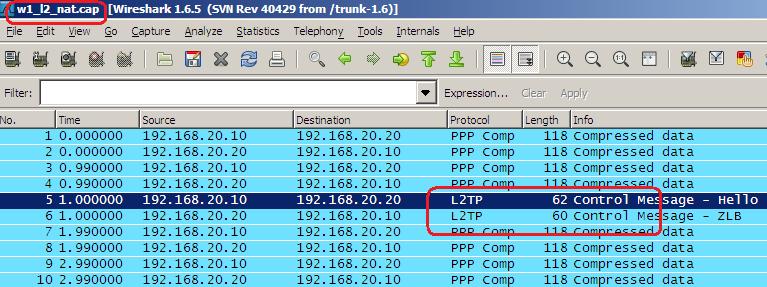

Проверка конфигурации

Выполнить команду ping.

На МЭ 2 в Статусах аутентификации пользователей должна появиться запись с именем пользователя, указанного в параметрах L2TP-клиента на противоположной стороне туннеля.

Дамп сетевого трафика на интерфейсе wan1 должен содержать команды протокола L2TP.