|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Программные решения Infowatch и сопутствующие действия

Программные решения InfoWatch

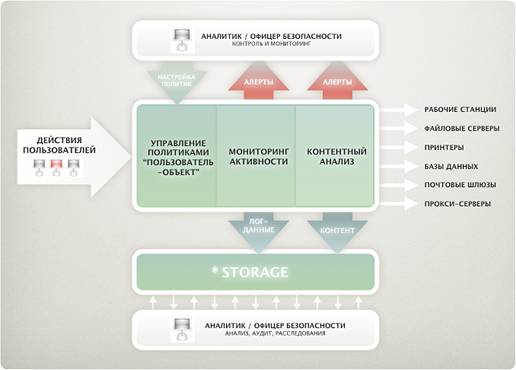

Целью данного курса не является подробное знакомство с техническими подробностями работы продуктов InfoWatch, поэтому рассмотрим их со стороны технического маркетинга. Продукты InfoWatch базируются на двух фундаментальных технологиях – контентной фильтрации и аудите действий пользователя или администратора на рабочем месте. Также составной частью комплексного решения InfoWatch является хранилище информации, покинувшей информационную систему и единая консоль управления внутренней безопасностью.

Контентная фильтрация каналов движения информации

Основной отличительной особенностью контентной фильтрации InfoWatch является использование морфологического ядра. В отличие от традиционной сигнатурной фильтрации, технология контентной фильтрации InfoWatch имеет два преимущества - нечувствительность к элементарному кодированию (замене одних символов на другие) и более высокую производительность. Поскольку ядро работает не со словами, а с корневыми формами, она автоматически отсекает корни, которые содержат смешанные кодировки. Также работа с корнями, которых в каждом языке насчитывается меньше десяти тысяч, а не со словоформами, которых в языках около миллиона, позволяет показывать значительные результаты на достаточно непроизводительном оборудовании.

Аудит действий пользователей

Для мониторинга действий пользователей с документами на рабочей станции InfoWatch предлагает несколько перехватчиков в одном агенте на рабочей станции – перехватчики файловых операций, операций печати, операций внутри приложений, операций с присоединяемыми устройствами.

Хранилище информации, покинувшей информационную систему по всем каналам.

Компания InfoWatch предлагает хранилище информации, покинувшей информационную систему. Документы прошедшие по всем каналам, ведущим наружу системы - электронной почте, Интернет, печать и сменные носители, сохраняются в приложении *storage (до 2007 г. - модуль Traffic Monitor Storage Server ) с указанием всех атрибутов – ФИО и должность пользователя, его электронных проекций (IP-адреса, учетной записи или почтового адреса), даты и времени совершения операции, имени и атрибутов документов. Вся информация доступна для анализа, в том числе и контентного.

Сопутствующие действия

Внедрение технических средств защиты конфиденциальной информации представляются малоэффективными без использования других методов, прежде всего организационных. Выше мы уже рассмотрели некоторые из них. Теперь остановимся подробнее на других необходимых действиях.

Модели поведения нарушителей

Развернув систему мониторинга действий с конфиденциальной информацией, кроме наращивания функционала и аналитических возможностей, можно развиваться еще в двух направлениях. Первое — интеграция систем защиты от внутренних и внешних угроз. Инциденты последних лет показывают, что существует распределение ролей между внутренними и внешними злоумышленниками, и объединение информации из систем мониторинга внешних и внутренних угроз позволит обнаруживать факты таких комбинированных атак. Одной из точек соприкосновения внешней и внутренней безопасности является управление правами доступа, особенно в контексте симуляции производственной необходимости для увеличения прав нелояльными сотрудниками и саботажниками. Любые заявки на получение доступа к ресурсам, не предусмотренного служебными обязанностями, должны немедленно включать механизм аудита действий с этой информацией. Еще безопаснее решить вдруг возникшие задачи без открытия доступа к ресурсам.

Приведем пример из жизни. Системному администратору поступила заявка от начальника отдела маркетинга на открытие доступа к финансовой системе. В качестве обоснования заявки было приложено задание генерального директора на маркетинговые исследования процессов покупки товаров, производимых компанией. Поскольку финансовая система — один из самых охраняемых ресурсов и разрешение на доступ к ней дает генеральный директор, начальник отдела информационной безопасности на заявке написал альтернативное решение — доступа не давать, а выгрузить в специальную базу для анализа обезличенные (без указания клиентов) данные. В ответ на возражения главного маркетолога о том, что ему так работать неудобно, ему директором был задан вопрос "в лоб": "Зачем тебе названия клиентов — слить базу хочешь?" —после чего все пошли работать. Была ли это попытка организовать утечку информации, мы никогда не узнаем, но что бы это ни было, корпоративная финансовая система была защищена.

Предотвращение утечек на этапе подготовки

Другое направление развития системы мониторинга внутренних инцидентов с конфиденциальной информацией — построение системы предотвращения утечек. Алгоритм работы такой системы тот же, что и в решениях по предотвращению вторжений. Сначала строится модель нарушителя, по ней формируется "сигнатура нарушения", то есть последовательность действий нарушителя. Если несколько действий пользователя совпали с сигнатурой нарушения, прогнозируется следующий шаг пользователя, если и он совпадает с сигнатурой — подается сигнал тревоги. Например, был открыт конфиденциальный документ, часть его была выделена и скопирована в буфер, затем был создан новый документ и в него было скопировано содержимое буфера. Система предполагает: если дальше новый документ будет сохранен без метки "конфиденциально" — это попытка похищения. Еще не вставлен USB-накопитель, не сформировано письмо, а система информирует офицера информационной безопасности, который принимает решение — остановить сотрудника или проследить, куда уйдет информация. К слову, модели (в других источниках — "профили") поведения нарушителя можно использовать, не только собирая информацию с программных агентов. Если анализировать характер запросов к базе данных, всегда можно выявить сотрудника, который рядом последовательных запросов к базе пытается получить конкретный срез информации. Необходимо тут же проследить, что он делает с этими запросами, сохраняет ли их, подключает ли сменные носители информации и т. д.

Организация хранения информации

Принципы анонимизации и шифрования данных — обязательное условие организации хранения и обработки, а удаленный доступ можно организовать по терминальному протоколу, не оставляя на компьютере, с которого организуется запрос, никакой информации.

Интеграция с системами аутентификации

Рано или поздно заказчику придется использовать систему мониторинга действий с конфиденциальными документами для решения кадровых вопросов – например, увольнения сотрудников на основе фактов, задокументированных этой системой или даже судебного преследования лиц, допустивших утечку. Однако все, что может дать система мониторинга – электронный идентификатор нарушителя – IP-адрес, учетную запись, адрес электронной почты и т.д. Для того, чтобы законно обвинить сотрудника, нужно привязать этот идентификатор к личности. Тут перед интегратором открывается новый рынок – внедрение систем аутентификации – от простых токенов до продвинутой биометрии и RFID – идентификаторов.