|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Аутентификация в беспроводных сетях

Уязвимость механизмов аутентификации 802.11

Проблемы идентификатора беспроводной ЛВС

Идентификатор SSID регулярно передается точками радиодоступа в специальных фреймах Beacon. Несмотря на то, что эти фреймы играют чисто информационную роль в радиосети, т. е. совершенно "прозрачны" для абонента, сторонний наблюдатель в состоянии с легкостью определить SSID с помощью анализатора трафика протокола 802.11, например Sniffer Pro Wireless. Некоторые точки радиодоступа, в том числе D-Link, позволяют административно запретить широковещательную передачу SSID внутри фреймов Beacon. Однако и в этом случае SSID можно легко определить путем захвата фреймов Probe Response, посылаемых точками радиодоступа. Идентификатор SSID не разрабатывался для использования в качестве механизма обеспечения безопасности. Вдобавок к этому отключение широковещательной передачи SSID точками радиодоступа может отразиться на совместимости оборудования беспроводных сетей различных производителей при использовании в одной радиосети.

Уязвимость открытой аутентификации

Открытая аутентификация не позволяет точке радиодоступа определить, является абонент легитимным или нет. Это становится заметной брешью в системе безопасности в том случае, если в беспроводной локальной сети не используется шифрование WEP

D-Link не рекомендует эксплуатацию беспроводных сетей без шифрования WEP. В тех случаях, когда использование шифрования WEP не требуется или невозможно (например, в беспроводных локальных сетях публичного доступа), методы аутентификации более высокого уровня могут быть реализованы посредством Internet-шлюзов.

Уязвимость аутентификации с общим ключом

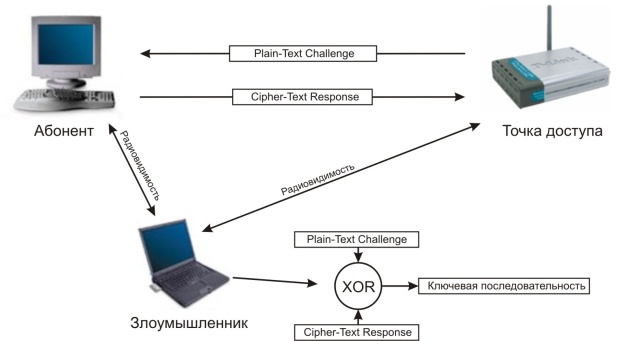

Аутентификация с общим ключом требует настройки у абонента статического WEP-ключа для шифрования Challenge Text, отправленного точкой радиодоступа. Точка радиодоступа аутентифицирует абонента посредством дешифрации его ответа на Challenge и сравнения его с отправленным оригиналом. Обмен фреймами, содержащими Challenge Text, происходит по открытому радиоканалу, а значит, подвержен атакам со стороны наблюдателя (Man in the middle Attack). Наблюдатель может принять как нешифрованный Challenge Text, так и тот же Challenge Text, но уже в шифрованном виде ( рис. 9.6). Шифрование WEP производится путем выполнения побитовой операции XOR над текстом сообщения и ключевой последовательностью, в результате чего получается зашифрованное сообщение (Cipher-Text). Важно понимать, что в результате выполнения побитовой операции XOR над зашифрованным сообщением и ключевой последовательностью мы имеем текст исходного сообщения. Таким образом, наблюдатель может легко вычислить сегмент ключевой последовательности путем анализа фреймов в процессе аутентификации абонента.

Уязвимость аутентификации по МАС-адресу

Стандарт IEEE 802.11 требует передачи MAC-адресов абонента и точки радиодоступа в открытом виде. В результате в беспроводной сети, использующей аутентификацию по MAC-адресу, злоумышленник может обмануть метод аутентификации путем подмены своего MAC-адреса легитимным. Подмена MAC-адреса возможна в беспроводных адаптерах, допускающих использование локально администрируемых MAC-адресов. Злоумышленник может воспользоваться анализатором трафика протокола IEEE 802.11 для выявления MAC-адресов легитимных абонентов.