|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Виртуальные локальные сети (VLAN)

Асимметричные VLAN

Для обеспечения возможности использования разделяемых ресурсов (серверов, Интернет-шлюзов и т.д.) пользователями из разных сетей VLAN в программном обеспечении коммутаторов 2-го уровня D-Link реализована поддержка функции Asymmetric VLAN (ассиметричные VLAN). Эта функция позволяет клиентам из разных VLAN взаимодействовать с разделяемыми устройствами (например, серверами), не поддерживающими тегирование 802.1Q, через один физический канал связи с коммутатором, не требуя использования внешнего маршрутизатора. Активизация функции Asymmetric VLAN на коммутаторе 2-го уровня позволяет сделать его немаркированные порты членами нескольких виртуальных локальных сетей. При этом рабочие станции остаются полностью изолированными друг от друга. Например, асимметричные VLAN могут быть настроены так, чтобы обеспечить доступ к почтовому серверу всем почтовым клиентам. Клиенты смогут отправлять и получать данные через порт коммутатора, подключенный к почтовому серверу, но прием и передача данных через остальные порты будет для них запрещена.

При активизации асимметричных VLAN каждому порту коммутатора назначается уникальный PVID в соответствии с идентификатором VLAN, членом которой он является. При этом каждый порт может получать кадры от VLAN по умолчанию.

Основное различие между базовым стандартом 802.1Q VLAN (или симметричными VLAN) и асимметричными VLAN заключается в том, как выполняется отображение МАС-адресов. Симметричные VLAN используют отдельные адресные таблицы, и, таким образом, не происходит пересечения МАС-адресов между виртуальными локальными сетями. Асимметричные VLAN используют одну общую таблицу МАС-адресов.

При использовании асимметричных VLAN существует следующее ограничение: не функционирует механизм IGMP Snooping.

По умолчанию асимметричные VLAN на коммутаторах D-Link отключены.

Примеры настройки асимметричных VLAN

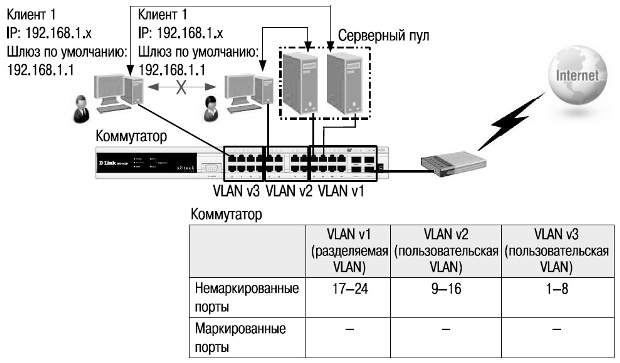

На рис. 6.24 показана схема реализации ассиметричных VLAN в пределах одного коммутатора. Пользователи VLAN v2 и v3 могут получать доступ к разделяемым серверам и Интернет-шлюзу, находящимся в VLAN v1. Виртуальные локальные сети VLAN v2 и v3 изолированы друг от друга.

Для реализации этой схемы на коммутаторе D-Link необходимо выполнить следующие настройки:

Настройка коммутатора

enable asymmetric_vlan create vlan v2 tag 2 create vlan v3 tag 3 config vlan v2 add untagged 9-16 config vlan v3 add untagged 1-8,17-24 config gvrp 1-8 pvid 3 config gvrp 9-16 pvid 2 config gvrp 17-24 pvid 1

Функция Traffic Segmentation

Функция Traffic Segmentation (сегментация трафика) служит для разграничения доменов на канальном уровне. Она позволяет настраивать порты или группы портов коммутатора таким образом, чтобы они были полностью изолированы друг от друга, но в то же время имели доступ к разделяемым портам, используемым для подключения серверов или магистрали сети. Этот метод изоляции трафика аналогичен функции Asymmetric VLAN, но его применение ограничено пределами одного коммутатора или нескольких коммутаторов в стеке, т.к. членство в группе портов не может распространяться по сети.

Можно выделить следующие преимущества функции Traffic Segmentation по сравнению с Asymmetric VLAN:

- простота настройки;

- поддерживается работа IGMP Snooping;

- функция Traffic Segmentation может быть представлена в виде иерархического дерева (при иерархическом подходе разделяемые ресурсы должны быть на "вершине" дерева);

- нет ограничений на создание количества групп портов.

Функция сегментации трафика может использоваться с целью сокращения трафика внутри сетей VLAN 802.1Q, позволяя разбивать их на более маленькие группы. При этом правила VLAN имеют более высокий приоритет при передаче трафика. Правила Traffic Segmentation применяются после них.

Примеры использования и настройки функции Traffic Segmentation

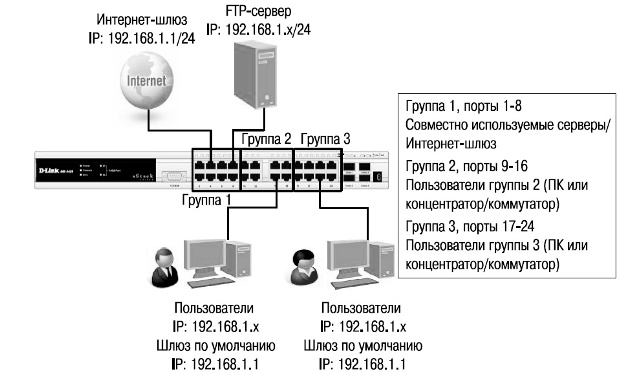

В качестве примера рассмотрим решение задачи совместного использования ресурсов сети разными группами пользователей с использованием функции Traffic Segmentation ( рис. 6.25).

Пользователи групп 2 и 3 имеют доступ к совместно используемому FTP-серверу и Интернет-шлюзу, но обмен данными между группами 2 и 3 запрещен.

Настройка коммутатора

config traffic_segmentation 1-8 forward_list 1-24 config traffic_segmentation 9-16 forward_list 1-16 config traffic_segmentation 17-24 forward_list 1-8,17-24

Используя возможности построения иерархического дерева функции Traffic Segmentation, можно решать типовые задачи изоляции портов в сетях с многоуровневой структурой.

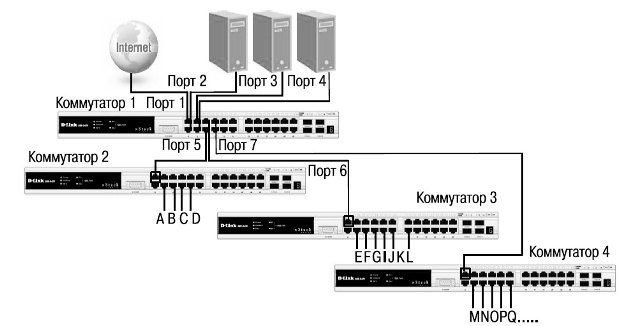

В примере, показанном на рис. 6.26 , все компьютеры от А до Q, находящиеся в одной IP-подсети, не могут принимать/отправлять пакеты данных друг другу, но при этом имеют доступ к серверам и Интернету. Все коммутаторы сети поддерживают иерархию Traffic Segmentation.

Настройка коммутатора 1

config traffic_segmentation 1-4 forward_list 1-26 config traffic_segmentation 5 forward_list 1-5 config traffic_segmentation 6 forward_list 1-4, 6 config traffic_segmentation 7 forward_list 1-4, 7

Настройка коммутаторов 2, 3, 4

config traffic_segmentation 1 forward_list 1-26 config traffic_segmentation 2-26 forward_list 1