|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Информационная безопасность в IP-сетях телефонии

8.3. Технологии аутентификации

Под аутентификацией понимается процедура идентификации пользователя или конечного устройства (клиента, сервера, коммутатора, маршрутизатора, межсетевого экрана и т. д.). Как правило, за ней следует авторизация пользователя и конечного устройства. Наиболее простым способом аутентификации является использование паролей, но для поддержания высокого уровня безопасности пароли приходится часто менять. Методы использования одноразовых паролей применяются по-прежнему широко. Среди них можно отметить методы аутентификации по протоколу S/Key или при помощи специальных аппаратных средств (token password authentication). Механизм аутентификации по протоколу Point-to-Point Protocol (PPP) часто применяется в среде модемного доступа и включает использование протоколов Password Authentication Protocol (PAP), Challenge Handshake Protocol (CHAP) и Extensible Authentication Protocol (EAP). Разработка протокола EAP все еще продолжается, но уже сейчас он дает возможность более гибкого использования существующих и только появляющихся технологий аутентификации в каналах PPP. TACACS+ и Remote Access Dial-In User Service (RADIUS) - это протоколы, которые поддерживают масштабируемые решения в области аутентификации. Протокол Kerberos (Цербер) используется в ограниченных областях для поддержки единой точки входа в сеть.

Система одноразовых паролей S/Key, определенная в RFC 1760, представляет собой систему генерирования одноразовых паролей. Система S/Key обеспечивает авторизованным пользователям безопасный доступ к сетям, в то же время защищая такие сети и пользователей от использования паролей, полученных путем электронного прослушивания сети неавторизованными лицами.

Для доступа к удаленным компьютерным ресурсам применяются различные механизмы аутентификации. Традиционным способом аутентификации является аутентификация по имени ( login name ) и паролю ( password ). Обычно при этом имя и пароль передаются в открытом виде, т. е. без использования каких-либо методов шифрования. Таким образом, имена пользователей и пароли могут быть получены злоумышленником простым методом прослушивания сетевого трафика и разбора сетевых пакетов и в дальнейшем использованы для получения доступа. Этот тип атаки называется пассивной атакой.

Альтернативный тип атаки - активная атака, при которой производится разрыв или подмена соединения законного пользователя ( spoofing traffic ). Система одноразовых паролей S/Key предназначена для защиты атаки пассивного типа.

S/Key - это система клиент-сервер. Сервер генерирует отклик после получения от клиента login-запроса. Отклик сервера содержит некоторый номер, применяющийся при генерации пароля, и базовую последовательность, называемую "зерном" ( seed ). В ответ клиент генерирует соответствующий одноразовый пароль, используя комбинацию своего персонального пароля ( users personal pass phrase ) и "зерна" ( seed ), содержащегося в отклике сервера, и посылает его серверу. После успешной авторизации клиент получает доступ к серверу и одноразовый пароль не может больше использоваться при следующем диалоге аутентификации. Так как в S/Key персональный пользовательский пароль ( user's private pass-phrase ) никогда не передается по сети и не хранится ни на серверной, ни на клиентской стороне, он не подвергается опасности похищения.

Аутентификация с помощью аппаратных средств работает по одной из двух альтернативных схем:

- по схеме запрос-ответ;

- по схеме аутентификации с синхронизацией по времени.

В схеме запрос-ответ пользователь подключается к серверу аутентификации, который, в свою очередь, предлагает ввести персональный идентификационный номер ( PIN ) или пользовательский идентификатор ( user ID ). Пользователь передает PIN или user ID на сервер, который затем делает "запрос" (передает случайное число, которое появляется на экране пользователя). Пользователь вводит это число в специальное аппаратное устройство, похожее на кредитную карточку, где число запроса шифруется с помощью пользовательского шифровального ключа. Результат шифрования отображается на экране. Пользователь отправляет этот результат на сервер аутентификации. В то время как пользователь подсчитывает этот результат, сервер аутентификации рассчитывает этот же результат самостоятельно, используя для этого базу данных, где хранятся все пользовательские ключи. Получив ответ от пользователя, сервер сравнивает его с результатом собственных вычислений. Если оба результата совпадают - пользователь получает доступ к сети. Если результаты оказываются разными, доступ к сети не предоставляется.

При использовании схемы с синхронизацией по времени на аппаратном устройстве пользователя и на сервере работает секретный алгоритм, который через определенные синхронизированные промежутки времени генерирует идентичные пароли и заменяет старые пароли на новые. Пользователь подключается к серверу аутентификации, который запрашивает у пользователя код доступа. После этого пользователь вводит свой PIN в аппаратное карточное устройство, и в результате на экран выводится некоторая величина, которая представляет собой одноразовый пароль. Этот пароль и отправляется на сервер. Сервер сравнивает его с паролем, который был вычислен на самом сервере. Если пароли совпадают, пользователь получает доступ к сети.

8.3.1. Протокол PPP

PPP (Point-to-Point Protocol) - это стандарт по передаче IP-пакетов по последовательным линиям.

Аутентификация на основе протокола PPP - это популярное средство инкапсуляции (упаковки), которое часто используется в глобальных сетях. В его состав входят три основных компонента:

- метод инкапсуляции дейтаграмм в последовательных каналах;

- протокол Link Control Protocol (LCP), который используется для установления, конфигурирования и тестирования связи;

- семейство протоколов Network Control Protocols (NCP) для установки и конфигурирования различных протоколов сетевого уровня.

Чтобы установить прямую связь между двумя точками по каналу PPP, каждая из этих точек должна сначала отправить пакеты LCP для конфигурирования связи на этапе ее установления. После установления связи, прежде чем перейти к этапу работы на протоколах сетевого уровня, протокол PPP дает (при необходимости) возможность провести аутентификацию.

По умолчанию аутентификация является необязательным этапом. В случае если аутентификация требуется, в момент установления связи система указывает дополнительную конфигурацию протоколов аутентификации. Эти протоколы используются в основном центральными компьютерами и маршрутизаторами, которые связаны с сервером PPP через коммутируемые каналы или линии телефонной связи, а возможно, и через выделенные каналы. Во время согласования на сетевом уровне сервер может выбрать опцию аутентификации центрального компьютера или маршрутизатора.

Протоколы EAP и CHAP представляют собой два метода аутентификации протокола PPP. EAP - это общий протокол аутентификации PPP, который поддерживает множество идентификационных механизмов. Этот протокол находится в процессе доработки, и в будущем он сможет поддерживать более современные механизмы в рамках аутентификации PPP. Аутентификация происходит после согласования LCP и до согласования IP Control Protocol (IPCP), в ходе которого происходит обмен адресами IP. Этот процесс аутентификации проходит в автоматическом режиме и не требует от пользователей ввода в компьютер каких-либо данных при подключении PPP. Часто аутентификация РАР или CHAP занимает место переговорного сценария, который отвечает на запросы о вводе сетевого имени пользователя ( login ) и пароля. CHAP поддерживает более высокий уровень безопасности, поскольку не передает реальный пароль по каналу PPP. Однако РАР используется чаще.

8.3.2. Протокол TACACS

TACACS (Terminal Access Controller Access Control System) - это простой протокол управления доступом, основанный на стандартах User Datagram Protocol (UDP).

Протокол TACACS+ работает по технологии "клиент-сервер", где клиентом TACACS+ обычно является NAS, а сервером TACACS+, как правило, считается "демон" (процесс, запускаемый на машине UNIX или NT). Фундаментальным структурным компонентом протокола TACACS+ является разделение аутентификации, авторизации и учета (AAA - Authentication, Authorization, Accounting). Это позволяет обмениваться идентификационными сообщениями любой длины и содержания и, следовательно, использовать для клиентов TACACS+ любой идентификационный механизм, в том числе PPP РАР, PPP CHAP, аппаратные карты и Kerberos ( рис. 8.3).

Аутентификация не является обязательной. Она рассматривается как опция, которая конфигурируется на месте. В некоторых местах она вообще не требуется, в других может применяться лишь для ограниченного набора услуг.

Авторизация - это процесс определения действий, которые позволены данному пользователю. Обычно аутентификация предшествует авторизации, однако это не обязательно. В запросе на авторизацию можно указать, что аутентификация пользователя не проведена (личность пользователя не доказана). В этом случае лицо, отвечающее за авторизацию, должно самостоятельно решить, допускать такого пользователя к запрашиваемым услугам или нет. Протокол TACACS+ разрешает только положительную или отрицательную авторизацию, однако этот результат допускает настройку на потребности конкретного заказчика. Авторизация может проводиться на разных этапах, например, когда пользователь впервые входит в сеть и хочет открыть графический интерфейс или когда пользователь запускает PPP и пытается использовать поверх PPP протокол IP с конкретным адресом IP. В этих случаях демон сервера TACACS+ может разрешить предоставление услуг, но наложить ограничения по времени или потребовать список доступа IP для канала PPP.

Учет обычно следует за аутентификацией и авторизацией. Учет представляет собой запись действий пользователя. В системе TACACS+ учет может выполнять две задачи. Во-первых, он может применяться для учета использованных услуг (например, для выставления счетов). Во-вторых, его можно задействовать в целях безопасности. Для этого TACACS+ поддерживает три типа учетных записей. Записи "старт" указывают, что услуга должна быть запущена. Записи "стоп" говорят о том, что услуга только что окончилась. Записи "обновление" ( update ) являются промежуточными и указывают на то, что услуга все еще предоставляется. Учетные записи TACACS+ содержат всю информацию, которая требуется в ходе авторизации, а также другие данные: время начала и окончания (если это необходимо) и данные об использовании ресурсов.

Транзакции между клиентом TACACS+ и сервером TACACS+ идентифицируются с помощью общего "секрета", который никогда не передается по каналам связи. Обычно этот секрет вручную устанавливается на сервере и на клиенте. TACACS+ можно настроить на шифрование всего трафика, который передается между клиентом TACACS+ и демоном сервера TACACS+.

8.3.3. Протокол RADIUS

Протокол RADIUS (Remote Authentication in Dial-In User Service) был разработан компанией Livingston Enterprises, Inc. в качестве протокола аутентификации серверного доступа и учета. В настоящее время спецификация RADIUS (RFC 2058) и стандарт учета RADIUS (RFC 2059) предложены для утверждения в качестве общепринятых стандартов IETF.

Связь между NAS и сервером RADIUS основана на протоколе UDP. В целом считается, что протокол RADIUS не имеет отношения к подключению. Все вопросы, связанные с доступностью сервера, повторной передачей данных и отключениями по истечении времени ожидания, контролируются устройствами, работающими под управлением протокола RADIUS, но не самим протоколом передачи.

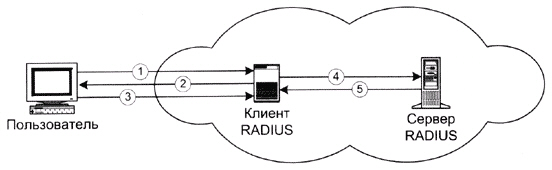

Протокол RADIUS основан на технологии "клиент-сервер" ( рис. 8.4). Клиентом RADIUS обычно является NAS, а сервером RADIUS считается "демон", работающий на машине UNIX или NT. Клиент передает пользовательскую информацию на определенные серверы RADIUS, а затем действует в соответствии с полученными от сервера инструкциями. Серверы RADIUS принимают запросы пользователей на подключение, проводят идентификацию пользователей, а затем отправляют всю конфигурационную информацию, которая необходима клиенту для обслуживания пользователя. Для других серверов RADIUS или идентификационных серверов других типов сервер RADIUS может выступать в роли клиента-посредника ( proxy ).