|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Функции повышения надежности и производительности

Дополнительные функции защиты от петель

Функция LoopBack Detection (LBD) обеспечивает дополнительную защиту от образования петель на уровне 2 модели OSI. Существует две реализации этой функции:

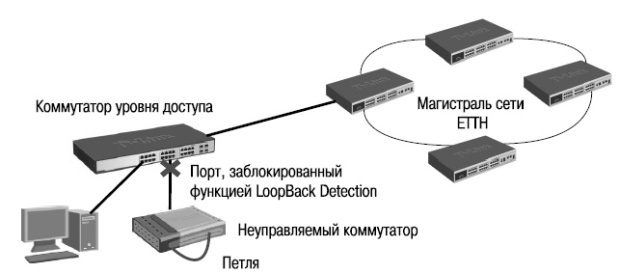

На рис. 11.25 показана ситуация, когда к порту управляемого коммутатора подключен неуправляемый коммутатор, порты которого соединены с образованием петли. В этом случае в сети может возникнуть широковещательный шторм и ее работоспособность будет нарушена.

Функция STP LoopBack Detection предназначена для отслеживания таких ситуаций и временного блокирования тех портов коммутатора, на которых обнаружены петли, тем самым предотвращая проблемы в сети. Коммутатор определяет наличие петли, когда отправленный им кадр BPDU вернулся назад на другой его порт. В этом случае порт-источник кадра BPDU и порт-приемник будут автоматически заблокированы и администратору сети будет отправлен служебный пакет-уведомление. Порты будут находиться в заблокированном состоянии до истечения периода времени, установленного таймером LBD Recover Timer. По умолчанию на коммутаторах D-Link эта функция отключена. Следует отметить, что функция STP LoopBack Detection не определяет петлю, когда отправленный кадр BPDU вернулся назад на этот же порт.

В отличие от STP LoopBack Detection функция LoopBack Detection Independent STP не требует настройки протокола STP на портах, на которых необходимо определять наличие петли. В этом случае наличие петли обнаруживается путем отправки портом специального служебного кадра ECTP (Ethernet Configuration Testing Protocol). При получении кадра ECTP этим же портом он блокируется на указанное в таймере время.

Следует отметить, что функция LoopBack Detection Independent STP версии 4.03 также может определять петли, возникающие между портами одного коммутатора.

Существуют два режима работы этой функции: Port-Based и VLAN-Based (начиная с LBD версии v.4.00).

В режиме Port-Based при обнаружении петли происходит автоматическая блокировка порта, и никакой трафик через него не передается.

В режиме VLAN-Based порт будет заблокирован для передачи трафика только той VLAN, в которой обнаружена петля. Остальной трафик через этот порт будет передаваться.

Настройка функции LoopBack Detection

В качестве примера приведем настройку функций STP LoopBack Detection и LoopBack Detection Independent STP в режимах Port-Based и VLAN-Based для ситуации, показанной на рис. 11.24 .

Настройка функции STP LoopBack Detection

enable stp config stp ports 1-24 state enable edge true lbd enable config stp lbd_recover_timer 60

Настройка функции LoopBack Detection Independent STP (Port-Based)

enable loopdetect config loopdetect recover_timer 60 config loopdetect interval 10 config loopdetect mode port-based config loopdetect ports 1-24 state enabled

Настройка функции LoopBack Detection Independent STP (VLAN-Based)

enable loopdetect config loopdetect recover_timer 60 config loopdetect interval 10 config loopdetect mode vlan-based config loopdetect ports 1-24 state enabled

loopdetect interval — временной интервал в секундах между отсылаемыми кадрами ECTP (Ethernet Configuration Testing Protocol).

Функции безопасности STP

Из-за ошибок в конфигурации или вредоносных атак в сети может возникнуть ситуация, когда корневой мост получит кадр BPDU, содержащий лучший приоритет, и потеряет свою позицию. При настройке протоколов RSTP или MSTP на управляемых коммутаторах, расположенных на границе сети, с помощью параметра restrictedrole можно ограничить роли выполняемые портом в активной топологии. При активизации этого параметра порт не будет выбран в качестве корневого порта даже в том случае, если получит BPDU с наилучшим приоритетом. После выбора корневого порта этот порт будет выбран в качестве альтернативного. По умолчанию функция restrictedrole отключена.

Настройка коммутатора

enable stp config stp version rstp config stp priority 32768 instance_id 0 config stp ports 1-24 edge true restricted_role true restricted_tcn true state enable config stp ports 25-28 edge false state enable fbpdu enable