|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Архитектура интернета

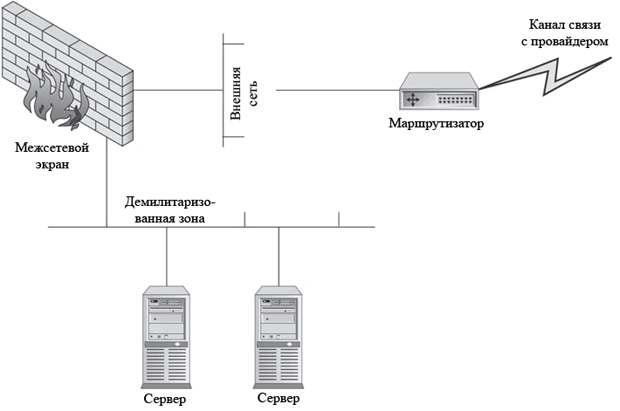

Один межсетевой экран

Для создания демилитаризованной зоны может использоваться один межсетевой экран. При этом DMZ отделяется от внешней сети, как показано на рис. 16.10. Внешняя сеть формируется маршрутизатором ISP и маршрутизатором. DMZ реализуется на третьем интерфейсе межсетевого экрана. Межсетевой экран самостоятельно контролирует доступ к демилитаризованной зоне.

При использовании архитектуры с одним межсетевым экраном весь трафик принудительно проходит через межсетевой экран. Межсетевой экран должен быть настроен на пропуск трафика для определенных служб на каждой системе DMZ. На межсетевом экране также следует вести журналы для фиксации данных о трафике, как пропущенном, так и заблокированном.

Межсетевой экран представляет собой единственную точку сбоя и потенциальное "узкое место" для трафика. Если ключевым аспектом безопасности общей архитектуры сети является доступность, межсетевой экран должен быть настроен на обход ошибок. Аналогично, если предполагается, что DMZ будет принимать большой объем трафика, межсетевой экран должен уметь обрабатывать этот трафик, а также трафик, исходящий из внутренней сети и направленный в интернет.

Администрирование рассматриваемой архитектуры упрощено относительно маршрутизатора и межсетевого экрана, так как только межсетевой экран настраивается на разрешение или запрет прохождения трафика. Маршрутизатор не требует использования фильтров, хотя некоторые функции фильтрации могут сделать межсетевой экран более эффективным. Кроме того, системы в демилитаризованной зоне в некоторой степени защищены межсетевым экраном, и поэтому задача по их полной защите упрощается. Однако ошибочно полагать, что в DMZ могут находиться незащищенные системы. Здесь лишь говорится о том, что межсетевой экран обеспечивает защиту таким же образом, как фильтрующий маршрутизатор и, в некоторой степени, исключает необходимость удаления ненужных служб.

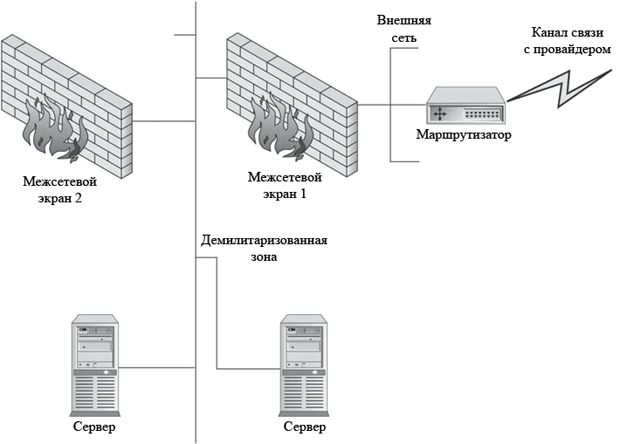

Два межсетевых экрана

Третья архитектура демилитаризованной зоны изображена на рис. 16.11. Здесь используются два межсетевых экрана для отделения DMZ от внешней и внутренней сети. Внешняя сеть по-прежнему находится между маршрутизатором провайдера и первым межсетевым экраном. Демилитаризованная зона теперь располагается между межсетевыми экранами 1 и 2. Межсетевой экран 1 настроен на разрешение прохождения всего трафика DMZ, а также всего внутреннего трафика. Конфигурация межсетевого экрана 2 более ограничительна и предусматривает только пропуск исходящего трафика в интернет.

Архитектура с двумя межсетевыми экранами требует, чтобы межсетевой экран 1 мог обрабатывать достаточный объем трафика, если системы в DMZ будут работать с большим объемом трафика. Межсетевой экран 2 может быть менее производительной системой, так как он обрабатывает только внутренний трафик. Кроме того, межсетевые экраны бывают двух различных типов.

Такая конфигурация повышает общий уровень безопасности, так как одна единственная атака вряд ли приведет к злоумышленному воздействию на оба межсетевых экрана. По аналогии с системами, имеющими один межсетевой экран, системы DMZ защищены от интернета межсетевым экраном 1.

Пара межсетевых экранов повышает стоимость архитектуры и требует дополнительных усилий по управлению и настройке.

Примечание

Для обеспечения еще большего уровня защиты на каждой системе в DMZ можно установить межсетевые экраны или системы обнаружения вторжений узлового уровня. В этом случае взлом одной системы в DMZ не позволит злоумышленнику получить неограниченный доступ к другим системам в DMZ

Понятие трансляции сетевых адресов

На первый взгляд IP-адресация не является обширной темой, которой можно посвятить целую книгу. Адресация систем является только вопросом администрирования. Что ж, это не совсем так. В любой организации, планирующей установить межсетевой экран, приходится считаться с вопросами адресации. Действительно, адресация, недостаточно хорошо продуманная и настроенная, может вызвать множество проблем. Корень всех бед заключается в недостатке разрядов IP-адреса. Дело в том, что количество знакомых нам 32-битных адресов, записываемых через точки (xxx.yyy.zzz.aaa), просто подходит к концу. По этой причине провайдеры предпочитают не выделять клиентам большие блоки адресов. Большая часть провайдеров предоставляет блоки от 16 до 32 адресов (что, по сути, означает от 14 до 30 адресов, если принимать в расчет адреса пересылки). Тридцати адресов недостаточно для небольшой организации, не говоря уж о средних и крупных компаниях. В большей части организаций присутствует более 30 систем. Так что же делать? Решением данной проблемы является трансляция сетевых адресов (NAT).