|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Виды сетевых атак и основные уязвимости

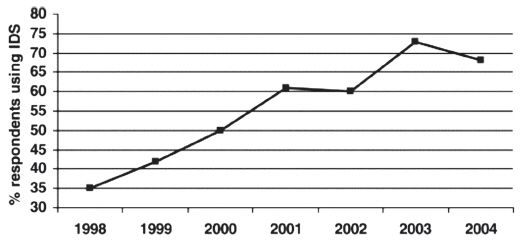

IDS пригодна лишь для того, чтобы понять, насколько ситуация тревожна. Для улучшения положения нужны дополнительные действия. Положение IDS на рынке услуг демонстрирует рис. 12.3, из него видно, что интерес к IDS становится ограниченным (смотри также http://www.nwfusion.com/newsletters/frame/2003/1013wan2.html и http://www.nwfusion.com/reviews/2003/1013idsalert.html).

Так как IPS /IMS базируются на IDS, они наследуют все ее недостатки (нечувствительны к неизвестным сигнатурам атак, дают ложные тревоги и пр.). Эти системы блокируют лишь атаки, которые детектируются с высокой степенью достоверности. Кроме того, они требуют тонкой настройки высококвалифицированными администраторами. В случае отказа IPS (или успешной атаки) сеть или ЭВМ, которую она защищает, лишится доступа к внешней сети (см. рис. 12.2).

Еще одной, достаточно новой угрозой является IM (Instant Messaging). Хотя большинство систем IM (MSN, Yahoo IM, AIM и др.) имеют стандартные номера портов, блокировать доступ для этого сервиса, закрыв эти порты, нельзя, так как системы могут воспользоваться другими номерами портов, например, 80, 23, 20 и т.д.. Возможно, некоторые читатели сталкивались с самопроизвольным появлением на экране их дисплея окна, приглашающего сыграть в "бесплатном" казино, — это одно из проявлений подобных атак. Некоторые пользователи могут полагать, что они в безопасности, так как не используют e-mail, но это не так. Для защиты от этого вида атак нужно специализированное программное обеспечение. К такому классу уязвимостей следует отнести и сервис ICQ.

Так как беспроводные сети находят все более широкое применение, а безопасность таких каналов оставляет желать лучшего, возможен перехват трафика с помощью средств типа sniffer. Высокой безопасности можно не получить даже в случае применения VPN и двухфакторной аутентификации (SecurID). Для хакера такие объекты атаки привлекательны тем, что им не нужно устанавливать соединение с каким-либо объектом в локальной сети, не оставляя следов в Firewall или IDS. Обычный просмотр WEB-страниц может помочь украсть индивидуальные параметры. Пользователи корпоративной сети при работе с WEB-страницами (просмотр требует аутентификации) могут получить уведомление: "Your connection to the network has been lost — please reenter your username and password" (Сетевое соединение разорвано, пожалуйста, введите еще раз ваше имя и пароль). Инициатором такого сообщения может быть злоумышленник, который рассчитывает получить ваши аутентификационные параметры. Беспроводные средства облегчают атаки и стационарных объектов. Клиент, купивший карту доступа, получает динамический адрес, и его локализацию и идентичность достаточно трудно установить. Существуют специальные средства для выявления приборов 802.11, например, Kismet или Air Defense (разновидность IDS ). Но такие средства используются как во благо, так и во вред: они могут помочь обнаружить плохо сконфигурированные точки доступа. Для таких сетей особенно актуальна проблема однозначной идентификации пользователя, где бы он ни находился. Обычно портативные ЭВМ после включения пытаются установить соединение с известными им беспроводными точками подключения (их число может превышать сотню), и атакер может сформировать точку доступа, имитирующую один из таких узлов, для установления соединения с данной ЭВМ и получения параметров доступа. В последнее время появились экраны, работающие по технологии стелз и способные экранировать радиоволны определенных частот. Это позволяет обезопасить беспроводные локальные сети, сохраняя работоспособность мобильных телефонов. Данная технология может помочь исключить интерференцию систем, работающих на идентичных частотах.

Если нет насущной потребности, следует дезактивировать вход USB на уровне BIOS (или setup). Заметной уязвимостью обладают все переносные ЭВМ. Человек, получивший к такой ЭВМ доступ, за несколько минут может установить новый пароль (с помощью загрузочного диска) и скопировать оттуда любую информацию или установить там троянского коня. Особую категорию составляют домашние ЭВМ. Многие компании одобряют работу своих сотрудников дома (экономится электричество, рабочее место и пр.), удобно это и работникам (экономится время в пути и бензин). При подключении к офисной сети предпринимаются достаточно серьезные меры безопасности, но эта же машина может использоваться детьми, подключающимися к самым разным сайтам, среди которых могут быть ЭВМ злоумышленников. При этом нет никакой гарантии, что в такую машину не попадет троянский конь или другая вредоносная программа. После же подключения к сети компании такая машина может стать источником угрозы для других ЭВМ локальной сети. Покидая рабочее место, целесообразно выйти из ОС (произвести процедуру Logoff), но все ли это делают? Поэтому после 30-60 сек пассивности ЭВМ должна сама выполнить эту процедуру. Многие компании в случае успешной сетевой атаки скрывают этот факт, чтобы сохранить доверие клиентов. Это приводит к тому, что число жертв увеличивается (такой же атаке подвергаются другие, не предупрежденные об угрозе).

Сигнатуры современных атак могут быть достаточно изощренными. Это может быть не просто попытка установить соединение с определенным портом, а вполне определенная последовательность попыток соединений, приводящая к соединению. Это характерно для доступа к некоторым люкам, специально оставленным хакером в какой-то программе. Такая схема исключает детектирование окон уязвимости простым поиском открытых портов (так работают некоторые программы поиска вторжений). Подробности этой техники смотри по адресу http://www.portknocking.org.

Наибольшую угрозу представляют атаки с помощью программ, специально написанных для вторжения в конкретную ЭВМ или сеть. К сожалению, большинство разработчиков приложений не учитывает требования безопасности. Сертификация программ, как правило, не включает в себя аспект безопасности (попыток вторжения). Следует разделять уязвимости "врожденные" и специально созданные хакером. Эти два вида бывает трудно отличить, если вы покупаете нелегальное программное обеспечение. Хороший хакер готовит вторжение, начиная с тщательной разведки объекта атаки. Это не обязательно сканирование или попытки подбора пароля. Такую информацию хакер может получить из описаний разработанных на сервере-мишени программных продуктов (требования к ОС, версии и т.д.) Он может послать запросы на серверы Whois, посылая команды finger или почтовому серверу и пр. В отдельности такие запросы не говорят ни о чем. Но, если собирать статистику о клиентах сети (используемые запросы, ping, traceroute, сканирования определенных портов и т.д.), то по совокупности этих данных можно с приемлемой вероятностью прогнозировать угрозу.

При стратегическом планировании в сфере сетевой безопасности следует учитывать тенденцию в направлении распределенных систем и более широкого внедрения беспроводных систем. Оба эти фактора значительно усложняют решение проблем.