|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Шифрование

Data Encryption Standard (DES)

Алгоритм Data Encryption Standard (DES) был разработан компанией IBM в начале 1970-х гг. Национальный институт стандартов и технологий США (NIST) принял на вооружение алгоритм (публикация FIPS 46) для DES в 1977 г. после изучения, модификации и утверждения алгоритма в NSA. Алгоритм подвергался дальнейшей модификации в 1983, 1988, 1993 и 1999 гг.

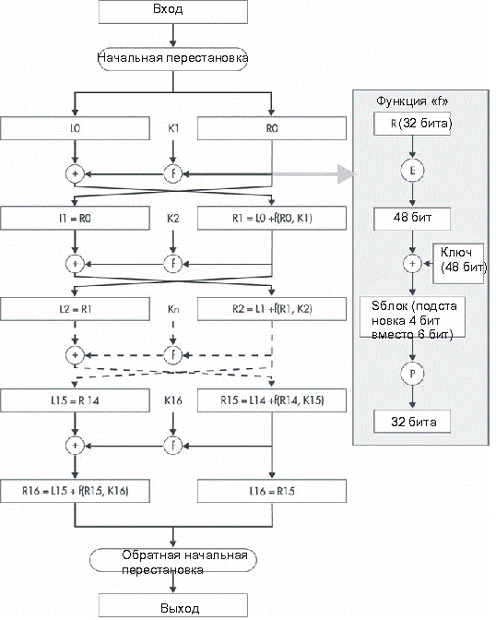

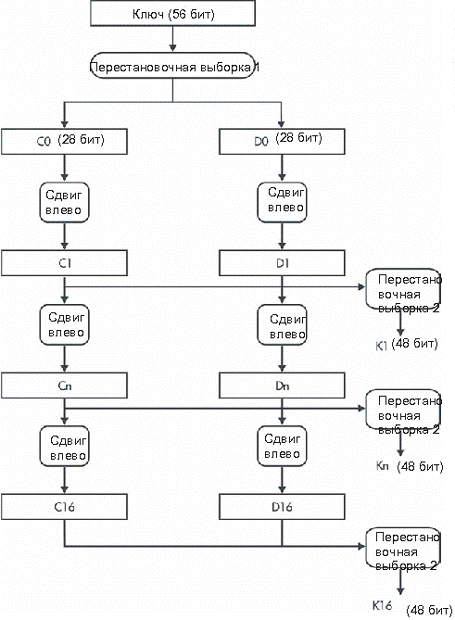

DES использует ключ длиной 56 бит. Используются 7 бит из байта, восьмой бит каждого байта используется для контроля четности. DES является блочным алгоритмом шифрования, обрабатывающим единовременно один 64-битный блок открытого текста (см. рис. 12.3). В алгоритме DES выполняются 16 циклов шифрования с различным подключом в каждом из циклов. Ключ подвергается действию своего собственного алгоритма для образования 16 подключей (см. рис. 12.4).

На блок-схеме алгоритма DES изображены несколько блоков, в которых происходит перестановка. Рассматриваемый стандарт шифрования предусматривает специальное переупорядочивание битов для каждой перестановки. То же самое относится к алгоритму генерации подключа. Для перестановочной выборки 1 и 2 предусмотрено определенное переупорядочивание битов. На рисунке 12.3 также изображена функция вызова f. В этой функции находятся S-блоки. S-блоки представляют собой блоки табличного поиска (также определенные в стандарте), изменяющие 6-битные выходные данные на 4-битные.

Алгоритм DES может функционировать в четырех режимах.

- Электронный шифрблокнот. Это базовый алгоритм блочного шифрования, в котором текст и ключ объединяются и образуют шифрованный текст. В этом режиме идентичный вход образует идентичный выход.

- Цепочка блоков. В данном режиме каждый блок шифруется как в электронном шифрблокноте, но с добавлением третьего компонента, полученного из предыдущего выхода. В данном случае, идентичный вход (открытый текст) не образует идентичный вывод.

- Обратная связь по шифрованному тексту. В данном режиме в качестве входных данных в DES используется ранее сгенерированный шифрованный текст. После этого выходные данные комбинируются с открытым текстом и образуют новый шифртекст.

- Обратная связь по выходу. Этот режим аналогичен обратной связи по шифрованному тексту, однако здесь используются выходные данные DES, и не происходит построение цепочки из шифртекста.

Были раскрыты несколько атак, требующих меньше вычислительных мощностей, нежели исчерпывающий поиск (дифференциальный и линейный криптоанализ; для получения более детальных сведений по этим атакам посетите сайт (http://www.rsasecurity.com/rsalabs/faq/). Однако эти атаки требуют большого объема выборочного открытого текста и, следовательно, практически не осуществимы в реальном мире. Сегодня особенно заметным слабым местом шифров стал 56-битный ключ. 56 бит ключа обеспечивают потенциальное число ключей, равное 255. В сегодняшних компьютерных системах все пространство ключей может быть изучено за небольшой промежуток времени. В 1997 г. организация Electronic Frontier Foundation (EFF) анонсировала компьютерную систему, которая сможет найти ключ DES за четыре дня. Создание этой системы стоило 250 000 долларов. С помощью современного оборудования можно определить ключ DES посредством атаки "грубой силы" за 35 минут. Этого времени слишком мало, чтобы защитить информацию, которая должна сохраняться в секрете. В переработанной публикации FIPS (46-2 и текущая 46-3) в NIST признали этот факт, сказав, что простой DES можно использовать только в устаревших системах.