|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Обзор каналов передачи данных

Следует учитывать, что беспроводные каналы шумны и малонадежны, этому способствуют наводки от СВЧ-печей, работающих практически в том же частотном диапазоне. Если вероятность искажения одного бита равна  , вероятность того, что n-битовый кадр будет принят корректно, равна

, вероятность того, что n-битовый кадр будет принят корректно, равна  . Для Ethernet кадра максимальной длины при

. Для Ethernet кадра максимальной длины при  вероятность безошибочной доставки составит менее 30%. При

вероятность безошибочной доставки составит менее 30%. При  будет искажаться один из 9 кадров. По этой причине при работе с радиоканалами следует ориентироваться на короткие кадры.

будет искажаться один из 9 кадров. По этой причине при работе с радиоканалами следует ориентироваться на короткие кадры.

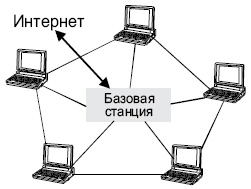

Топологически локальная сеть IEEE 802.11b строится вокруг базовой станции (смотри описание стандарта Bluetooth ), через которую производится связь с Интернет. Но возможны схемы с несколькими базовыми станциями. В этом случае используется протокол STP (Spanning-Tree Protocol), чтобы исключить возможность формирования циклических структур. Базовые станции могут работать на одних и тех же или на разных частотных диапазонах. Для организации совместной работы базовых станций используются сигнальные кадры (beacon), которые служат для целей синхронизации. Современные ноутбуки имеют встроенный Wi-Fi-адаптер. Родоначальником системы Wi-Fi считается Вик Хэйз. Точки доступа к Wi-Fi устанавливаются в библиотеках, кафе, аэропортах, магазинах и т.д.

В 1992 году страны члены ЕС выделили диапазон частот 1,89-1,9 ГГц для целей построения сетей, базирующихся на применение радиосигналов (стандарт DECT — Digital European Cordless Telecommunications). Этот стандарт был разработан для целей передачи данных и голоса в системах сотовой связи. В США для этих же целей используются широкополосные системы с шумоподобным сигналом (SST — ШПС). Для подобных целей выделены также частотные диапазоны 18 и 60 ГГц (диапазон 2,4 ГГц сильно перегружен и "засорен" шумами).

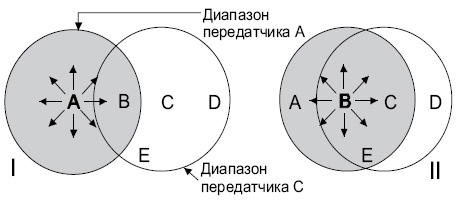

При относительно малых расстояниях проблем обычно не возникает и работу беспроводной сети действительно можно аппроксимировать алгоритмом CSMA. Но в случае, когда расстояние между передатчиком и приемником сравнимо с радиусом надежной связи, отличие от традиционных сетей становится значительным. Ведь для радиосетей важна интерференция на входе приемника, а не на выходе передатчика (как в CSMA). Рассмотрим вариант сети, изображенный на рис. 7.20. Если передачу осуществляет узел А (вариант I), узел С находится вне его радиуса действия и может решить, что можно начать передачу. Излучение передатчика С может вызвать помехи на входе узла В ( проблема скрытой станции ).

В случае, когда передачу ведет узел В (вариант II), узел С может решить, что начало передачи сообщения узлу D невозможно, так как в зоне С детектируется излучение станции В ( проблема засвеченной станции ). Таким образом, в радиосетях, прежде чем начать передачу данных, надо знать, имеется ли радиоактивность в зоне приемника-адресата.

В коротковолновых сетях возможна одновременная передача для нескольких адресатов, если они находятся в разных зонах приема, что невозможно для проводных решений.

Ранние протоколы беспроводных локальных сетей базировались на схеме MACA (Multiple Access with Collision Avoidance), разработанной Ф. Карном в 1990 году. Эта схема является основой стандарта IEEE 802.11. В этой схеме отправитель просит получателя прислать короткий кадр, который, будучи принят соседями, предотвратит их передачу на время последующей трансляции сообщения адресату. На рис. 7.20 узел В посылает кадр RTS (Request To Send) узлу C. Этот кадр имеет всего 30 октетов и содержит поле длины последующего сообщения. Узел C откликается посылкой кадра CTS (Clear To Send), куда копируется код длины последующего обмена из кадра RTS. После этого узел В начинает передачу. Окружающие станции, например D или E, получив CTS, воздерживаются от начала передачи на время, достаточное для передачи сообщения оговоренной длины. Станция A находится в зоне действия станции B, но не станции C и по этой причине не получит кадр CTS. Станция A может начинать передачу, если хочет и не имеет других причин, препятствующих этому. Напротив, станция D получает только сигнал CTS и вынуждена ждать завершения передачи станцией А, хотя из рисунка видно, что активность D не вызовет помех.

Несмотря на все предосторожности, коллизия все же может произойти. Например, станции A и C могут одновременно послать кадры RTS станции B. Эти кадры будут неизбежно потеряны, после псевдослучайной выдержки эти станции могут совершить повторную попытку (как это делается в Ethernet).

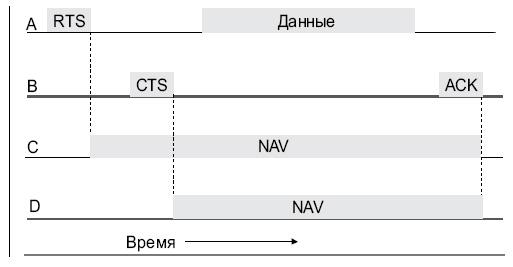

В 1994 году схема MACA была усовершенствована и получила название MACAW. Было отмечено, что без подтверждения на канальном уровне потерянные кадры не будут переданы повторно, пока транспортный уровень много позднее не обнаружит их отсутствия. В усовершенствованной схеме требуется подтверждение получения любого информационного кадра, добавлен также механизм оповещения о перегрузке. Стандарт 802.11 поддерживает два режима работы: DCF (Distributed Coordination Function) и PCF (Point Coordination Function). Первый не имеет средств централизованного управления, второй — предполагает, что базовая станция берет на себя функцию управления локальной субсетью. В протоколе 802.11 используется алгоритм доступа CSMA/CA (CSMA with Collision Avoidance). При этом производится прослушивание физического и виртуального каналов. CSMA/CA может работать в двух режимах. В первом — станция до начала передачи прослушивает канал. Если канал свободен, она начинает передачу данных. При передаче канал не прослушивается и станция передает кадр полностью. Если канал занят, отправитель ждет его освобождения и только после этого начинает передачу. В случае коллизии станции, участвующие в этом событии, смогут начать передачу через псевдослучайный интервал времени. Второй режим CSMA/CA базируется на протоколе MACAW и использует контроль виртуального канала, как это показано на рис. 7.21. В показанном на рисунке примере станция А намеревается передать данные станции В Станция С находится в зоне доступности стации А и, возможно, станции В. Станция D входит в зону доступности станции В, но пребывает вне зоны досягаемости станции А.

Когда станция А решает, что ей необходимо передать данные станции В, она посылает ей кадр RTS, запрашивая разрешение на передачу. Если В может принимать данные, она пришлет отклик в виде кадра CTS. После приема CTS станция А запускает таймер ACK и начинает пересылку данных. При успешном приеме станция В формирует кадр ACK, который посылается А, свидетельствуя о завершении обмена. Если время таймаута ACK истечет раньше, алгоритм повторяется с самого начала. Станция С также принимает кадр RTS и поэтому знает, что по каналу будут передаваться данные и по этой причине следует воздержаться от попыток передачи. Из данных, содержащихся в RTS, станция С знает, сколько времени будет продолжаться передача, и пребывает в пассивном состоянии. Индикацией этого состояния является последовательность NAV (Network Allocation Vector) (см.

рис.

7.21). Станция D не слышит RTS, передаваемый А, зато воспринимает CTS, посланный станцией В, и также выдает NAV.

Следует учитывать, что сигналы NAV не передаются, а являются лишь внутренними напоминаниями о необходимости хранить радиомолчание. При фрагментации каждый фрагмент имеет свою контрольную сумму, и его получение подтверждается индивидуально. Посылка фрагмента  невозможна, пока не получено подтверждение получения фрагмента

невозможна, пока не получено подтверждение получения фрагмента  . После получения доступа к каналу отправитель может послать несколько кадров подряд. Если фрагмент доставлен с искажением, он пересылается повторно.

. После получения доступа к каналу отправитель может послать несколько кадров подряд. Если фрагмент доставлен с искажением, он пересылается повторно.

Режимы PCF и DCF могут сосуществовать в пределах одной сотовой ячейки. Это достигается путем точного определения межкадрового интервала. Самый короткий интервал SIFS (Short Interframe Interval) используется для того, чтобы одна из сторон, ведущих диалог посредством кадров управления, могла получить возможность начать передачу первой. Всего регламентировано 4 разных типов межкадровых интервалов (SIFS, PIFS, DIFS и EIFS).

Помимо WLAN, в настоящее время разработаны стандарты для беспроводных региональных сетей WMAN (Wireless Metropolitan-Area Networks, например, WiMAX) и WWAN (Wireless Wide-Area Networks) со скоростями обмена в десятки килобит в сек. В текущий момент насчитывается более полудюжины различных типов беспроводных сетей:

- GSM Phase 2+

Скорость обмена 9,6-14,4 кбит/c.

- Mobitex

Система (WWAN) разработана Ericsson и Swedish Telecom. Расстояние связи < 30 км. MTU=545 байт, скорость обмена 8 кбит/c. RTT может достигать 10 сек.

- DataTAC

Эта система известна также под именем ARDIS. Максимальное расстояние связи равно 20 км. Как и в Mobitex связь между базовой станцией и мобильным узлом DataTAC осуществляется в полудуплексном режиме. MTU=2048 байт, скорость обмена 19,2 кбит/с. Система базируется не на IP-технике.

Система разработана IBM и McCaw Cellular Communications в начале 90х. MTU=2048 байт, скорость обмена 19,2 кбит/c, время отклика составляет порядка 4 секунд. Обмен может производиться в режиме full duplex.

Система разработана ETSI в конце 1997 года и работает совместно с GSM. Система может работать с кодовыми схемами CS1, CS2, CS3 и CS4 при скоростях обмена до 60 кбит/c. Мобильные ЭВМ обычно работают с MTU=1500 байт в режиме full duplex.

Систему называют также улучшенным GPRS, по основным параметрам она совпадает со своим прототипом.

К сожалению, беспроводные, особенно мобильные каналы крайне ненадежны. Потери пакетов в таких каналах весьма вероятны. Понижение скорости передачи, как правило, не приводит к понижению вероятности потери. Кроме того, проходы от отправителя к получателю здесь неоднородны и могут включать в себя сегменты с различными методами транспортировки данных (проводные и беспроводные). В таких структурах бывает полезно разбить канал на две последовательные связи ( indirect TCP ). Преимуществом такой схемы является то, что оба виртуальных канала являются однородными. Таймауты в одном из соединений заставят отправителя замедлить темп передачи, в то время как таймауты во втором — могут ускорить обмен. Да и все остальные параметры связей могут оптимизироваться независимо. Основной недостаток этого приема заключается в нарушении базового принципа организации TCP-соединений на основе сокетов, здесь получение подтверждения отправителем не означает благополучной доставки. В 1995 году была предложена схема, не нарушающая TCP-семантику. В этой схеме вводится специальный агент-наблюдатель, который отслеживает состояние кэшей отправителя и получателя и посылает подтверждения. Этот агент при отсутствии своевременного подтверждения запускает процедуру повторной посылки сегмента, не информируя об этом первичного отправителя. Механизмы подавления перегрузки запускаются в этом варианте только при перегрузке проводной секции канала. При потерях реализуется выборочная пересылка сегментов.

В последнее время в продажу поступили радио-интерфейсы (IEEE 802.11b) для персональных ЭВМ, которые позволяют создавать небольшие офисные сети. Пригодны они и для подключения к каналам Интернет, но в этом случае следует позаботиться о специальной антенне. Такие интерфейсы работают на несущей частоте 2,4-5,0 ГГц и обеспечивают пропускную способность 11-22Мбит/с при расстояниях 700-5000м. Особую привлекательность такие интерфейсы представляют для мобильных ЭВМ. (См. LANline Spezial VII/2002, Nov/Dez s16; LANline.) Топология радио-сетей достаточно многообразна. Возможны варианты, когда клиенты сети взаимодействуют друг с другом через базовую станцию (см. статью о Bluetooth, рис. 7.22). Возможна схема взаимодействия все-со-всеми, когда рабочие станции связываются друг с другом непосредственно через эфир. Роль базовой станции может выполнять радио-переключатель или специализированный маршрутизатор.

При работе с UDP также возникают некоторые трудности. Хотя известно, что UDP не гарантирует доставки, большинство программ предполагает, что вероятность потери невелика.

Программы используют такие способы преодоления потерь, которые при высокой вероятности потери просто не срабатывают. Многие приложения предполагают наличие достаточного запаса пропускной способности, чего в случае мобильной связи обычно нет.

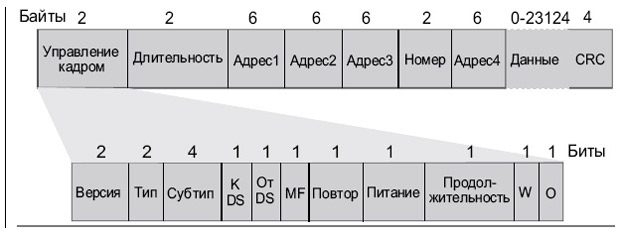

Стандарт 802.11 использует три класса кадров, транспортируемых через канал: информационные, служебные и управляющие. Формат информационного кадра представлен на рис. 7.23.

Двухоктетное поле управления кадра имеет 11 субполей. Субполе версия протокола позволяет двум протоколам работать в пределах одной ячейки. Поле тип задает разновидность кадра (информационный, служебный или управляющий), а субтип определяет субтип кадра (RTS, CTS или ACK). Биты к DS и от DS указывают на направление транспортировки кадра: к межсотовой системе (например, Ethernet) или от нее. Бит MF указывает на то, что далее следует еще один фрагмент. Бит повтор отмечает повторно посылаемый фрагмент. Бит управление питанием используется базовой станцией для переключения в режим пониженного энергопотребления или для выхода из этого режима. Бит продолжение говорит о том, что у отправителя имеются еще кадры для пересылки. Бит W является указателем использования шифрования в теле кадра согласно алгоритму WEP (Wired Equivalent Protocol). Однобитовое поле O сообщает приемнику, что кадры с этим битом (=1) должны обрабатываться строго по порядку.

Поле длительность задает время передачи кадра и его подтверждение. Это поле может присутствовать в служебных кадрах. Именно с учетом этого поля станции выставляют признаки NAV. Заголовок содержит четыре адреса. Это адрес отправителя и получателя, а также адреса ячейки отправителя и места назначения. Поле номер служит для нумерации фрагментов. Из 16 бит номера 12 идентифицируют кадр, а 4 — фрагмент. Управляющие кадры имеют сходный формат, только там отсутствуют поля базовых станций, так как эти кадры не покидают пределов сотовой ячейки. В служебных кадрах отсутствуют поля данные и номер, ключевым здесь является содержимое поля субтип (RTS, CTS или ACK).

Для обеспечения безопасности (ведь к такой сети достаточно легко подключиться) используется алгоритм WEP (Wired Equivalent Privacy). Длина ключа составляет 40 или 104 разряда. Предусмотрена возможность шифрования сообщений и аутентификации с использованием двухключевых схем (смотри http://www.rsasecurity.com/rsalabs/technotes/wep-fix.html).

Стандарт 802.11 требует, чтобы все совместимые беспроводные ЛВС предоставляли девять типов сервисов. Первые пять относятся к услугам распределения и осуществляются базовой станцией, остальные четыре являются станционными. Первая группа:

- Ассоциация. Этот вид сервиса используется мобильными станциями для подключения к базовым станциям (БС). Операция осуществляется при вхождении станции в зону действия БС. Мобильная станция передает идентификационную информацию и данные о своих возможностях. БС может принять или отвергнуть мобильную станцию.

- Диссоциация. По инициативе мобильной или базовой станций может быть выполнен разрыв ассоциации. Это происходит при выключении станции или уходе из зоны действия БС.

- Реассоциация. Операция служит для смены базовой станции. Это происходит при переходе из одной сотовой ячейки в другую.

- Распределение. Этот вид сервиса служит для маршрутизации кадров, посылаемых базовой станции. Если адрес места назначения является локальным, то кадры передаются непосредственно, в противном случае их надо передать по проводной сети.

- Интеграция. Если кадр передается через сеть, не следующую стандарту 802.11 и применяющую другую схему адресации и формат кадров, то данный вид сервиса осуществляет трансляцию форматов.

Остальные четыре вида услуг являются внутренними сервисами сотовой ячейки и предоставляются после осуществления ассоциации. В перечень этих сервисов входят:

- Идентификация. Этот сервис служит для определения прав доступа станции к ресурсам сотовой ячейки.

- Деидентификация. При уходе из сети станция должна выполнить деидентификацию.

- Конфиденциальность. Данный сервис служит для шифрования передаваемых конфиденциальных данных. Применяется алгоритм RC4.

- Доставка данных. Пересылка, так же, как и в Ethernet, не является гарантированной. Выявлять и исправлять ошибки должны верхние уровни.

Радиоканалы позволяют осуществлять связь с мобильными объектами, и в этом качестве они вне конкуренции.