|

Здравствуйте,при покупке печатной формы сертификата,будут ли выданы обе печатные сторны? |

Предпосылки и основные направления развития менеджмента в сфере информационной безопасности

Под понятием "информационная безопасность" принято иметь в виду состояние (уровень) защищенности информационных ресурсов – информационных объектов и информационных систем – от негативных воздействий (как случайных, так и осуществляемых преднамеренно), которые могут нанести ущерб самой информации и средствам ее передачи и обработки, а, следовательно, отрицательно отразиться на владельцах информационных ресурсов, государстве, обществе и других участниках процессов информационного обмена. Большинство современных информационных ресурсов, а также информационных систем практически не могут рассматриваться в отрыве от комплекса элементов (факторов), связанных с обеспечением информационной безопасности: угроз для информационных ресурсов, различных средств и мер защиты, барьеров для проникновения, а также уязвимостей в системах защиты информации. Таким образом, под информационной безопасностью в более общем виде следует понимать совокупность средств, методов и процессов (процедур), обеспечивающих защиту информационных активов и, следовательно, гарантирующих сохранение эффективности и практической полезности как технической инфраструктуры информационных систем, так и сведений, которые в таких системах хранятся и обрабатываются. Понятие информационной безопасности неразрывно связано с рисками для информационных ресурсов, под которыми (рисками) понимается возможность (вероятность) нанесения ущерба информационным ресурсам, снижения уровня их защищенности. Риски могут иметь различную природу и характеристики; одной из основных классификаций рисков для информационной безопасности (так же, как и многих других рисков в экономике и управлении) является их разделение:

- на системные риски – неуправляемые риски, связанные с той средой и технической инфраструктурой, в которой функционируют информационные системы;

- операционные риски – как правило, управляемые риски, связанные с особенностями использования определенных информационных систем, их технической реализации, применяемыми алгоритмами, аппаратными средствами и т.п.

В качестве методической основы для детализированного анализа рисков в практической работе может быть использован ГОСТ Р 51275-99 "Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения".

Все негативные воздействия на информационные активы, защиту от которых (воздействий) предполагает информационная безопасность, могут быть разделены на три основных вида:

- нарушение конфиденциальности информации;

- разрушение (утеря, необратимое изменение) информации;

- недоступность информационных ресурсов – возникновение ситуаций, когда пользователи (все или их часть) на некоторый период времени теряют возможность доступа к необходимым данным (или информационным системам).

Непосредственным источником рисков и негативных воздействий являются угрозы, под которыми понимаются потенциальные или реально возможные действия по отношению к информационным ресурсам, нарушающие информационную безопасность. Выделяется множество типов угроз и множество критериев для классификации угроз информационной безопасности. Одним из основных таких критериев является расположение источника нарушений к информационным ресурсам, в отношении которых осуществляется негативное воздействие. В соответствии с этим критерием нарушения могут быть разделены:

- на обусловленные внутренними факторами (персоналом предприятия, работой собственных информационных систем);

- обусловленные внешними факторами (злоумышленниками, не имеющими непосредственного отношения к компании – владельцу информационных активов, природными факторами и т.п.).

Другим важным критерием является наличие намерений осуществить нарушение. В соответствии с ним выделяют:

- целенаправленные воздействия (могут быть осуществлены как собственным персоналом, так и внешними противниками);

- случайные воздействия (ошибки пользователей и администраторов, сбои и случайные нарушения в работе оборудования, непредвиденные воздействия природных факторов).

Также можно выделить следующие классификации угроз:

- по объектам (персонал, материальные и финансовые средства, информация);

- по величине ущерба (предельный, значительный, незначительный);

- по вероятности возникновения (весьма вероятные, вероятные, маловероятные);

- по типу ущерба (моральный, материальный)

- и некоторые другие [32].

На практике основными наиболее распространенными способами нарушения информационной безопасности являются:

- получение несанкционированного доступа (в том числе и путем превышения прав при санкционированной работе с информационными системами) к определенным сведениям или массивам данных, распространение которых ограничено, с целью их изучения, копирования, распространения, незаконного использования и т.п.;

- несанкционированное использование информационных ресурсов (ресурсов вычислительных и телекоммуникационных систем) с целью получения выгоды или нанесения ущерба (как тем системам, которые незаконно используются, так и третьим лицам);

- несанкционированная злонамеренная модификация (изменение) данных;

- кража денежных средств в электронных платежных системах и системах "клиент-банк", а также кража бездокументарных ценных бумаг и иные формы незаконного присвоения имущественных прав;

- вывод из строя (полный или частичный) программных и аппаратных средств обработки, передачи и хранения информации;

- осуществление атак типа "отказ в обслуживании" – DoS (в частности, в отношении серверов в сети Интернет);

- распространение вирусов и других вредоносных программ, осуществляющих различные негативные воздействия.

Современная практика использования информационных систем характеризуется большим количеством и постоянным ростом числа нарушений информационной безопасности. Одним из важных факторов этого является постоянно растущая доступность современных информационных технологий для преступников, а также постоянно растущая привлекательность информационных систем как потенциальных объектов нападения. Также важным обстоятельством является постоянное усложнение и рост разнообразия используемых информационных систем и, в частности, программных продуктов. Так, например, объем (и, соответственно, сложность) одной из наиболее распространенных операционных систем – Microsoft Windows – увеличился с примерно 4 миллионов строк программного кода в 1992 году (Windows NT) до более чем 35 миллионов строк в 2000 году (Windows 2000). С учетом того, что в среднем каждая тысяча строк программного кода может содержать от 5 до 15 ошибок1Оценка специалистов исследовательского центра университета Карнеги-Меллон. , появление все большего числа различных уязвимостей, создающих угрозы для информационной безопасности, становится практически неизбежным.

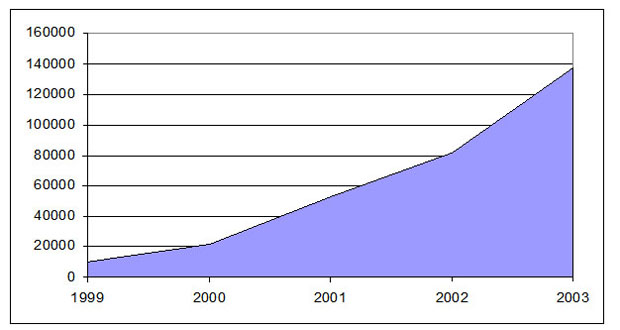

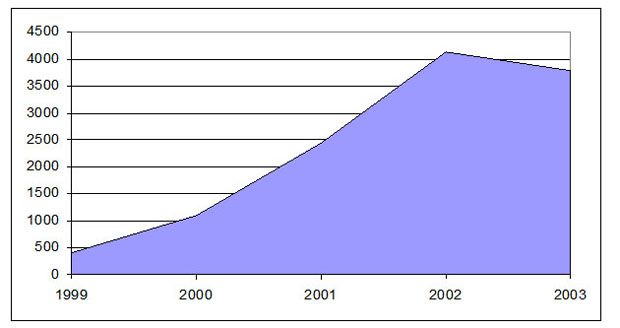

Результатом этого является постоянный рост количества различных нарушений, связанных с информационной безопасностью. Число сообщений о различных инцидентах в сфере защиты информации, полученных одним только "Центром реагирования на инциденты, связанные с информационной безопасностью" при университете Карнеги-Меллон (CERT), в период с 1999 по 2003 годы увеличилось более чем в 14 раз2Начиная с 2003 года такая статистика центром CERT не ведется ввиду широкого распространения таких нарушений и малой информативности статистических показателей. , а число получаемых ежегодно сообщений о выявленных уязвимостях в различных информационных системах – примерно в 10 раз (эти данные представлены на рис. 1.1 и 1.2).

увеличить изображение

Рис. 1.1. Число сообщений о происшествиях, связанных с нарушениями информационной безопасности, которые поступили в CERT/CC

увеличить изображение

Рис. 1.2. Число сообщений о выявленных уязвимостях в информационных системах, поступивших в CERT/CC

Таким образом, все перечисленные обстоятельства: рост многообразия возможных нарушений, увеличение их количества, увеличение сложности информационных технологий, постоянно возрастающая доступность компьютеров и телекоммуникационных средств для преступников – объясняют рост потребности владельцев информационных ресурсов (предприятий, организаций, государственных ведомств) в реализации систематических, всеобъемлющих мер по обеспечению информационной безопасности.