Технологии безопасности в IE8.

Фильтр межузловых сценариев (XSS)

Фильтр межузловых сценариев ( XSS ) в Internet Explorer помогает предотвратить добавление одним веб-узлом кода сценария на другой веб-узел. Фильтр XSS наблюдает за взаимодействием веб-узлов и при определении возможной атаки автоматически блокирует запуск кода сценария. В подобных случаях на панели информации будет отображено сообщение, позволяющее узнать об изменении веб-страницы, чтобы защитить конфиденциальность и обеспечить безопасность.

Общая защита

В IE8 поддерживаются также следующие технологии защиты:

- поддержка кросс-документного обмена сообщениями HTML5 ( HTML5 cross-document messaging );

- новый объект XDomainRequest для передачи данных через домены;

- новая функция toStaticHTML, которая позволит избежать внедрения опасного кода на страницы путем форматирования html- тегов;

- IE 8 реализует функции ECMAScript 3.1 для работы с JSON. Для обеспечения безопасности, объект для работы с JSON содержит функцию parse, которая так же как и toStaticHTML надежно форматирует потенциально-опасный текст;

- браузер содержит улучшения в механизме MIME-sniffing, который позволяет определять браузеру содержимое страницы не по значению поля заголовка ответа сервера " content-type ", а по содержанию. Теперь, например, при " content-type: image/* " браузер не будет обрабатывать вложенный html- или скрипт-код. При этом для управления фильтром разработчик может воспользоваться новым параметром authoritative и указать " Content-Type: text/plain; authoritative=true; ", - в этом случае IE8 не будет пытаться определить тип содержимого, интерпретируя его согласно указанию в поле " Content-Type ";

- новые параметры для HTTP -заголовков X-Download-Options: noopen и Content-Disposition: attachment; filename=untrustedfile.html указывают браузеру, что он должен сохранить полученное от сервера содержимое вместо того, чтобы его отобразить. Это может быть использовано в том случае, когда веб-приложению требуется передать пользователю страницу с небезопасным содержимым. В случае сохранения его на клиентском компьютере и последующем открытии такие страницы не будут работать в контексте сервера, что повысит уровень его безопасности;

- в элементе формы File Upload в целях безопасности изменен статус поля ввода на read-only. Кроме того, IE8 отправляет не полный путь файла, а только его имя;

- IE 8 так же содержит некоторые методики противодействия атакам с применением социальной инженерии.

Порядок выполнения работы

-

Включение режима просмотра InPrivate.

Чтобы включить просмотр InPrivate, выполните одно из следующих действий:

-

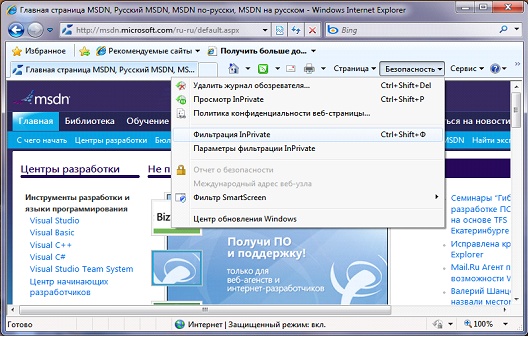

Нажмите кнопку Безопасность и выберите пункт Просмотр InPrivate.

В результате появится следующее окно:

- Нажмите сочетание клавиш <CTRL> + <SHIFT> + P.

-

-

Режим фильтрации InPrivate.

Фильтрация InPrivate помогает предотвратить сбор поставщиками содержимого сведений о посещенных пользователем веб-узлов.

Большинство веб-страниц используют содержимое веб-узлов, например рекламные материалы, карты или инструменты веб-анализа, которые отличаются от тех которые намерен посетить пользователь. Данные веб-узлы называются поставщиками содержимого (ПС) или сторонними веб-узлами. При посещении веб-узла со сторонним содержимым некоторые сведения о пользователе отправляются поставщику этого содержимого (например, " Google Analytics " или "Яндекс Метрика"). Если ПС предоставляет содержимое большому количеству посещаемых веб-узлов, то ПС может разработать профиль параметров просмотра, которые могут быть использованы в разных целях, включая анализ и показ адресной рекламы.

Обычно данное содержимое стороннего веб-узла, например встроенное изображение или видеоролик, отображается без проблем. Поскольку источником содержимого считается веб-узел, посещенный пользователем первоначально, то отслеживание других веб-узлов (сторонних), которые могут получать сведения о посещенных им веб-страницах, невозможно. Инструменты веб-анализа или веб-измерения сообщают о том, какие веб-узлы обычно посещает пользователь, и не всегда ему видны, как это часто бывает в случае с веб-маяками. Веб-маяки представляют собой, как правило, одноточечные изображения, единственной целью которых является отслеживание использования веб-узлов; при этом они не отображаются в качестве видимого содержимого.

Например, пользователь посещает страницы сайтов s1.ru и s2.ru, у которых в теле страниц размещен javascript сценарий:

<script src= "http://bs.yandex.ru/resource/watch.js" >

В результате bs.yandex.ru знает о том, что пользователь посетил сайты s1.ru и s2.ru.

Суть работы InPrivate фильтра заключается в анализе содержимого посещаемых веб-страниц: если аналогичное содержимое используется на нескольких веб-узлах, будет доступна возможность разрешить или блокировать данное содержимое. Можно также выбрать автоматическую блокировку любого ПС или стороннего веб-узла, обнаруживаемого с помощью функции фильтрации InPrivate, либо отключить эту функцию.

- Включение или отключение функции фильтрации InPrivate

По умолчанию функция фильтрации InPrivate обеспечивает анализ посещаемых веб-узлов и поставщиков содержимого, однако не блокирует их автоматически. Можно разрешить или блокировать любого поставщика содержимого, определяемого режимом фильтрации InPrivate в качестве узла, обменивающегося параметрами просмотра. В качестве альтернативного варианта, с помощью функции фильтрации InPrivate можно автоматически блокировать любого поставщика содержимого, либо отключить эту функцию.

Чтобы активировать фильтрацию InPrivate, нет необходимости открывать определенное окно - достаточно выполнить одно из следующих действий:

- В меню браузера "Безопасность" выбрать пункт "Фильтрация InPrivate ".

- В строке статуса браузера кликнуть значок фильтрации InPrivate .

- Нажать сочетание клавиш <CTRL> + <SHIFT> + F.

Если фильтрация InPrivate отключена, значок в строке состояния отображается серым цветом, а если фильтрация InPrivate включена, значок будет цветным.

Если фильтрация InPrivate уже включена, выполните следующие действия.

- Нажмите кнопку " Безопасность " и выберите пункт " Параметры фильтрации InPrivate ".

- Выполните одно из следующих действий:

- Чтобы автоматически блокировать веб-узлы, выберите параметр

- " Блокировать автоматически ".

- Чтобы заблокировать веб-узлы вручную, нажмите " Выбрать блокировку " или " разрешение содержимого ".

- Чтобы отключить фильтрацию InPrivate, нажмите кнопку " Отключить ".

- Нажмите кнопку ОК.

Если требуется вручную заблокировать или разрешить веб-узлы поставщика содержимого или сторонние веб-узлы, которые могут собрать сведения о ранее посещенных веб-узлах, выполните следующие действия.

- Нажмите кнопку " Безопасность " и выберите пункт " Параметры фильтрации InPrivate ".

- Щелкните параметр " Выбрать содержимое блокировки " или разрешения, выберите один или несколько веб-узлов, которые необходимо разрешить или заблокировать, а затем нажмите кнопки " Разрешить " или " Блокировать ".

- Чтобы задать количество посещаемых веб-узлов, которые обмениваются содержимым, перед их добавлением в список, укажите новое количество в поле " Показать содержимое сторонних веб-узлов ", используемое данным количеством посещенных узлов. Можно задать количество от 3 до 30. Значением по умолчанию данного параметра является 10 (т.е. не менее 10 различных веб-узлов должны использовать аналогичное содержимое стороннего веб-узла перед его отображением и возможностью блокирования или разрешения).

- По окончании работы нажмите кнопку ОК.

Следует иметь в виду, что после блокировки содержимого веб-узла будет отображаться меньше элементов, или же страница перестанет открываться совсем. Это может произойти, если на веб-узле размещен инструмент веб-анализа, который визуально не отображается, но имеет финансовую ценность для данного веб-узла. Если вы предпочтете заблокировать содержимое, благодаря которому веб-узел оплачивает счета, данный веб-узел может закрыть вам доступ к своим страницам.

-

Очистка журнала посещений веб-узлов

Во время просмотра веб-страниц IE сохраняет информацию о посещенных веб-узлах и сведения, которые часто требуется предоставить (например, имя и адрес пользователя). Веб-браузер IE сохраняет следующие типы информации:

- временные файлы Интернета;

- файлы Cookie ;

- журнал посещенных веб-узлов;

- сведения, указанные на веб-страницах или в адресной строке;

- сохраненные сетевые пароли.

Обычно полезно сохранять данную информацию на компьютере, потому что она может ускорить просмотр веб-страниц или автоматически предоставить сведения, чтобы их не приходилось вводить повторно. Однако данная информация может быть удалена в случае использования общедоступного компьютера и предотвращения сохранения на нем личных сведений после завершения работы.

Для удаления журнала веб-браузера (полностью или частично):

- Нажмите кнопку "Безопасность" и выберите пункт "Удалить журнал веб-обозревателя".

- Установите флажок рядом с каждой категорией информации, которую требуется удалить.

- Установите флажок рядом с пунктом "Сохранять данные избранных веб-узлов", если файлы Cookie и файлы, связанные с веб-узлами списка "Избранное", удалять не требуется.

- Нажмите кнопку "Удалить" (при наличии большого количества файлов в журнале данный процесс может занять некоторое время)

-

Чтобы включить фильтр SmartScreen, выполните следующие действия:

- Нажмите кнопку "Безопасность", выберите пункт "Фильтр SmartScreen " и щелкните "Включить фильтр SmartScreen ".

- В диалоговом окне "Фильтр Microsoft SmartScreen " нажмите кнопку ОК.

- является полностью настраиваемым компонентом групповой политики. При использовании групповой политики можно управлять узлами с помощью зон безопасности IE.

- препятствует просмотру и загрузке с веб-узлов, которые известны как размещающие вредоносное содержимое. Пользователи могут пропускать предупреждения фильтра и продолжать просмотр. Можно использовать групповую политику, чтобы предотвратить отклонение пользователями предупреждений фильтра.

Можно также настроить фильтр SmartScreen для запрета проверки узлов, находящихся в зоне "Надежные узлы". По умолчанию фильтр проверяет эти узлы, однако можно отключить проверки данной зоны. Затем можно добавить в зону надежных узлов организации собственный список узлов, в том числе тех, которые рассматриваются компанией в качестве безопасных или надежных. Эти узлы входят в локальную зону доверия фильтра SmartScreen и никогда не проверяются автоматически.

-

Защита DEP/NX.

В системе Windows все 64-разрядные процессы имеют автоматическую установку защиты DEP. Ее отключение невозможно.

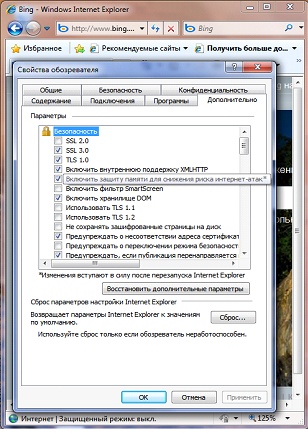

Для того чтобы включить защиты для 32-разрядного веб-браузера:

- Запустите 32-разрядную версию веб-браузера (как администратор).

- В меню браузера выберите следующие разделы в меню Сервис > Свойства обозревателя > Дополнительно

- Установите опцию "Включить защиту памяти для снижения риска интернет-атак".

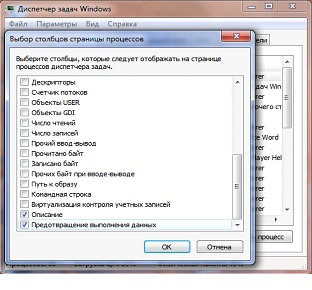

Увидеть список процессов с установленной защитой DEP/NX (рис.20.7) можно с помощью Диспетчера Задач ( Task Manager ). Для этого на закладке "Процессы" в меню "Вид" необходимо выбрать столбец "Предотвращение выполнения данных".