|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Организационно-правовые аспекты защиты информации

Обзор международных стандартов в области информационной безопасности

Международные стандарты позволяют дополнить отечественное законодательство в тех областях, которые не затрагиваются российскими нормативно-правовыми документами. Примерами таких областей является аудит информационной безопасности, интеграция различных средств обеспечения безопасности, управление системами защиты и др. В отличие от положений российского законодательства, требования международных стандартов носят рекомендательный характер.

В настоящее время на территории России наибольшее распространение получили следующие международные стандарты:

- стандарт ISO / IEC 17799 "Информационная технология. Система менеджмента информационной безопасности. Требования";

- стандарт ISO / IEC 27001 "Информационная технология. Методы обеспечения безопасности. Руководство по управлению информационной безопасностью".

- стандарт CobiT ( Control Objectives for Information and related Technology, "Контрольные Объекты для Информационной и смежных Технологий");

- стандарт ITIL ( Information Technologies Infrastructure Library, "Библиотека инфраструктуры информационных технологий");

- методика проведения аудита информационной безопасности OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation, "Методика оценки критических угроз, информационных активов и уязвимостей").

Международный стандарт ISO / IEC 17799 представляет собой набор рекомендаций по применению организационно-технических мер безопасности для эффективной защиты автоматизированных систем. В 2007 г. планируется принятие ISO / IEC 17799 в качестве ГОСТа. Стандарт состоит из одиннадцати разделов, каждый из которых описывает одну из областей информационной безопасности. Краткое описание разделов стандарта ISO / IEC 17799 приведено в табл. 29.1.

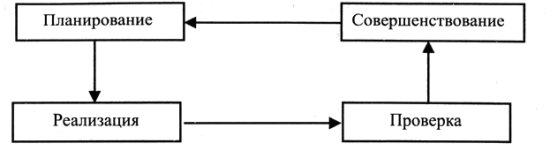

Международный стандарт ISO / IEC 27001 описывает требования к системе управления информационной безопасностью ISMS ( information security management system ). Стандарт базируется на процессном подходе, предполагающем непрерывность выполнения работ по поддержанию должного уровня информационной безопасности. ISO / IEC 27001 базируется на модели PDCA ( Plan Do Check Act ), предусматривающей внедрение процесса управления, состоящего из четырех базовых этапов (рис. 29.2):

- Этап планирования,на котором проводится анализ и оценка рисков информационной безопасности компании.

- Этап реализации,в рамках которого осуществляется разработка плана минимизации рисков, реализуются программы по обучению и осведомленности персонала, создаются необходимые документы и др.

- Этап проверки,на котором проводится мониторинг и контроль работы средств защиты АС, проводится аудит информационной безопасности, а также повторная оценка рисков. На данном этапе осуществляется разработка рекомендаций по совершенствованию системы мер защиты информации.

- Этап совершенствования,предполагающего внесение изменений в существующие меры по защиты информации с целью повышения их эффективности.

Стандарт CobiT разработан международной ассоциацией ISACA и предназначен для обеспечения эффективного управления информационными технологиями (ИТ) с точки зрения целей и задач бизнес-процессов компании. Согласно CobiT повышение эффективности управления ИТ позволяет увеличить отдачу от инвестиций в инфокоммуникационные системы, а также повысить конкурентоспособность предприятия. В соответствии с этим стандартом все ИТ-ресурсы компании должны эффективно управляться определенными ИТ-процессами, что позволит обеспечить своевременное предоставление информации, необходимой организации для достижения ее бизнес-целей. В стандарте CobiT определено тридцать четыре ИТ-процесса, сгруппированных в четыре домена: "планирование и организация", "проектирование и внедрение", "эксплуатация и сопровождение", и "мониторинг". Каждый из этих процессов описывается совокупностью показателей, на основе которых осуществляется оценка эффективности существующих механизмов управления ИТ-ресурсами.

Оценка осуществляется по шестибалльной шкале, где каждый уровень соответствует определенной степени "зрелости" процессов управления ИТ.

В соответствии с CobiT ИТ-ресурсы могут включать в себя: данные, приложения, технологии, оборудование и людские ресурсы. Стандарт CobiT определяет следующие критерии, по которым возможно проведение оценки информационных ресурсов, участвующих в бизнес-процессах организации:

- эффективность - актуальность информации, гарантирующая своевременное получение корректных данных, необходимых для бизнес-процессов компании;

- продуктивность - обеспечение доступности информации с помощью оптимального использования имеющихся ИТ-ресурсов;

- конфиденциальность - обеспечение защиты информации от несанкционированного доступа;

- целостность - точность, полнота и достоверность информации в соответствии с требованиями бизнеса;

- доступность - обеспечение своевременного доступа к информации в соответствии с требованиями бизнес-процессов;

- согласованность - соответствие информационных ресурсов законодательству, а также существующим договорным обязательствам;

- надежность - обеспечение доступа руководства организации к соответствующей информации, необходимой и достаточной для адекватного выполнения бизнес-процессов, создания объективных финансовых отчетов и т. д.

Один из ИТ-процессов, определенных в домене как "эксплуатация и сопровождение", направлен на обеспечение комплексной информационной безопасности. В рамках этого процесса, в качестве одной из обязательных мер защиты, определена необходимость применения организационных и программно-технических средств информационной безопасности.

Стандарт ITIL представляет собой набор рекомендаций по управлению ИТ, разработанных Отделом Правительственной Торговли Великобритании ( United Kingdom's Office Of Government Commerce, OGC ). Стандарт рассматривает информационные технологии в виде сервисов, которые предоставляются внутри организации. Стандарт состоит из следующих семи основных частей, каждая из которых описывает один из аспектов управления ИТ-сервисами: "Предоставление и поддержка ИТ-сервисов" ( Service support and delivery ), "Планирование внедрения процесса управления ИТ-услугами" ( Planning to implement service management ), "Управление приложениями" ( Application management ), "Управление инфраструктурой" ( Infrastructure management ), "Управление безопасностью" ( Security management ) и "Бизнес-перспектива" ( The business perspective ).

Практическое внедрение стандарта ITIL направлено на достижение следующих целей:

- увеличение качества предоставления ИТ-сервисов потребителям;

- снижение затрат на разработку и внедрение ИТ-сервисов внутри организации;

- улучшение взаимодействия и обмена информацией между пользователями и подразделениями организации, отвечающими за информационные технологии и безопасность;

- формализация процесса управления информационными ресурсами компании;

- обеспечение оптимального использования навыков и опыта, имеющегося у технических специалистов компании.

Раздел ITIL "Управление безопасностью" включает в себя рекомендации по созданию комплексной системы защиты предприятия. Согласно стандарту ITIL такая система должна сочетать в себе организационные и технические меры защиты информации. При этом в стандарте указывается, что в состав системы обеспечения информационной безопасности должны входить средства обнаружения и предотвращения атак.

Стандарт ITIL дополняет CobiT, поскольку он в большей мере ориентирован на технических специалистов и содержит больше информации по фактической реализации на практике положений этого стандарта.

Методика проведения аудита информационной безопасности OCTAVE разработана координационным центром немедленного реагирования CERT ( Computer Emergency Response Team ) и предназначена для анализа уровня защищенности автоматизированных систем посредством оценки рисков. Согласно этой методике процедура оценки рисков безопасности включает в себя три фазы. В процессе реализации первой фазы формируется множество защищаемых ресурсов, в число которых может входить аппаратное и программное обеспечение, а также информационные ресурсы. Далее для каждого из защищаемых ресурсов создается профиль угроз, который описывает возможные сценарии проведения атаки. Профиль предусматривает следующие типы источников атаки:

- несанкционированные действия внутренних или внешних пользователей АС;

- системные проблемы, связанные с дефектами аппаратного обеспечения или сбоями программного обеспечения;

- физические процессы или стихийные бедствия, например, землетрясения или наводнения.

В профиле также указывается тип возможного последствия, к которому может привести успешная реализация атаки - искажение ресурса, уничтожение ресурса, блокирование доступа к ресурсу или нарушение конфиденциальности ресурса.

Первая фаза оценки рисков проводится посредством интервьюирования административного и технического персонала организации, в введении которой находится обследуемая автоматизированная система. В процессе интервьюирования сотрудникам компании задается ряд вопросов, на основе которых рабочая группа, проводящая оценку рисков, составляет перечень защищаемых ресурсов и профили атак. Вместо интервьюирования может быть проведен анализ существующей организационно-технической документации, касающейся вопросов информационной безопасности.

Согласно методике OCTAVE в процессе реализации второй фазы определяется список программно-аппаратного обеспечения, которое применяется для хранения или обработки защищаемой информации. Далее проводится анализ защищенности этого программно-аппаратного комплекса с целью выявления имеющихся уязвимостей. Данная процедура реализуется при помощи специализированного программного обеспечения, позволяющего автоматизировать процесс сбора и анализа информации, необходимой для выявления уязвимостей.

В рамках третьей фазы дается фактическая оценка риска безопасности на основе ущерба, который может быть нанесен организации в случае успешной реализации каждого из сценариев, определенных в профилях атак. Для оценки риска используется качественная шкала с тремя возможными уровнями - низкий, средний и высокий. По результатам анализа рисков разрабатываются рекомендации, направленные на их минимизацию. В процессе управления рисками могут предприниматься следующие типы действий:

- уменьшение риска за счет использования организационных и технических средств защиты, позволяющих снизить вероятность проведения атаки или уменьшить возможный ущерб от атаки;

- уклонение от риска путем изменения архитектуры или схемы информационных потоков автоматизированной системы, что позволяет исключить возможность проведения той или иной атаки;

- изменение характера риска в результате принятия мер по страхованию;

- принятие риска в том случае, если он уменьшен до того уровня, на котором он не представляет опасности для автоматизированной системы.