|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Анализ защищенности информационной системы на основе выявления уязвимостей и обнаружения вторжений

Поведенческие методы выявления атак

Как уже отмечалось выше, поведенческие методы используется для выявления атак на основе обнаружения отклонений от штатного поведения ИС. Наиболее часто поведенческий метод реализуется на основе статистических моделей. Эти модели определяют статистические показатели, которые характеризуют параметры штатного поведения системы. Если с течением времени эти параметры отклоняются от своих заданных значений, то метод позволяет сделать вывод о факте реализации атаки. Как правило, в качестве таких параметров могут выступать: уровень загруженности процессора, загрузка каналов связи ИС, штатное время работы пользователей системы, количество обращений пользователей к сетевым ресурсам ИС и др. В качестве примера статистических моделей, позволяющих обнаруживать информационные атаки можно привести следующие:

- пороговая модель, которая для каждого статистического параметра определяет пороговые величины. В том случае если наблюдаемый параметр превышает заданный порог, то это событие является признаком потенциальной атаки. Например, если количество запросов на доступ к ресурсам ИС превышает заданное числовое значение, то это может свидетельствовать о факте реализации атаки "отказ в обслуживании";

- модель среднего значения и среднеквадратичного отклонения, которая для каждого статистического параметра определяет так называемый доверенный интервал на основе математического ожидания и дисперсии. Если текущее значение параметра не укладывается в этом интервале, то это рассматривается как атака. Например, если для каждого пользователя ИС определён доверительный интервал его работы в системе, то факт работы пользователя в нетипичное для него время также может рассматриваться как попытка получения несанкционированного доступа к ресурсам системы;

- многовариационная модель, которая аналогична модели среднего значения и среднеквадратичного отклонения, но позволяет одновременно учитывать корреляцию между большим количеством статистических показателей.

Поведенческий метод может быть также реализован при помощи экспертных систем. При этом база правил такой системы описывает штатное поведение ИС. Так, например, при помощи экспертной системы можно точно специфицировать взаимодействие между хостами ИС по определенному протоколу в соответствии с действующими стандартами. Если же в процессе обмена информацией между хостами будет выявлена неизвестная команда, или нестандартное значение одного из параметров, то это может служить признаком атаки. Ещё одним способом реализации поведенческого метода выявления атак является использование нейросетей.

Рассмотрев основные типы поведенческих и сигнатурных методов выявления атак, можно перейти к описанию практических аспектов их применения в ИС.

Практические аспекты применения методов выявления атак

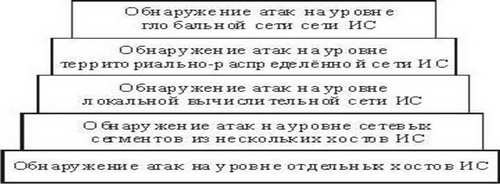

В случае применения СОА необходимо помнить, что обнаружение атак должно осуществляться на различных уровнях ИС (рис. 23.9). Так на самом нижнем уровне СОА способны выявлять атаки на конкретных хостах ИС - рабочих станциях, серверах и маршрутизаторах. Следующий уровень обнаружения - сетевые сегменты ИС, состоящие из группы хостов. Обнаружение атак также возможно при более крупных объединениях хостов - на уровнях локальных, территориально-распределённых и глобальных сетей ИС. При этом в зависимости от инфраструктуры защищаемой ИС на разных уровнях могут использоваться разные методы выявления атак.

Далее рассмотрим как сигнатурный и поведенческий методы могут быть использованы для выявления различных стадий информационных атак.

Для выявления атаки на стадии рекогносцировки, на котором осуществляется сбор информации об ИС, эффективно могут использоваться только сигнатурные методы выявления атак. Это связано с тем, что все операции нарушителя, при помощи которых он получает необходимую ему информацию, в большинстве случаев не вызывают никакого отклонения от штатного поведения ИС. Сигнатурные же методы позволяют чётко зафиксировать признаки, которыми характеризуется эта стадия атаки. Примерами таких признаков являются: факт формирования запроса к DNS -серверу, получение информации из базы данных SNMP MIB или многократную посылку TCP -запросов на установление соединения с различными портами и т.д. Для выявления атаки на стадии рекогносцировки могут быть использованы, как сетевые, так и хостовые датчики.

Обнаружение атаки на стадии вторжения в ИС возможно как при помощи сигнатурных, так и при помощи поведенческих методов. Это объясняется тем, что с одной стороны любое вторжение характеризуется определёнными признаками, которые могут быть представлены в виде сигнатуры, а другой стороны это же вторжение может также быть описано как некоторое отклонение от штатного поведения ИС. Поэтому, принимая во внимание специфику этих методов, наиболее эффективным является комбинированное использование этих сигнатурного и поведенческого метода обнаружения атак. Исходные данные, необходимые для выявления вторжения, могут использоваться, как от хостовых, так и от сетевых датчиков.

Эффективное выявление атак на стадиях атакующего воздействия и развития атаки возможно при помощи поведенческих методов, поскольку действия нарушителей на этих этапах могут сильно варьироваться в зависимости от целей проводимой атаки и поэтому не могут быть однозначно определены фиксированным множеством сигнатур атак. Учитывая тот факт, что две последние стадии жизненного цикла информационной атаки, характеризуются действиями нарушителей непосредственно на хостах ИС, то наиболее целесообразно использование хостовых датчиков для выявления этих этапов атаки.

В обобщённом виде характеристики применимости сигнатурного и поведенческого методов для выявления атак на разных стадиях рассмотрены в таблице.

Краткие итоги

Можно ли выявить вторжение в информационную систему? Ответ однозначен - можно. Однако это "можно" подразумевает то, что обнаружение информационных атак на ресурсы ИС является весьма сложным технологическим процессом, который связан со сбором необходимых данных о процессе функционирования ИС, их анализом и, наконец, выявлением факта атаки. Поэтому для эффективного обнаружения атаки на всех стадиях её жизненного цикла необходимо комбинированное использование как поведенческих, так и сигнатурных методов. И только реализация описанного выше комплексного подхода к проблеме выявления атак позволит значительно снизить риск успешного вторжения в информационные системы компании и исключит потерю производственных и иных секретов, а также не позволит потерять достигнутый уровень конкурентоспособности на рынке 21 века - века информации.