|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Безопасная вычислительная база нового поколения

Secure Startup (Безопасная загрузка)

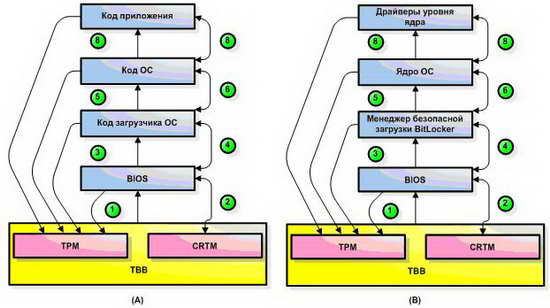

Каждый раз при загрузке системы контроль в первую очередь получает CRTM: пока не выполнятся инструкции из этого набора, управление не может быть передано другому коду. Цель такого подхода - дать CRTM возможность определить надежность каждого компонента системы, прежде чем передать ему управление. Последовательность загрузки (с момента запуска CRTM ) проиллюстрирована на рис. 16.2 (подробное описание см. в [16.5]):

- CRTM производит измерения целостности оставшейся части кода BIOS.

- Если CRTM устанавливает, что измерения подтверждают идентичность системы, контроль передается BIOS.

- BIOS производит измерения целостности конфигурационных установок платформы и других необходимых параметров.

- Если BIOS устанавливает, что измерения подтверждают идентичность системы, контроль передается менеджеру загрузки Windows Vista, который производит свои измерения целостности как часть процесса безопасной загрузки.

- Когда контроль получает механизм загрузки BitLocker, он производит измерения целостности загрузочного сектора NTFS и менеджера загрузки.

- Как только BitLocker убедится в том, что уже выполненный код и код, которому нужно передать управление, заслуживает доверия, он распечатывает ключ и расшифровывает содержимое диска, а затем передает управление ядру операционной системы.

- Задача проверки целостности кода переходит к Windows Vista. Подобно предшествующим компонентам, Vista производит измерения целостности кода; при обнаружении несоответствия с ранее сохраненными значениями загрузка блокируется.

- Убедившись в том, что целостность кода не нарушена, операционная система загружается.

Рис. 16.2. Процесс загрузки доверенной платформы: (A) - согласно спецификации TCG; (B) - в интерпретации Microsoft

Средство шифрования диска Windows BitLocker

Средство шифрования диска BitLocker (прежнее название - Full Volume Encryption / FVE - "полное шифрование тома") обеспечивает защиту данных на аппаратном уровне. Шифрование всего системного тома Windows позволяет предотвратить утечку или раскрытие данных с утерянного, украденного или неправильно утилизированного компьютера. Технология BitLocker помогает организациям исполнять государственные постановления и законы, в которых требуется использование высоких стандартов обеспечения безопасности и защиты данных (например, закон Сарбэйнса-Оксли [16.7] и HIPAA [16.8]).

Шифрование диска BitLocker является новой возможностью, которая доступна в Windows Vista и Server 2008. Оптимальным хранилищем для ключа шифрования с точки зрения функции BitLocker является микросхема доверенного платформенного модуля TPM версии 1.2. Если технология развертывается в системе, не имеющей такой микросхемы, то ключ шифрования записывается на запоминающее устройство USB [16.9].

BitLocker использует алгоритм AES с ключом 128 бит [16.10]. Взлом такого шифра методом полного перебора с использованием самого мощного персонального компьютера уйдет более 100 триллионов лет [16.5]. При современном уровне развитии вычислительной техники можно гарантировать, что на ближайшие 2 тыс. лет данные, зашифрованные алгоритмом AES-128 в безопасности. Однако нельзя с уверенностью утверждать, что за это время не появится более эффективных методов взлома таких шифров или что в AES не обнаружатся лазейки, которые позволят осуществлять поиск ключа более эффективно, чем методом полного перебора. Для повышения надежности длину ключа можно увеличить до 256 бит с помощью групповых политик или через интерфейс, предоставляемый провайдером инструментария управления Windows ( Windows Management Instrumentation, WMI ) для BitLocker. Более подробная информация по криптоалгоритмам, используемым BitLocker, изложена в [16.11].

Защита данных с помощью шифрования BitLocker усиливается за счет шифрования системного раздела и проверки целостности компонентов, используемых на раннем этапе загрузки. Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затрудняет определение ключей шифрования путем записи и шифровки заранее известных данных. Не шифруются три элемента [16.9]:

- загрузочный сектор,

- поврежденные сектора, уже отмеченные как нечитаемые,

- метаданные тома.

Метаданные тома состоят из трех избыточных копий данных, используемых BitLocker, включая статистическую информацию о томе и защищенные копии некоторых ключей расшифровки. Эти элементы не требуют шифрования, поскольку не являются уникальными, ценными или позволяющими определить личность.

Перед применением шифрования BitLocker использует алгоритм, называемый диффузором ( diffuser ) [16.10]. В результате его применения даже мельчайшее изменение исходного текста приводит к абсолютному изменению всего сектора зашифрованных данных. Это серьезно затрудняет определение ключей или дешифровку.

Использование технологии BitLocker - это один из возможных подходов к проблеме гарантированного уничтожения информации на жестком диске. Как известно (см., например, [16.12]), эта задача является очень важной: даже использование специализированных средств не всегда предохраняет от риска восстановления данных злоумышленником по остаточной информации. Чтобы избавиться от данных, достаточно избавиться от ключа, которым они были зашифрованы: несмотря на то, что данные при этом физически останутся на жестком диске, для злоумышленника они уже не будут представлять интереса.

На первый взгляд, совместное использование EFS и BitLocker противоречит золотому правилу криптографии: "Если вы шифруете что-то дважды - вы, очевидно, не понимаете смысл своих действий" [16.5]. Действительно, в стандартном сценарии шифрования данные шифруются симметричным криптоалгоритмом с использованием ключа, который затем зашифровываются на открытом ключе пользователя, имеющего право доступа к этим данным. В этом случае мы имеем 2 ключа и 2 шага шифрования - тем не менее, к каждому объекту шифрования (данным и симметричному ключу) криптоалгоритм применяется только один раз. Какой смысл дополнительно шифровать данные, которые уже защищены при помощи BitLocker? Однако заметим, что пользователь, обладающий ключом шифрования BitLocker, автоматически получает доступ ко всему содержимому диска. EFS предоставляет более гибкий подход и позволяет управлять доступом на уровне пользователей. Очевидным минусом комбинирования технологий является снижение производительности системы.

Краткие итоги

Платформа NGSCB ("Безопасная вычислительная база нового поколения") разрабатывалась в соответствии с новыми требованиями в области безопасности, установленными группой Trusted Computing Group ( TCG ).

Согласно концепции TCG, доверенная вычислительная платформа должна обладать следующими возможностями:

- Защищенные функции ( Protected capabilities );

- Мониторинг целостности ( Integrity monitoring );

- Хранение показателей целостности ( Integrity storage );

- Оповещение о целостности ( Integrity reporting ).

TCG рассматривает как основу для построения доверенной вычислительной платформы Trusted Platform Module ( TPM ) - микроконтроллер, который предлагает средства для безопасного создания и хранения ключей шифрования.

Шифрование диска BitLocker является новой возможностью, которая доступна в Windows Vista и Windows Server 2008. Оптимальным хранилищем для ключа шифрования с точки зрения функции BitLocker является микросхема доверенного платформенного модуля TPM версии 1.2.