Электронная документация и её защита

10.8. Методы и средства защиты информации в ИС

Под угрозой безопасности компьютерной системы понимаются действия, которые могут нанести ей ущерб. Угрозы могут быть объективными (случайными), возникающими независимо от воли и желания людей, и субъективными (преднамеренными), т.е. специально ими созданными.

По характеру угрозы электронным документам можно разделить на следующие типы:

- угроза раскрытия информации;

- угроза нарушения целостности документа;

- угроза потери доступа к документу;

- угроза подделки документа.

По типу воздействия угрозы подразделяются на следующие типы:

- природные;

- непреднамеренные техногенные;

- преднамеренные.

Соответственно, в комплекс защиты электронной документации входят следующие меры:

- обеспечение надёжности функционирования технических средств;

- обеспечение резервирования каналов связи;

- резервное дублирование информации;

- ограничение прав физического доступа к объектам системы документооборота;

- разграничение прав доступа к файлам и папкам;

- внедрение системы шифрования подписи (ЭЦП) и документов;

- защита от вирусов;

- защита от "взлома" сетей.

Для обеспечения безопасного обмена электронными документами между контрагентами и верификации подписей на таких документах в 2002 году был принят федеральный закон № 1-ФЗ от 10 января 2002 года "Об электронной цифровой подписи". ЭЦП позволяет пользоваться общедоступными каналами связи в документообороте, без угрозы подделки или признания такого документа недействительным.

Одна из главных преднамеренных угроз — это компьютерные вирусы. Компьютерный вирус — это специально написанная программа, которая может присоединяться к другим программам и выполнять разрушающее действие на компьютере.

Жизненный цикл вируса включает следующие этапы:

- внедрение;

- инкубационный период;

- саморазмножение;

- искажение или уничтожение информации.

Универсальных правил защиты от компьютерных вирусов не существует, однако известны некоторые правила, выполнение которых позволяет снизить угрозу заражения:

- все программы и документы, полученные из сети, должны быть проверены на наличие вируса;

- необходимо стремиться к максимальному ограждению локальной сети от процедур "записи", позволяя лишь процедуру "чтения";

- следует приобретать лишь дистрибутивные копии у официальных продавцов;

- нужно периодически сохранять на внешнем носителе файлы, имеющие ценность.

Взаимосвязь между методами и средствами защиты информации представлена в виде схемы (рис.10.3).

Препятствия — это создание преград, физически не допускающих к информации. Средства защиты при этом следующие: механические преграды; сейфы, шкафы; датчики различного типа и т.д.

Защита методом управления доступом состоит в использовании паролей и измерения индивидуальных характеристик человека (цвет глаз), в определении границ дозволенности обращения к информации и т.д.

В основе реализации защиты данным методом лежат понятия идентификации и аутентификации: идентификация пользователя — это присвоение ему уникального кода; аутентификация — установление подлинности субъекта. Средствами служат различного рода технические устройства.

Маскировка осуществляется за счёт программных средств защиты, к которым относятся:

- криптографические средства;

- уничтожение результатов решения задачи;

- регистрация работы технических и программных средств;

- разграничение доступа по паролям и ключам доступа;

- электронная подпись.

Рассмотрим криптографический метод защиты.

Криптография — это наука об обеспечении секретности и подлинности сообщений. Существуют два способа криптозащиты — с открытыми и закрытыми ключами.

Технология закрытого ключа состоит в следующем: посылая адресату сообщение, пользователь применяет специальную программу и ключ. Адресат, получив сообщение, пользуется точно такой же программой и таким же ключом. Оба участника должны знать секретный ключ (закрытый).

Если используется открытый ключ, то у каждого участника переписки есть два ключа: открытый и закрытый. Открытый ключ передаётся кому угодно, закрытый — нет. Посылая сообщение адресату В, участник А шифрует его открытым ключом, а В, получая сообщение, расшифровывает его закрытым ключом.

Рассмотрим процедуру создания криптограммы с помощью закрытого ключа. Создание криптограмм предполагает замену символов исходного текста, записанного в одном алфавите, на символы другого алфавита. В упрощенном варианте происходит замена исходных символов символами из того же алфавита. Воспользуемся таблицей Вижинера — квадратной матрицей, в первой строке которой записываются буквы в порядке очерёдности их в алфавите; во второй - то же, но со сдвигом влево на одну позицию и т.д. (рис.10.4).

Устанавливается ключ — некоторое слово или набор букв, например, МОРЕ.

Процесс шифрования состоит в следующем:

- под каждой буквой шифруемого текста записываются буквы ключа, повторяющие ключ требуемое число раз;

- буква шифруемого текста определяет столбец таблицы, а буква ключа — её строку. Зашифрованная буква находится на пересечении строки и столбца.

Пример. Шифруемый текст — ЗАЩИТА, закрытый ключ — МОРЕМО, текст после замены букв — УОИОЭО.

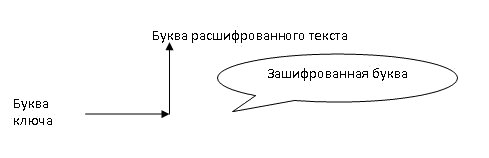

Схематично эту операцию можно представить следующим образом (рис.10.5):

Расшифровка предполагает выполнение обратной процедуры:

- над буквами зашифрованного текста сверху последовательно записываются буквы ключа;

- буква ключа определяет строку таблицы, а буква зашифрованного текста — его столбец. Буква, находящаяся в первой строке таблицы, является буквой расшифрованного текста.

Схематично эту операцию можно представить следующим образом (рис.10.6):