Банк данных угроз безопасности информации, включающий базу данных уязвимостей программного обеспечения. Международный подход к выявлению и анализу уязвимостей: CVE и CVSS

8.1. Банк данных угроз безопасности информации, включающий базу данных уязвимостей программного обеспечения

В 2015 году ФСТЭК России совместно с заинтересованными органами власти и организациями сформировала банк данных угроз безопасности информации (БДУ).

Банк данных угроз находится в свободном доступе на сайте http://www.bdu.fstec.ru/.

БДУ включает в себя базу данных уязвимостей программного обеспечения и описание угроз, характерных, в первую очередь, для государственных информационных систем и автоматизированных систем управления производственными и технологическими процессами критически важных объектов.

Целью создания данного банка является повышение информированности заинтересованных лиц о существующих угрозах безопасности информации в информационных (автоматизированных) системах. Банк данных предназначен для:

- заказчиков информационных (автоматизированных) систем и их систем защиты;

- операторов информационных (автоматизированных) систем и их систем защиты;

- разработчиков информационных (автоматизированных) систем и их систем защиты;

- разработчиков и производителей средств защиты информации;

- испытательных лабораторий и органов по сертификации средств защиты информации;

- иных заинтересованных организаций и лиц.

По состоянию на сентябрь 2017 года банк данных угроз содержит 205 угроз и 17369 уязвимостей.

Любой желающий может сообщить об обнаруженной уязвимости с помощью формы обратной связи.

В качестве фильтров для поиска угроз можно выбрать:

- источник угрозы - тип нарушителя и его минимально необходимый функционал

- последствия реализации угрозы:

Также доступен контекстный поиск по названию угрозы.

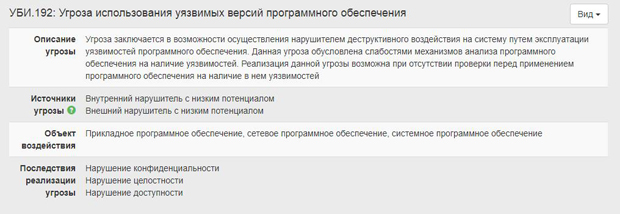

Описание угрозы выглядит следующим образом - рис. 8.1.

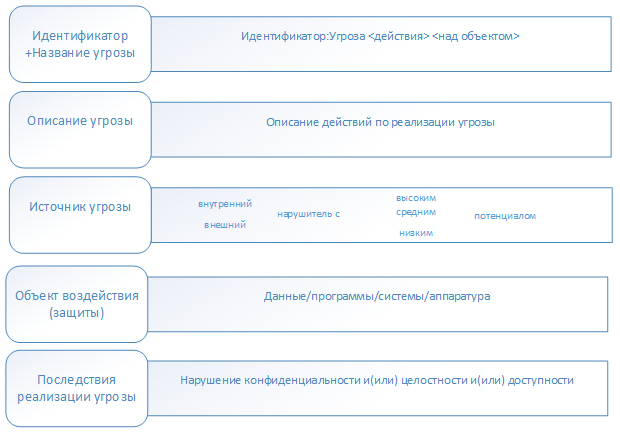

В паспорте каждой угрозы есть ее наименование, уникальный идентификатор, описание, источники угрозы (минимальные возможности внешнего или внутреннего нарушителя, необходимые для реализации угрозы), объекты воздействия и последствия реализации угрозы ( рис. 8.2).

Последствия реализации угрозы категорированы в соответствии с тремя основными свойствами информации с точки зрения информационной безопасности-конфиденциальностью, доступностью и целостностью, рассмотренными в "Цели и задачи технической защиты информации" .