Основы анонимности

Tor и Шелковый путь

В этой лекции при рассмотрении вопросов анонимности в системе Биткоин часто упоминался Tor как анонимная коммуникационная технология. Поговорим о ней более детально.

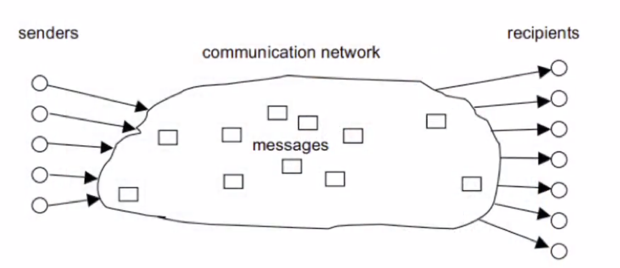

Для начала определим, что такое анонимные коммуникации. Есть группа отправителей и группа получателей ( рис. 6.10). И сообщения направляются от отправителей получателям через анонимную сеть. Предполагается, что в сети есть злоумышленник(и). Он может контролировать некоторые узлы-отправители и некоторые узлы-получатели, связи между узлами. Он также может контролировать некоторые из внутренних узлов анонимной сети И в сети с такими условиями необходимо добиться анонимности, то есть отсутствие связи между отправителем и получателем. Рассмотрим, как Tor ее обеспечивает.

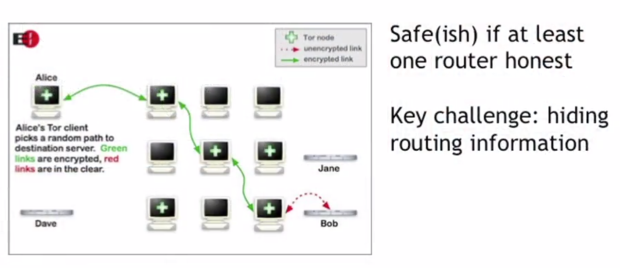

Алиса хочет поговорить с Бобом, поэтому она предварительно выбирает путь через набор маршрутизаторов ( рис. 6.11). Число маршрутизаторов зафиксировано в протоколе Tor – их всегда три. Концептуально можно представить, что это будет любое число. И чем больше узлов используется, тем выше анонимность. Узлы, обозначенные плюсом, - это узлы Tor. Алиса выбирает 3 случайных узла, чтобы написать свое сообщение.

Условие безопасности, состоит в том, что до тех пор, пока хотя бы один из этих трех узлов, который она выбирает, не скомпрометирован или не сговорился с атакующим, она в безопасности. Сторонний наблюдатель не сможет найти связь между Алисой и Бобом. Необходимо отметить, что в Tor возможно много нападений. Одно из них, например, называется атакой корреляции трафика от конца до конца. В этом случае в потоке трафика между Алисой и кем бы то ни было, могут быть модели синхронизации, возможно, веб-сайт. И если злоумышленник контролирует обе эти ссылки, то, просто наблюдая за корреляцией в этих моделях, он может определить, что эти два узла находятся в контакте друг с другом, даже если он ничего не знает о маршруте, по которому прошло сообщение между ними.

Основной идеей Tor является сокрытие информации о маршрутизации. Когда сообщение пропадает от Алисы на первый маршрутизатор, IP-адрес компьютера Боба должен быть где-то в этом сообщении. В противном случае, этот маршрутизатор не может соответствующим образом перенаправить сообщение, чтобы дать ему добраться до пункта назначения.

При этом маршрутизатор не должен знать IP-адрес Боба. Потому что, если маршрутизатор выполняет перенаправление на IP-адрес, он знает IP-адрес Алисы, потому что сообщение пришло от нее, и IP-адрес Боба, потому что это сообщение направлено ему. И теперь этот маршрутизатор имеет связь между двумя концами сообщения. И если маршрутизатор вредоносный, это станет проблемой. Поэтому ответ включает в себя шифрование. Если посмотреть на рис. 6.11 зеленые ссылки зашифрованы, но также есть незашифрованное соединение.

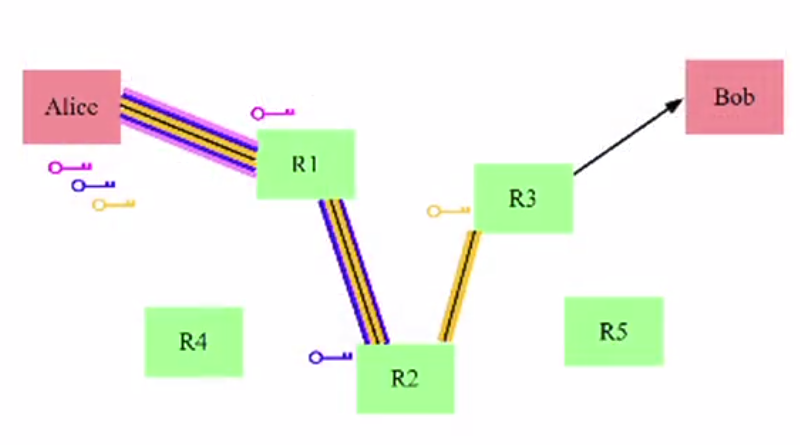

Это особый способ шифрования, который называется многоуровневым шифрованием ( рис. 6.12). Алиса и первый маршрутизатор делят симметричный ключ (фиолетовый цвет). Алиса и второй маршрутизатор разделяют другой ключ, который представлен синим цветом, Алиса и маршрутизатор три разделяют ключ, который представлен золотым цветом.

Эти симметричные ключи не сохраняются долгосрочно ни одним из этих узлов. Они формируются по мере необходимости с использованием протокола обмена ключами. Единственными постоянными ключами являются долгосрочные открытые ключи маршрутизаторов. Алисе не нужно иметь долгосрочный открытый ключ. Когда она выбирает путь к этим маршрутизаторам, она обнаруживает, что их открытые ключи выполняют протоколы обмена ключами и получает эти общие симметричные ключи. И когда она отправит сообщение в R1, оно будет зашифровано три раза.

Самый внешний уровень шифрования - это симметричное шифрование между Алисой и R1, и это позволяет R1 снимать шифрование с этого уровня.

И когда маршрутизатор снимает этот уровень шифрования, внутри он находит IP-адрес второго маршрутизатора и зашифрованное сообщение для отправки второму маршрутизатору. Затем выполняется следующий шаг. Маршрутизатор номер два снимает еще один уровень шифрования, а затем маршрутизатор номер три снимает последний уровень шифрования. Теперь сообщение является незашифрованным, состоящим из простого текстового сообщения, а также IP-адреса Боба. Итак, маршрутизатор три отправляет это сообщение Бобу обычным текстом.

Логично было бы создать еще один слой (протокол HTTPS или безопасный просмотр веб-страниц поверх Tor), чтобы сообщение от маршрутизатора три Бобу было зашифровано. Но сам протокол Tor не гарантирует этого. Нет никакого способа гарантировать это, потому что Боб может быть обычным веб-сервером, который даже не знает о протоколе Tor, и поэтому Tor не может нести за это ответственность

Разберемся, почему не сработал бы один уровень шифрования. Например, если бы Алиса пыталась зашифровать сообщение на всем пути от нее до R3. У многоуровневого шифрования есть очень важное свойство, - то, что R1 знает только IP-адрес Алисы и адрес R2, не знает адрес R3 или Боба. И так же каждый узел знает только адреса узла, который был одним шагом впереди него и одним шагом за ним. И на самом деле, когда сообщение доходит до R2, IP-адрес Алисы больше не присутствует даже в зашифрованном виде.

При этом если любой из узлов, например, R2, был скомпрометирован, тогда он выдал бы адреса R1 и R3, но не Алисы или Боба. Так работает Tor.

"Шелковый путь" - известен как скрытый сервис, продававший несколько лет запрещенные товары, в частности, наркотики. Поэтому серверу "Шелкового пути" необходимо было скрыть свой адрес. Для того, чтобы скрыть свой адрес, сервер соединяется с "местом встречи", которое является одним из маршрутизаторов сети Tor. Затем он публикует сопоставление между своим доменным именем и адресом "места встречи" через службы каталогов, которые предлагает система Tor. И эти доменные имена не являются обычными DNS-именами. Они называются луковыми адресами. При этом адрес очень похож на открытые ключи Биткойн, потому что любой может генерировать их.

И теперь клиенту придется изучить "луковый" адрес сайта, который он хочет посетить. Когда шелковый путь существовал, невозможно было просто набрать silkroad.com, потому что Шелковый путь не был доступен через обычную сеть. Вместо этого приходилось каким-то образом искать этот широко известный адрес. Это был не адрес Шелкового пути, это был луковый адрес Duck Duck Go. Это поисковая система, которая обеспечивает конфиденциальность и анонимность. Там можно было найти аналогичный адрес, принадлежащий Шелковому пути, и поместить его в браузер с поддержкой Tor. Потом клиент автоматически находит сопоставление для адреса места встречи, подключается к этой точке и через эту точку имеет анонимное и зашифрованное соединение с конечным сервером, без необходимости публикации на сервере фактического IP-адреса. Но для того, чтобы Шелковый путь функционировал, нужно было решить еще много проблем. У покупателей должна была быть уверенность в том, что после оплаты Шелковый путь доставит им товар. Поэтому поддерживалась система репутации поставщиков. Для решения проблемы анонимной доставки покупателям советовалось предоставить анонимный PO Box.

В этой лекции были освещены вопросы анонимности в сети Биткоин и использование других технологий для ее поддержания, в частности, анонимные коммуникационные технологии. При этом необходимо помнить, что анонимность – двусмысленная вещь, которую можно использовать как для плохих, так и для хороших целей.

Терминологический словарь

Луковая маршрутизация (Onion routing) — это технология анонимного обмена информацией через компьютерную сеть. Сообщения неоднократно шифруются и потом отсылаются через несколько сетевых узлов, называемых луковыми маршрутизаторами. Каждый маршрутизатор удаляет слой шифрования, чтобы открыть трассировочные инструкции и отослать сообщения на следующий маршрутизатор, где все повторяется. Таким образом, промежуточные узлы не знают источник, пункт назначения и содержание сообщения.

Фонд Электронных Рубежей (Electronic Frontier Foundation, EFF) — основанная в июле 1990 в США некоммерческая правозащитная организация с целью защиты заложенных в Конституции и Декларации независимости прав в связи с появлением новых технологий связи.

DNS (Domain Name System — система доменных имён) — компьютерная распределённая система для получения информации о доменах.