Управление межсетевыми экранами D-Link NetDefend

Создание правил

Раздел правил (Rules) предназначен для создания списка правил.

Правила межсетевого экрана – это "сердце" межсетевого экрана. Правила являются основным фильтром, который разрешает или запрещает определенному типу трафика проходить через межсетевой экран. Правила также используются для управления пропускной способностью, функцией ограничения полосы пропускания трафика, проходящего через интерфейс WAN.

Основные наборы правил системы NetDefendOS определяют политики безопасности и используются для фильтрации параметров. К ним относятся:

IP-правила, определяющие, какой трафик пройдет через межсетевой экран NetDefend и для какого трафика требуется преобразование адреса (выбор осуществляется в древовидном меню в папке Rules ? IP Rules).

Pipe-правила, определяющие, какой трафик активирует ограничение полосы пропускания трафика Traffic Shaping (выбор осуществляется в древовидном меню в папке Traffic Managment ? Traffic Shaping ? Pipe Rules).

Правила маршрутизации на основе политик, определяющие таблицы маршрутизации для трафика (выбор осуществляется в древовидном меню в папке Routing ? Routing Rules) .

Правила аутентификации, определяющие, какой трафик активизирует процесс аутентификации (выбор осуществляется в древовидном меню в папке User Authentification ? User Authentification Rules) .

Существуют два способа пропускания трафика через межсетевой экран NetDefend:

- Отклоняется весь трафик, кроме разрешенного.

- Пропускается весь трафик, кроме запрещенного.

Для обеспечения наилучшей безопасности в системе NetDefendOS по умолчанию применяется первый метод, т.е. при первой установке и запуске в NetDefendOS не определены IP-правила, за исключением минимальных, и весь трафик отклоняется. Для прохождения любого трафика через межсетевой экран NetDefend (включая ICMP-запросы Ping) администратору необходимо определить соответствующие IP-правила.

Когда через межсетевой экран устанавливается новое соединение, то правила проверяются по списку сверху вниз до тех пор, пока не будет найдено правило, соответствующее новому соединению. Для нового соединения выполнятся действие, записанное в правиле. Если это действие – разрешить (Allow), соединение устанавливается, и структура, описывающая соединение, добавляется во внутреннюю таблицу соединений межсетевого экрана. Если действие – запретить (Reject) или отклонить (Drop), соединение будет отклонено.

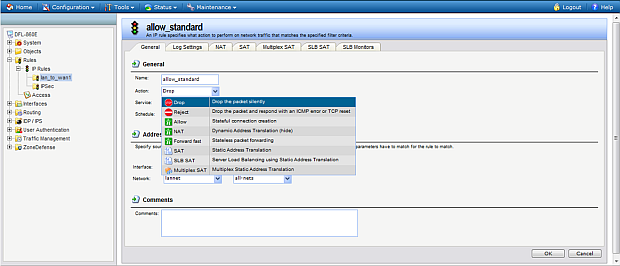

Выбор необходимого действия производится при создании правила в поле Action:

Drop (отклонить) – Пакеты, попадающие под правило с действием "Drop", будут немедленно отклонены. Информация о таких пакетах будет занесена в журнал (log), если на странице Logging Settings включена регистрация событий в журнале.

Reject (отклонить) – Действие "Reject" работает примерно также как и Drop. Но кроме этого, межсетевой экран отправляет сообщение ICMP UNREACHABLE назад отправителю пакета или, если отклоненный пакет был пакетом TCP, сообщение TCP RST. Информация о таких пакетах будет занесена в журнал (log), если на странице Logging Settings включена регистрация событий в журнале.

Allow (разрешить) – Пакеты, попадающие под правило с действием "Allow", будут проходить далее в систему проверки содержимого, которая будет помнить, какое соединение было открыто. Информация об открытых соединениях записывается в таблицу соединений. Поэтому, правила для обратного трафика не требуются, поскольку трафик, относящийся к отрытым соединениям, автоматически пропускается, не добираясь до правил проверки. Если на странице Logging Settings включена регистрация проверки трафика, будет выполняться запись в журнал соответствующих сообщений (log).

NAT (динамическая трансляция адресов) – Правило с действием "NAT" динамически транслирует адреса и "скрывает" адрес отправителя. В основном используется для скрытия внутренних адресов защищаемой сети – все компьютеры внутренней сети используют один внешний адрес.

Forward fast (быстрый проброс) – Пакетам, удовлетворяющим правилу с действием "Forward fast", прохождение разрешается незамедлительно. Межсетевой экран не записывает соединения по этим правилам в таблицу соединений, и, соответственно, не отслеживает контекст соединения для этих пакетов. Этот метод работает быстрее для протоколов, не использующих соединения. Для протоколов с большим объемом передаваемого трафика через одно соединение действие Allow работает быстрее.

SAT (статическая трансляция адреса) – Правило с действием "SAT" определяет статическую трансляцию адреса из внешнего во внутренний. Решение о разрешении прохождения трафика принимается другими правилами.

SLB SAT* (Server Load Balancing SAT) – Балансировка нагрузки сервера с использованием статической трансляции.

Multiplex SAT* – Правило с действием Multiplex SAT определяет статическую трансляцию для широковещательных адресов.

* Доступность действий SLB SAT и Multiplex SAT зависит от конкретной модели.

Назначение опций при создании правил

Adrress Filter – Фильтр по адресу источника и назначения.

Source Interface – Указывает интерфейс, с которого принят пакет. Может быть указан VPN-туннель.

Source Network – Определяет диапазон IP-адресов, с которыми будет сравниваться адрес источника в принятом пакете.

Destination Interface – Указывает интерфейс, через который передается принятый пакет. Может быть указан VPN-туннель.

Destination Network – Определяет диапазон IP-адресов, с которыми будет сравниваться адрес назначения в принятом пакете.

Применительно к межсетевым экранам выделяют два логических интерфейса: core и any.

Core находится в "сердце" межсетевого экрана, от физических интерфейсов весь трафик пересылается на интерфейс core с целью управления политиками безопасности.

Any – означает все возможные интерфейсы, включая core.

Расписание применения правил – Необходимое расписание применения правил можно выбрать из выпадающего меню в поле Schedules. Если правило должно быть активно всегда, указывается Always.

Создание и проверка правил маршрутизации

Системой NetDefendOS поддерживается два типа маршрутизации: статическая и динамическая.

Статическая маршрутизация – основная и наиболее распространенная форма маршрутизации. Термин "статическая" означает, что записи в таблицу маршрутизации добавляются вручную и поэтому постоянны (статичны). Для больших сетей, где применятся сложная топология построения, запись в таблицы маршрутизации вручную затруднительна и отнимает много времени. В таких случаях используется динамическая маршрутизация.

Задача маршрутизации решается на основе анализа записей таблиц маршрутизации (Routing Tables) – правил, а единственные данные, которые можно фильтровать, – это IP-адрес назначения пакета. Маршрутизацией, основанной на правилах, обычно называется расширенная маршрутизация, при которой дополнительные поля пакета учитываются при принятии решения о его маршрутизации. В межсетевых экранах каждое правило может содержать собственное решение по маршрутизации; по существу, маршрутизация проводится в соответствии с IP-адресами источника и назначения.

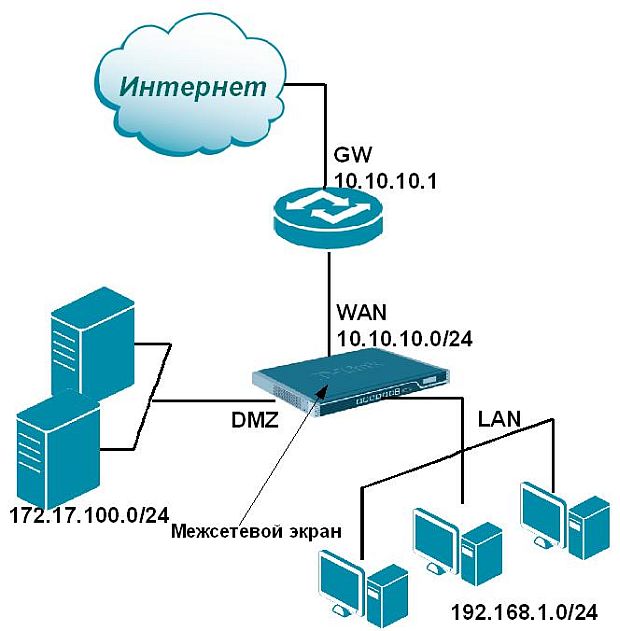

Приведем пример работы межсетевого экрана NetDefend c использованием типичной маршрутизации.

Компьютеры пользователей соединены через LAN-интерфейс с адресацией сети 192.168.1.0/24 . Через DMZ-порт создана DMZ-сеть с адресацией 172.17.100.0/24 . Через WAN-интерфейс 10.10.10.0/24 и ISP-шлюз 10.10.10.1 организован публичный доступ в Интернет.

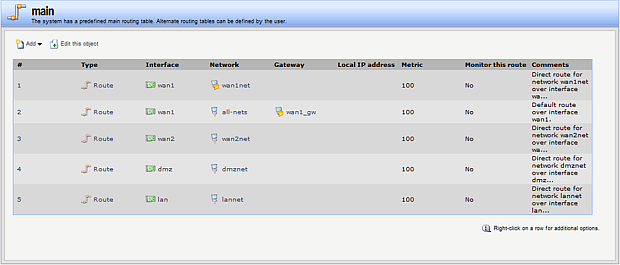

Для данного примера таблица маршрутизации выглядит следующим образом:

Информация из таблицы определяет:

- 1 Маршрут (Route 1) перенаправляет пакеты сети 192.168.1.0/24 на lan-интерфейс. Шлюз не обязателен.

- 2 Маршрут (Route 2) – все пакеты, направленные к хостам сети 172.17.100.0/24 должны быть отправлены на DMZ-интерфейс. Для этого маршрута шлюз также не определен.

- 3 Маршрут (Route 3) – все пакеты, направленные к хостам сети 10.10.10.0/24 должны быть отправлены на WAN-интерфейс. Шлюз для доступа к хостам не требуется.

- 4 Маршрут (Route 4) – пакеты, направляемые к любому хосту (сеть all-nets соответствует всем хостам), должны быть отправлены на WAN-интерфейс и шлюз с IP-адресом 10.10.10.1. Шлюз будет обращаться к таблице маршрутизации для выяснения дальнейшего маршрута пакета.

Маршрут с назначением all-nets называется Default Route (маршрут по умолчанию), так как он будет соответствовать всем пакетам, маршрут которых не определен. Такой маршрут обычно определяет интерфейс, связанный с публичной сетью Интернет.

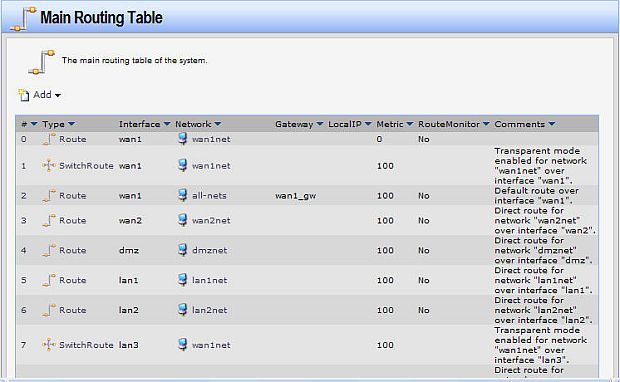

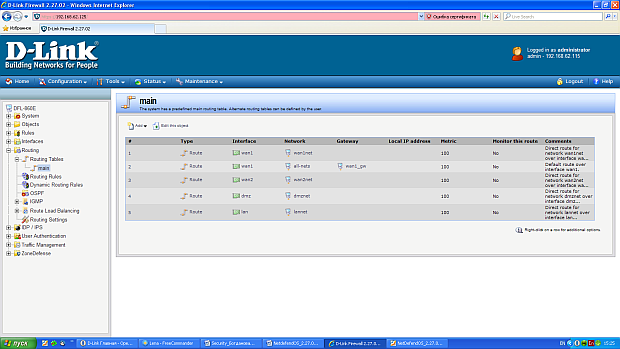

увеличить изображение

Рис. 10.25. Основная таблица маршрутизации с настройками прозрачного режима (Transparent mode)

Таблица маршрутизации содержит информацию, на основе которой межсетевой экран принимает решение о дальнейшей пересылке пакетов. Таблица состоит из маршрутов, в каждом из которых содержится интерфейс назначения, сеть назначения, шлюз назначения, т.е. адрес хоста, которому следует передавать пакеты, и метрики. Метрики записей в таблице используются при вычислении кратчайших маршрутов к различным получателям. У основного подключения метрика имеет высший приоритет в отличие от резервного подключения (чем меньше параметр метрики, тем главнее маршрут). По умолчанию метрика маршрутов равна 100.

Системой NetDefendOS поддерживается дополнительная функция route monitoring (мониторинг маршрутов), предназначенная для контроля за успешным или неуспешным ходом выполнения маршрутизации.

По умолчанию межсетевой экран управляется основной таблицей маршрутизации. Кроме этого, устройство позволяет создавать собственные политики маршрутизации - Policy Routing. Для этого создаются альтернативные таблицы маршрутизации, состоящие из перечня маршрутов и самих политик. Маршруты определяют куда будут посылаться пакеты: интерфейс, адрес шлюза, адрес, который станет адресом источника пакетов в случае, если интерфейс имеет несколько IP-адресов. Политики направляют трафик в определенную таблицу маршрутизации (основную или альтернативную) в зависимости от адресов и интерфейсов источника/назначения, протоколов и портов (в случае протокола TCP или UDP) и расписания.

Следует отметить, что маршруты в таблицах маршрутизации, настроенных администратором, могут добавляться, удаляться и изменяться автоматически в процессе работы и эти изменения отображаются в таблицах маршрутизации. Это может быть связано с использованием динамической маршрутизации OSPF, т.е. записи в таблицах маршрутизации будут обновляться новыми маршрутами, полученными от других маршрутизаторов OSPF-сети. На содержание таблиц маршрутизации могут повлиять и неудачные (fail-over) маршруты.

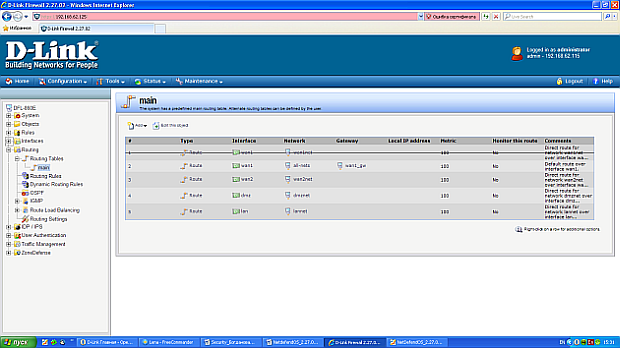

При первом запуске межсетевого экрана система NetDefendOS автоматически добавит маршрут в главную таблицу маршрутизации main для каждого физического интерфейса с метрикой по умолчанию 100:

Автоматически создаваемые маршруты нельзя удалять вручную из таблицы маршрутизации. В свойствах интерфейса следует отключить опцию Automatically add a route for this interface using the given network (автоматическое добавление маршрута для этого интерфейса, использующего данную сеть):

После отключения этой опции маршрут, созданный автоматически, будет удален из таблицы маршрутизации:

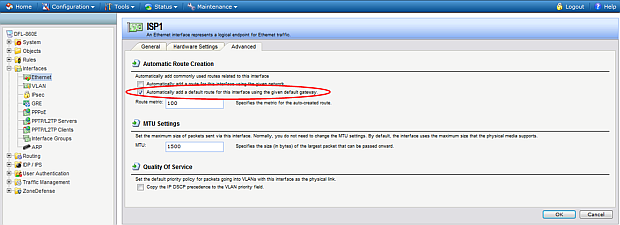

Маршрут all-nets (все сети) – наиболее важный маршрут, который обычно предназначен для публичного доступа в Интернет через ISP и определяется для любого физического интерфейса, который используется для соединения с Интернетом. В Web-интерфейсе маршрут all-nets добавляется в расширенных настройках (вкладка Advanced) Ethernet-интерфейса с помощью опции Automatically add a default route for this interface using the given default gateway (автоматическое добавление заданного по умолчанию маршрута для этого интерфейса, использующего заданный шлюз по умолчанию):

При включении этой опции маршрут all-nets автоматически добавляется в основную таблицу маршрутизации main интерфейса.

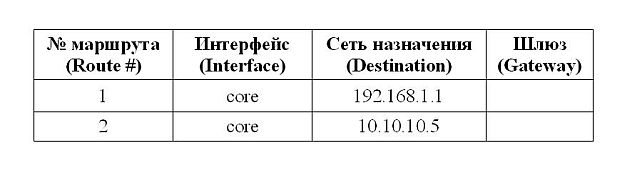

Маршруты Core (Core Routes) . Система NetDefendOS автоматически добавляет в таблицу маршрутизации маршруты Core. Эти маршруты предназначены непосредственно для системы и служат для определения движения трафика. Существует маршрут, который обязательно добавляется в каждый интерфейс системы. Другими словами, для LAN-интерфейса с адресом 192.168.1.1 и WAN-интерфейса с адресом 10.10.10.5 назначаются следующие маршруты:

При получении системой IP-пакета, чей адрес назначения – один из IP-интерфейсов (т.е. IP-адрес одного из интерфейсов системы), он направляется на интерфейс core, то есть обрабатывается непосредственно системой NetDefendOS.

Помимо этого, создается маршрут для всех адресов многоадресной рассылки:

По умолчанию маршруты Core не отображаются в таблице маршрутизации и для просмотра этих маршрутов следует включить опцию Show all routes в меню Status ? Routes. Отображение маршрутов Core появится в этом же окне: