Управление межсетевыми экранами D-Link NetDefend

Управление межсетевыми экранами NetDefend через Web-интерфейс

Для управления системой через Ethernet-интерфейс с помощью стандартного Web-браузера, NetDefendOS поддерживает интуитивно-понятный Web-интерфейс (WebUI). Что позволяет администратору конфигурировать устройство с любого сетевого компьютера без добавления специального клиентского программного обеспечения.

Общие свойства интерфейса

Новому межсетевому экрану D-Link NetDefend с заводскими настройками системой NetDefendOS автоматически назначен внутренний IP-адрес по умолчанию на интерфейсе LAN1 (или интерфейс LAN на моделях с одним локальным интерфейсом). IP-адрес, назначаемый интерфейсу управления, зависит от модели межсетевого экрана NetDefend.

Для моделей DFL-260E/860E/1660/2560 IP-адрес интерфейса управления при использовании протокола HTTPS по умолчанию: https://192.168.10.1 . А для более ранних моделей DFL-210/260/800/860/1600/2500 – https://192.168.1.1 .

Слева в Web-интерфейсе представлено древовидное меню, обеспечивающее навигацию по различным объектам NetDefendOS. Центральная часть Web-интерфейса отображает информацию о выбранном в меню объекте.

Основные свойства интерфейса

- При изменении IP-адреса LAN необходимо зайти на интерфейс DFL по новому IP-адресу в течение 30 секунд (период времени задан по умолчанию, его можно изменить в папке System ? Remote Management ? Advanced Settings ? Validation Timeout).

- Для всех моделей имя пользователя и пароль по умолчанию: admin. В целях безопасности, после подключения к межсетевому экрану NetDefend, рекомендуется изменить пароль учетной записи, используемый по умолчанию.

- Все объекты и правила, созданные, но не подтвержденные нажатием кнопки "OK", должны быть отменены нажатием кнопки "CANCEL" . Иначе этот объект или правило останется и будет назван "Untitled" .

- Нельзя активировать конфигурацию, если где-либо присутствует объект или правило, для которого заданы не все настройки, например "Untitled" .

- Проверка трафика на соответствие правилам производится сверху вниз.

- Записи объектов, правил, серверов и т.д. можно переставлять местами с помощью выбора Move Up – Move Down.

- Запись удаленного объекта представлена перечеркнутым шрифтом.

- Для предотвращения неавторизованного доступа к системе другими пользователями, выходить из системы рекомендуется после нажатия кнопки Logout справа в строке меню.

По умолчанию, доступ к Web-интерфейсу разрешен только из внутренней сети. Если необходимо включить доступ из других сегментов сети, можно сделать это, изменив политику удаленного управления.

Пример:

Включение удаленного управления через протокол HTTPS

Интерфейс командной строки:

gw-world:/> add RemoteManagement RemoteMgmtHTTP https Network=all-nets Interface=any LocalUserDatabase=AdminUsers HTTPS=Yes

Web-интерфейс:

- Перейдите в System ? Remote Management ? Add ? HTTP/HTTPS Management.

- Введите Имя (Name) политики удаленного управления HTTP/HTTPS, например, https.

- Отметьте поле HTTPS.

- Выберите следующее из списков выпадающего меню:

- User Database: AdminUsers

- Interface: any

- Network: all-nets

- OK

Конфигурирование межсетевых экранов NetDefend

Система конфигурации состоит из Объектов конфигурации, где каждый объект представляет собой конфигурируемый элемент различного типа. К объектам конфигурации относятся: записи в таблице маршрутизации, записи адресной книги, описание сервиса, IP-правила и т. д. Каждый объект конфигурации обладает набором свойств, которые составляют значения объекта.

При создании разнообразных конфигураций соединений, как правило, выполняются три шага конфигурирования:

- 1 шаг. Создание и проверка объектов.

- 2 шаг. Создание правил (правила IP, правила IDS, правила аутентификации).

- 3 шаг. Создание и проверка правил маршрутизации.

Создание и проверка объектов.

Важнейшей частью конфигурации является ОБЪЕКТ (Objects).

Объект – это простейший элемент конфигурации, такой как IP-адрес, сеть, ключ и т.п. Каждый объект имеет имя и может использоваться во многих местах конфигурации устройства.

Объекты – основная единица конфигурации устройства, они используются практически везде: в таблицах маршрутизации, в правилах, в конфигурации интерфейсов, VPN и т.д.

Объекты – Адресная книга (Address Book)

Адресная книга содержит объекты c заданным именем, с различной адресацией, включая IP-адреса интерфейсов и диапазон адресов сетей. При использовании имен объектов вместо самих адресов, нужно будет изменить значение только одного поля, а не каждого, где встречается данный адрес.

Объект IPv4 Address предназначен для информации об адресах хостов, сетей и дапазонов IP-адресов. Каждый хост представляется своим уникальным IP-адресом (например: 192.168.1.1). IP-сеть представлена с использованием бесклассовой внутридоменной маршрутизации - Classless Inter Domain Routing (CIDR) или иначе – с маской подсети, например: 192.168.1.1/24. Диапазон обозначает последовательный порядок адресов хостов, например: диапазон 192.168.1.10-192.168.1.14 включает 5 хостов.

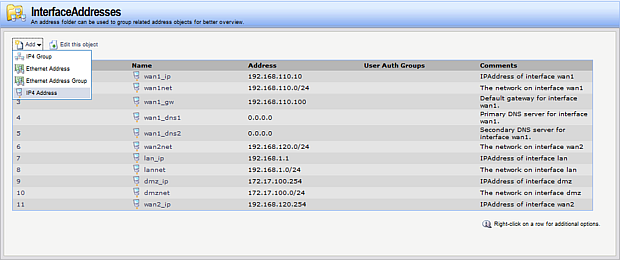

увеличить изображение

Рис. 10.15. Добавление или изменение объектов адресной книги через Web-интерфейс межсетевого экрана NetDefend

Автоматическая генерация адресов объектов. При первичном запуске системы определенным объектам адреса задаются автоматически. К ним относятся:

- Адреса интерфейса (Interface Addresses):

Для каждого Ethernet-интерфейса системы предопределена IP-адресация для двух объектов – один объект с IP-адресом фактического интерфейса и второй представляет локальную сеть для этого интерфейса.

Интерфейс объекта прописан, как interfacename_ip (например, lan_ip), а интерфейс объекта сети – interfacenamenet (например, lannet).

- Шлюз по умолчанию (Default Gateway):

IP-адрес объекта, прописанный interfacename_gw, представляет собой шлюз системы по умолчанию. Например, объект wan1_gw используется прежде всего таблицей маршрутизации, кроме этого – подсистемой DHCP-клиента, чтобы хранить адресную информацию, полученную от DHCP-сервера. Если IP-адрес шлюза по умолчанию изменить, объект wan1_gw будет содержать указанный адрес. Если же не вносить никаких изменений, значение объекта останется по умолчанию 0.0.0.0.

- Все сети (All-nets):

IP-адрес объекта all-nets инициализирован значением 0.0.0.0/0, таким образом представляя все возможные IP-адреса. Этот объект активно используется при настройке многих конфигураций.

- При использовании DHCP-клиента или соединения PPPoE на интерфейсе автоматически заданы два дополнительных объекта: interfacename_dns1 и interfacename_dns2. Например, для интерфейса wan1 эти объекты выражаются, как wan_dns1 и wan_dns2, а для интерфейса PPPoE их можно обозначить, как pppoe_dns1 и pppoe _dns2.

Объекты Ethernet-адреса используются для обозначения символьными именами Ethernet-адресов (или MAC-адресов). Они применяются, например, при заполнении ARP-таблиц статическими ARP-данными, или в другой части конфигурации, где символьное имя предпочтительнее числовых (шестнадцатиричных) Ethernet-адресов.

При определении Ethernet-адреса используется формат aa-bb-cc-dd-ee-ff.

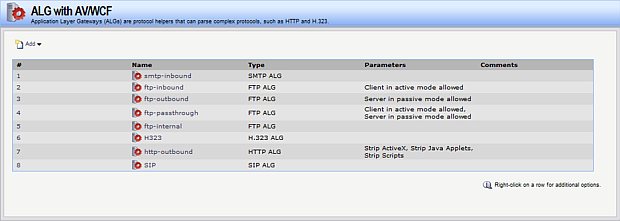

Объекты – ALG with AV/WCF

ALG (Application Layer Gateway) – механизм, позволяющий анализировать трафик. Анализируются данные протоколов и предпринимают действия, базируясь на сконфигурированных правилах. Нужный ALG определяется при конфигурации сервиса (Service). Трафик, подпадающий под параметры сервиса, будет обработан с использованием выбранного ALG.

увеличить изображение

Рис. 10.16. Добавление или изменение объектов ALG через Web-интерфейс межсетевого экрана NetDefend

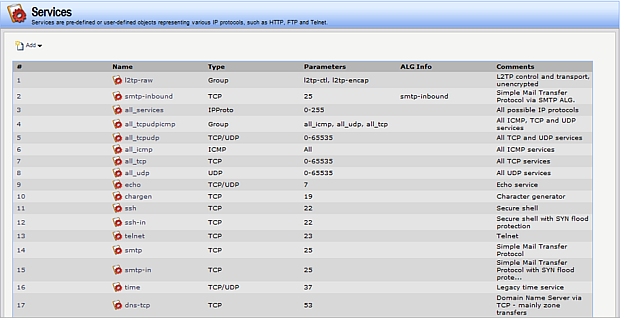

Объекты – Сервисы (Services)

Определяется IP-протокол и его параметры. Например, сервис http определен как протокол TCP с портом назначения 80, а сервис SMTP использует порт 25.

При установке правил фильтрации сервиса возможно использование объекта all_services, ссылающегося на все протоколы, но с точки зрения безопасности эффективнее использовать более определенные типы сервисов.

увеличить изображение

Рис. 10.17. Добавление или изменение объектов Сервисы через Web-интерфейс межсетевого экрана NetDefend

ВНИМАНИЕ: Сервис http-all не включает в себя DNS-протокол. Необходимый для Web-серфинга DNS-протокол входит в состав сервиса dns-all, который можно добавить в группу сервиса http-all и связать IP-правилами.

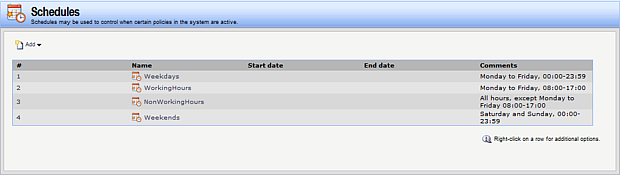

Объекты – Расписание (Schedules)

Расписание позволяет применять правила только в определенное время.

увеличить изображение

Рис. 10.18. Добавление или изменение объектов Расписание через Web-интерфейс межсетевого экрана NetDefend

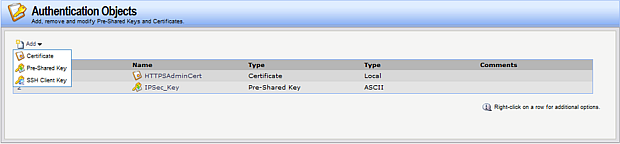

Объекты аутентификации – Authentication Objects

Определяет аутентификацию пользователей и шлюзов с помощью Pre-shared-ключей и сертификатов X.509.

Сертификат – это цифровой аналог удостоверения личности. Он позволяет идентифицировать предъявителя надежным и безопасным способом по технологии открытого/закрытого ключей. Сертификаты могут быть использованы для аутентификации, как пользователей, так и других шлюзов. Например, сертификат может быть использован для аутентификации VPN-туннеля.

увеличить изображение

Рис. 10.19. Добавление или изменение объектов аутентификации через Web-интерфейс межсетевого экрана NetDefend