|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Угрозы и риски безопасности беспроводных сетей

Основы криптографии

Термины и их определения

Аутентификация: определение источника информации, то есть конечного пользователя или устройства (центрального компьютера, сервера, коммутатора, маршрутизатора и т. д.).

Целостность данных: обеспечение неизменности данных в ходе их передачи.

Конфиденциальность данных: обеспечение просмотра данных в приемлемом формате только для лиц, имеющих право на доступ к этим данным.

Шифрование: метод изменения информации таким образом, что прочитать ее не может никто, кроме адресата, который должен ее расшифровать.

Расшифровка: метод восстановления измененной информации и приведения ее в читаемый вид.

Ключ: цифровой код, который может использоваться для шифрования и расшифровки информации, а также для ее подписи.

Общий ключ: цифровой код, используемый для шифрования/расшифровки информации и проверки цифровых подписей; этот ключ может быть широко распространен; общий ключ используется с соответствующим частным ключом.

Частный ключ: цифровой код, используемый для шифрования/расшифровки информации и проверки цифровых подписей; владелец этого ключа должен держать его в секрете; частный ключ используется с соответствующим общим ключом.

Секретный ключ: цифровой код, совместно используемый двумя сторонами для шифрования и расшифровки данных.

Хэш-функция: математический расчет, результатом которого является последовательность битов (цифровой код). Имея этот результат, невозможно восстановить исходные данные, использовавшиеся для расчета.

Хэш: последовательность битов, полученная в результате расчета хэш-функции.

Результат обработки сообщения (Message digest): величина, выдаваемая хэш-функцией (то же, что и "хэш").

Шифр: любой метод шифрования данных.

Цифровая подпись: последовательность битов, прилагаемая к сообщению (зашифрованный хэш), которая обеспечивает аутентификацию и целостность данных.

AAA (Authentication, Authorization, Accounting): архитектура аутентификации, авторизации и учета.

VPN (Virtual Private Networks): виртуальные частные сети.

IDS (Intrusion Detection System): системы обнаружения вторжений.

Криптография

Криптографией называется наука о составлении и расшифровке закодированных сообщений. Криптография является важным элементом для механизмов аутентификации, целостности и конфиденциальности.

Аутентификация служит средством подтверждения личности отправителя или получателя информации. Целостность означает, что данные не были изменены, а конфиденциальность обеспечивает ситуацию, при которой данные не может понять никто, кроме их отправителя и получателя. Обычно криптографические механизмы существуют в виде алгоритма (математической функции) и секретной величины (ключа).

Аутентификация, целостность данных и конфиденциальность данных поддерживаются тремя типами криптографических функций: симметричным шифрованием, асимметричным шифрованием и хэш-функциями.

Симметричное шифрование

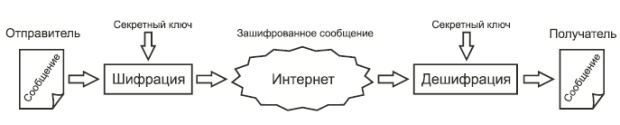

Симметричное шифрование, которое часто называют шифрованием с помощью секретных ключей, в основном используется для обеспечения конфиденциальности данных. Для того чтобы обеспечить конфиденциальность данных, абоненты должны совместно выбрать единый математический алгоритм, который будет использоваться для шифрования и расшифровки данных. Кроме того, им нужно выбрать общий ключ (секретный ключ), который будет использоваться с принятым ими алгоритмом шифрования/расшифровки.

Пример симметричного шифрования показан на рис. 7.5.

Сегодня широко используются такие алгоритмы секретных ключей, как Data Encryption Standard (DES), 3DES (или "тройной DES") и International Data Encryption Algorithm (IDEA). Эти алгоритмы шифруют сообщения блоками по 64 бита. Если объем сообщения превышает 64 бита (как это обычно и бывает), необходимо разбить его на блоки по 64 бита в каждом, а затем каким-то образом свести их воедино. Такое объединение, как правило, осуществляется одним из четырех методов:

- электронной кодовой книги (Electronic Code Book - ECB);

- цепочки зашифрованных блоков (Cipher Block Changing - CBC);

- x-битовой зашифрованной обратной связи (Cipher FeedBack - CFB-x);

- выходной обратной связи (Output FeedBack - OFB).

Шифрование с помощью секретного ключа чаще всего используется для поддержки конфиденциальности данных и очень эффективно реализуется с помощью неизменяемых "вшитых" программ (firmware). Этот метод можно использовать для аутентификации и поддержания целостности данных, но метод цифровой подписи является более эффективным. С методом секретных ключей связаны следующие проблемы: