| в курсе построение сетей на базе коммутаторов и маршрутизаторов некорректно задан вопрос. звучит так сколько портов сконфинурировать в VLAN0 для управления коммутатором. (поменяйте например на VLAN1 или VLAN управления ) 0-го VLAN не может быть |

Сетевые фильтры

14.3. Конфигурирование расширенных списков доступа

В отличие от стандартных списков доступа, где в качестве критерия фильтрации только один параметр – адрес источника, расширенные списки используют несколько параметров:

- адрес источника,

- адрес назначения,

- протокол,

- порт.

Формат команды создания расширенного списка доступа следующий:

Router(config)#access-list {номер} {permit или deny} {протокол}

{адрес источника} {адрес назначения} {порт}В поле протокола задается имя или номер (0-255) протокола сети Интернет. Наиболее часто применяются протоколы IP, TCP, UDP, OSPF, RIP и др. Поле порта используется для задания либо номера (0-65535), либо имени портов, например, FTP или Telnet.

Формат команды привязки списка доступа к интерфейсу аналогичен команде стандартного списка:

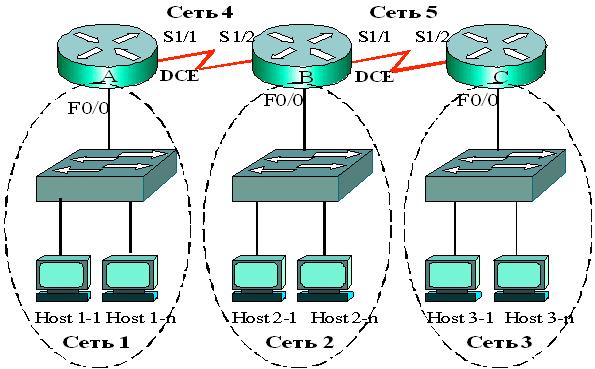

Router(config-if)#{протокол} access-group {номер} {in или out}Пример 4. В сети ( рис. 14.2) необходимо:

- разрешить одной рабочей станции 192.168.30.11 Сети 3 доступ к серверу с адресом 192.168.10.25 Сети 1 с адресом порта 8080;

- разрешить всем рабочим станциям Сети 2 с адресом 192.168.20.0 доступ к тому же серверу;

- разрешить всем рабочим станциям доступ ко всем веб-серверам сети.

Для этого создается список доступа:

Router_А(config)#access-list 110 permit tcp host 192.168.30.11 host 192.168.10.25 eq 8080 Router_А(config)#access-list 110 permit tcp 192.168.20.0 0.0.0.255 host 192.168.10.25 eq 8080 Router_А(config)#access-list 110 permit tcp any any eq WWW Router_А(config)#int f0/0 Router_А(config-if)#ip access-group 110 out

Запись any (все) эквивалентна записи 0.0.0.0 255.255.255.255, т. е. ни один бит адреса не должен анализироваться. Следовательно, в третьем условии Примера 4 записано требование исключить фильтрацию по адресу источника и адресу назначения, т. е. запись permit tcp any any означает "разрешить доступ всем сегментам tcp ко всем узлам сети". Единственный критерий фильтрации – это порт eq WWW.

Запись eq означает требование анализа пакетов только с данным номером порта назначения. Вместо нее могла быть другая запись, например neq, означающая требование анализа пакетов с другими номерами, за исключением данного. Запись range означает требование анализа пакетов с номерами портов в указанном диапазоне.

Пример 5. Необходимо в сети ( рис. 14.2) создать список доступа, чтобы:

- блокировать рабочей станции 192.168.20.11 Сети 2 доступ по Telnet в Сеть 1, но оставить доступ для другого сервиса;

- блокировать рабочей станции 192.168.30.24 Сети 3 доступ по Telnet в Сеть 1, но оставить доступ для другого сервиса/

Для этого создается список доступа:

Router_А(config)#access-list 115 deny tcp host 192.168.20.11 192.168.10.0 0.0.0.255 eq telnet Router_А(config)#access-list 115 deny tcp host 192.168.30.24 192.168.10.0 0.0.0.255 eq telnet Router_А(config)#access-list 115 permit ip any any Router_А(config)#int f0/0 Router_А(config-if)#ip access-group 115 out

Удаление списков доступа производится с использованием отрицания no. Например, удаление списка доступа из предыдущего примера производится по команде

RouterА(config)#no access-list 115

Именованные списки доступа

Именованные списки доступа позволяют за счет введения имени списка сократить затем объем записи при конфигурировании. Кроме того, снимаются ограничения в 99 стандартных и 100 номерах расширенных списков, поскольку имен можно придумать много. Именованный список доступа с именем spisok для вышеприведенного примера 4 будет выглядеть следующим образом:

Router_А(config)#access-list extended spisok Router_А(config-ext-nac1)#permit tcp host 192.168.30.11 host 192.168.10.25 eq 8080 Router_А(config-ext-nac1)#permit tcp 192.168.20.11 0.0.0.255 host 192.168.10.25 eq 8080 Router_А(config-ext-nac1)#permit tcp any any eq WWW Router_А(config-ext-nac1)#exit Router_А(config)#int f0/0 Router_А(config-if)#ip access-group spisok out

Контроль списков доступа

Контроль списков доступа производится по командам show. Например, контроль любых списков доступа производится по команде

RouterА#show access-list Extended IP access list 110 permit tcp host 192.168.30.11 host 192.168.10.25 eq 8080 (34 matches) permit tcp 192.168.20.11 0.0.0.255 host 192.168.10.25 eq 8080 (11 matches) permit tcp any any eq WWW (29 matches)

Контроль IP-списков доступа производится по команде

RouterА#show ip access-list

Списки доступа, установленные на интерфейсы, можно посмотреть по команде show ip interface, а также show running-config.

Краткие итоги

- Для защиты информации широко используются сетевые фильтры или списки доступа (Access Lists – ACL).

- Списки доступа могут использоваться, чтобы разрешать (permit) или запрещать (deny) продвижение пакетов через маршрутизатор.

- Запрет или разрешение сетевого трафика через интерфейс маршрутизатора реализуется на основании анализа совпадения определенных условий.

- В списке доступа ACL могут анализироваться адреса источника, адреса назначения, протокол и номера порта верхнего уровня.

- Списки доступа могут быть определены для каждого установленного на интерфейсе протокола и для каждого направления сетевого трафика (исходящего и входящего).

- Каждый список должен иметь уникальный идентификационный номер.

- Стандартные списки доступа (Standard access lists) для принятия решения анализируют в IP-пакете только адрес источника сообщения.

- Расширенные списки доступа (Extended access lists) проверяют IP-адрес источника, IP-адрес назначения, поле протокола в заголовке пакета Сетевого уровня и номер порта в заголовке Транспортного уровня.

- Стандартные списки доступа должны располагаться поближе к защищаемой сети.

- Расширенные списки доступа должны быть установлены близко к источнику сообщений.

- Условие deny any ( запретить все остальное ) неявно присутствует в конце любого списка доступа.

- Создание списка доступа производится в режиме глобального конфигурирования. Формат команды создания стандартного списка

доступа следующий:

Router(config)#access-list {№} {permit или deny} {адрес источника}. - Привязка списка доступа к интерфейсу производится в режиме

детального конфигурирования интерфейса. Формат команды привязки списка к интерфейсу следующий:

Router(config-if)#{протокол} access-group {номер} {in или out} -

Формат команды создания расширенного списка доступа следующий:

Router(config)#access-list {номер} {permit или deny} {протокол} {адрес источника} {адрес назначения} {порт} - Именованные списки доступа позволяют за счет введения имени списка сократить затем объем записи при конфигурировании.

Вопросы

- Для чего используются сетевые фильтры или списки доступа?

- На основании чего формируется запрет или разрешение сетевого трафика через интерфейс маршрутизатора?

- Какие параметры пакета могут анализироваться в списке доступа?

- Где устанавливаются списки доступа?

- Что анализируют стандартные списки доступа?

- Что анализируют расширенные списки доступа?

- Какое условие имеется неявно в конце любого списка доступа?

- Для чего нужны идентификационные номера списков доступа?

- Каков формат команды создания стандартного списка доступа?

- Каков формат команды создания расширенного списка доступа?

- Каков формат команды привязки списка к интерфейсу?

- Какие достоинства имеют именованные списки доступа?

Упражнения

- Сконфигурируйте список доступа для защиты Сети 1 нижеприведенной схемы от несанкционированного доступа всех узлов Сети 2 и

одного узла Host 3-1 Сети 3. Адреса интерфейсов и узлов приведены

в таблице.

Наименование Адрес Наименование Адрес Сеть 1

f0/0

Host 1-1

Host 1-n

10.1.10.0/24

10.1.10.1

10.1.10.11

10.1.10.1n

Сеть 2

f0/0

Host 2-1

Host 2-n

172.16.20.0/24

172.16.20.1

172.16.20.11

172.16.20.1n

Сеть 3

f0/0

Host 3-1

Host 3-n

192.168.30.0/24

192.168.30.1

192.168.30.31

192.168.30.3n

Сеть 4

s1/1

s1/2

204.4.4.0/24

204.4.4.1

204.4.4.2

Сеть 5

s1/1

s1/2

205.5.5.0/24

205.5.5.1

205.5.5.2

- Проведите проверку и отладку сети с использованием команд show running-config, show access-list, show ip access-list, show ip interface, ping, traceroute и tracert.