|

Добрый день! Подскажите пожалуйста как и когда получить диплом, после сдичи и оплаты????? |

Защита от вирусных угроз

Защита на уровне сети

Основным компонентом КСАЗ на уровне сети является система разграничения доступа, которая может реализовываться на трёх уровнях модели ВОС - канальном, сетевом и прикладном. На канальном уровне разграничение доступа осуществляется на основе виртуальных локальных сетей VLAN ( Virtual Local Area Network ), на которые разделяется АС. Деление на такие виртуальные сети производится при помощи настроек коммутаторов, в которых каждый физический порт включается в определённую виртуальную сеть. Хосты могут свободно обмениваться данными друг с другом в рамках одной виртуальной сети, а управление взаимодействием между различными виртуальными сетями осуществляется посредством списков контроля доступа ACL ( Access Control List ). В этих списках определяются правила, в соответствии с которыми разрешается или запрещается информационный обмен между разными сетями VLAN. Так, например, если для работы АС два узла не должны обмениваться между собой информацией, то они разделяются на разные виртуальные сети, между которыми запрещается взаимодействие. В случае, если компьютерный проникнет на один из таких узлов АС ему не удастся получить доступ к тем ресурсам, которые хранятся на других серверах, включённых в другие виртуальные сети.

На сетевом и транспортном уровнях модели ВОС для разграничения доступа могут применяться межсетевые экраны, предназначенные для блокирования потенциально опасных пакетов данных, на основе которых распространяются компьютерные вирусы. Как правило, межсетевые экраны устанавливаются в точке подключения АС к сети Интернет и обеспечивают фильтрацию пакетов с вредоносным кодом.

Разграничение доступа на прикладном уровне может реализовываться на основе технологий, обеспечивающих возможность проверки уровня безопасности рабочих станций перед предоставлением им доступа к ресурсам АС. Так, например, если на рабочей станции будет отсутствовать антивирусное ПО, или не будут обновлены сигнатурные базы данных, то в этом случае доступ станции к АС будет заблокирован. Примером такой технологии является Cisco Network Admission Control.

На прикладном уровне модели ВОС рекомендуется использовать сетевые средства обнаружения и предотвращения атак, предназначенные для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС. Подсистема дополняет функции межсетевых экранов за счёт возможности более детального контентного анализа содержимого передаваемых пакетов данных. Датчики системы обнаружения атак устанавливаются до и после МЭ, а также в каждом из защищаемых сегментов.

Помимо системы обнаружения атак для защиты АС также рекомендуется использования средства анализа защищённости, предназначенные для выявления технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование.

На прикладном уровне также могут использоваться шлюзовые средства антивирусной защиты, позволяющие сканировать файлы, передаваемые по сетевым протоколам SMTP, POP3, HTTP, FTP и др. Данный тип антивирусов подключается к межсетевому экрану, прокси-серверу или устанавливается в разрыв канала связи на выделенном узле. На уровне шлюза также может обеспечиваться защита от почтовых сообщений, содержащих спам.

Средства защиты от вирусных угроз на уровне сети перечислены в таблице 21.4.

Защита на уровне рабочих станций пользователей

Базовым элементом защиты рабочих станций являются средства антивирусной защиты (см. табл. 21.5). Основная задача данных средств заключается в антивирусной проверке всех файлов, которые поступают на рабочую станцию по сети или через внешние носители информации. В дополнении к средствам антивирусной защиты на станции рекомендуется устанавливать персональные сетевые экраны, которые позволяют контролировать сетевую активность приложений, а также хостовые средства обнаружения атак. В случае, если на станциях пользователей обрабатывается конфиденциальная информация, то она должна подлежать резервному копированию.

Защита на уровне серверов

На серверы, также как и на рабочие станции должны устанавливаться средства антивирусной защиты, обеспечивающие выявление и блокирование вредоносного кода. В отличие от рабочих станций, для обеспечения более высокого уровня защиты на серверы могут устанавливаться многовендорные антивирусы, в состав которых одновременно входит несколько сканирующих ядер различных производителей.

Для защиты почтовых серверов от спама на них может быть установлено специализированное ПО, позволяющее выявлять сообщения рекламного характера (см. таблицу 21.6).

Помимо рассмотренных выше средств защиты АС, функционирующих на уровне сети, рабочих станций и серверов, в состав КСАЗ также должна входить подсистема управления антивирусной безопасностью, предназначенная для выполнения следующих функций:

- удалённой установки и деинсталляции антивирусных средств на серверах и рабочих станциях пользователей;

- удалённого управления параметрами работы подсистем защиты, входящих в состав КСАЗ;

- централизованного сбора и анализа информации, поступающей от других подсистем. Данная функция позволяет автоматизировать процесс обработки поступающих данных, а также повысить оперативность принятия решений по реагированию на выявленные инциденты, связанные с нарушением антивирусной безопасности.

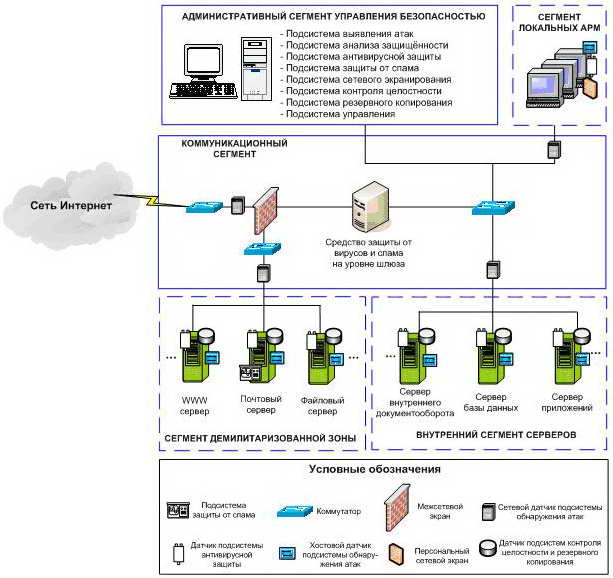

Общая схема размещения подсистем защиты, входящих в состав комплексной системы антивирусной безопасности в АС показана на рис. 21.3.

Важно отметить, что внедрение такой комплексной системы антивирусной защиты представляет собой сложный многоступенчатый процесс.